第六章信息安全课件 2021—2022学年粤教版高中信息技术必修(38张PPT)

文档属性

| 名称 | 第六章信息安全课件 2021—2022学年粤教版高中信息技术必修(38张PPT) |

|

|

| 格式 | ppt | ||

| 文件大小 | 3.4MB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 粤教版 | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2022-01-06 17:03:09 | ||

图片预览

文档简介

(共38张PPT)

信 息 安 全

计算机网络给我们的生活、学习、工作带来了很多便利……

Office软件

网上新闻

网上购物

网上订票

网上支付

网上转帐

但是任何事物都要一分为二的看待,计算机网络是一把“双刃剑”,对世界产生积极深远的影响,但也带来了严重的信息问题,特别来自信息安全威胁!

仔细看下面的一些新闻,图片,并思考它们分别来自信息安全的哪些方面的威胁?

1.北京某银行的客户网络银行卡号,密码

被盗

某银行北京总部告急:网络银行1天内遭同一黑客攻击10万次,308张银行卡的卡号及网上密码被窃取,而IP地址显示黑客所在城市就是厦门。

2.综合媒体报道,花旗银行确认其在线帐户遭到黑客攻击,数十万客户资料有可能被泄露。

3.某中学由于遭受大雷,导致网络中断

某中学校的由于打大雷,学校的主要交换机被毁坏,导致学校的网络中断。

韩国女星 崔真实

4.崔真实是韩国的影视明星,曾主演《星梦奇缘》、《玫瑰人生》等多部影视剧,深受韩国民众的喜欢。

因不堪忍受网络流言困扰,2008年10月2日凌晨,崔真实在家中自缢,留下一双儿女撒手而去,终年40岁。崔真实的自杀震惊了整个韩国社会。

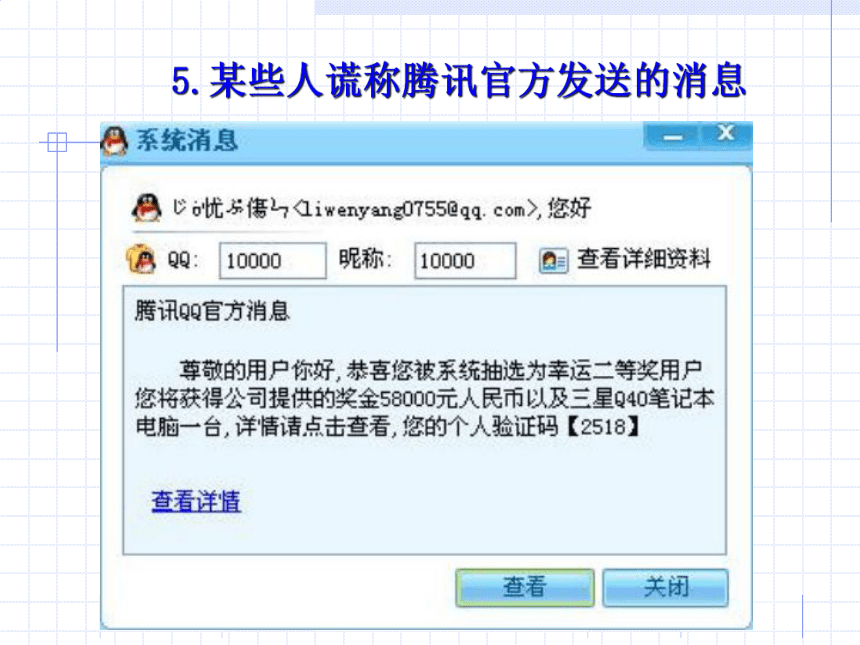

5.某些人谎称腾讯官方发送的消息

6. 根据报道,“熊猫烧香”病毒的发明者李俊已经被逮捕,他编写的“熊猫烧香”病毒能将电脑的文件全部变成熊猫烧香图标,给世界造成10亿美元的损失。

回答:这些事例分别来自信息安全的哪些方面的威胁?

案例 主要安全威胁

1、北京某银行的客户网络银行卡号,密码被盗 参考选项:

A 自然灾害

B 意外事故

C 软件漏洞

D 计算机病毒

E 黑客攻击

F 网上诈骗

G 网络流言

H 操作失误

2、花旗银行在线帐户信息泄密

3.某学校由于打大雷而网络中断

4.韩国女星崔真实自缢事件

5.某些人谎称腾讯官方发送的消息

6.李俊发明的“熊猫烧香”给世界带来严重的经济损失

E

E

A

G

F

D

维护信息安全,可以理解为确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。

保密性:保证信息不泄露给未经授权的人。

完整性:防止信息被未经授权者篡改。

可用性:保证信息和信息系统确实能够被授权使用者所用。

真实性:是指对信息及信息系统的使用和控制是真实可靠的。

刚才我们了解了“ ”病毒,

那么计算机病毒有什么特点呢?

二、计算机病毒

观看《病毒风波》动画,思考以下问题

动画中的计算机病毒在哪一天爆发?

动画里的电脑在改了时间后为什么还会中毒?

动画中的电脑中病毒

的后果?

动画中的计算机病毒

有什么特点

观看《病毒风波》动画,思考以下问题

动画中的计算机病毒在那一天爆发?

5月 26号

动画里的电脑在改了时间后为什么还会中毒?

动画中的计算机病毒规定在5月26号发作,由于5月26号的时候,电脑设置改为5月25号,第二天当然就是5月26,就会中毒

动画中的电脑中病毒的后果?

显示器爆炸

动画中的计算机病毒有什么特点(回答这个问题之前,先看书上134页,计算机病毒的特点)

(1)破坏性 (表现在要爆炸)

(2)可触发性 (表现在具体的某一天爆发,在5月26号)

(3)表现性(表现在对硬件毁坏)

(4)隐蔽性(在系统中存在了很长时间不被发现)

(5)非授权可执行性(打开电脑爆炸)

(6)潜伏性

计算机病毒的特点:

表现性

破坏性

可触发性

非授权可执行性

隐蔽性

传染性

潜伏性

计算机病毒

定义:是指编制或者在计算机程序中 插入 的破坏计算机功能或毁坏数据,影响计算机使用,并能

自我复制 的一组计算机指令或程序代码

例如:

传染性

思考:同学们用电脑上网,中计算机病

毒后电脑会出现什么情况?

常见的与病毒有关的电脑故障:

QQ号被盗,别人会在里边乱发消息,中了qq盗号病毒

打开网站时,不断弹出很多不明网站,还关闭不了这些网站

电脑反应非常慢

电脑无故死机,反复重新启动

常见的与病毒有关的电脑故障:

硬盘、U盘有些文件删不掉,有些文件打不开

浏览器不可用

黑屏,蓝屏

系统提示硬盘空间不够

键盘、鼠标不能用等

以上这些情况,可能中了

等其他病毒

思考:如何防治计算机病毒?

瑞星

卡巴斯基(俄罗斯)

360杀毒

1.经常用杀毒软件杀毒

2.尽量使用正版系统软件。

3.下载的音乐,视频,软件先杀毒

4.我们使用U盘,移动硬盘要先杀毒后再使用

5.对重要数据数据文件要经常进行备份,如用U盘,移动硬盘。

6.经常升级杀毒软件的病毒库

7、杀不了毒时,重新装系统

8.当发现计算机系统受到计算机病毒侵害时,应采取有效措施,清除病毒,硬件有破坏时维修电脑等。

除了计算机病毒严重危害,计算机犯罪也越来越多!

案例1: 某女大学生石某怎么也没想到,盗窃自家两张大额存单后提款挥霍的窃贼,竟然是自己两个月前在网上“一见钟情”的男友。

正是这位男友偷偷配下了石家的房门钥匙,并且偷走了石家的户口本。随后,他趁石家无人之机盗走两张共计1.6万元的大额存单,支取后用于购买手机、手表等物挥霍。

案例2:家住南京市雨花台区的孙女士去年12月在淘宝网上看中了一款购物卡,于是她就进入了其中一家标价比较便宜的网上店铺,打听怎样购买这张卡。

店铺老板给了她一个链接,孙女士点击链接后,出现了一个淘宝网的页面,于是她便毫不犹豫地汇了5000元,但是,在淘宝后台购物的明细栏里却没有她汇款购买的东西,这时,她发现上当了。

(1)故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行。

(2)对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行。

(3)非法侵入国家事务、国防建设、尖端科技的计算机信息系统。

(4)通过互联网窃取、泄漏国家秘密、情报或者军事秘密。

计算机犯罪表现:

(5)利用互联网造谣、诽谤、煽动或者发表、传播其他有害信息,危害国家安全和社会稳定。

(6)利用互联网进行诈骗、盗窃、敲诈勒索、贪污、挪用公款。

(7)在互联网上建立淫秽网站、网页,或者传播淫秽书刊、影片、音像、图片。

(8)非法截获、篡改、删除他人电子邮件或者数据资料,侵犯公民通信自由和通信秘密。

计算机犯罪表现:

情景1:假如你和同学发生了矛盾,有人告诉你他可以帮你在网上公布他的一些情况并且攻击他,你会同意吗?

情景2:高中女生小丽最近收到网友要求见面的邀请,不知该如何办,请你帮她出出主意。

我们要提高

从网络中获得有助于我们

学习的知识!

信 息 安 全

计算机网络给我们的生活、学习、工作带来了很多便利……

Office软件

网上新闻

网上购物

网上订票

网上支付

网上转帐

但是任何事物都要一分为二的看待,计算机网络是一把“双刃剑”,对世界产生积极深远的影响,但也带来了严重的信息问题,特别来自信息安全威胁!

仔细看下面的一些新闻,图片,并思考它们分别来自信息安全的哪些方面的威胁?

1.北京某银行的客户网络银行卡号,密码

被盗

某银行北京总部告急:网络银行1天内遭同一黑客攻击10万次,308张银行卡的卡号及网上密码被窃取,而IP地址显示黑客所在城市就是厦门。

2.综合媒体报道,花旗银行确认其在线帐户遭到黑客攻击,数十万客户资料有可能被泄露。

3.某中学由于遭受大雷,导致网络中断

某中学校的由于打大雷,学校的主要交换机被毁坏,导致学校的网络中断。

韩国女星 崔真实

4.崔真实是韩国的影视明星,曾主演《星梦奇缘》、《玫瑰人生》等多部影视剧,深受韩国民众的喜欢。

因不堪忍受网络流言困扰,2008年10月2日凌晨,崔真实在家中自缢,留下一双儿女撒手而去,终年40岁。崔真实的自杀震惊了整个韩国社会。

5.某些人谎称腾讯官方发送的消息

6. 根据报道,“熊猫烧香”病毒的发明者李俊已经被逮捕,他编写的“熊猫烧香”病毒能将电脑的文件全部变成熊猫烧香图标,给世界造成10亿美元的损失。

回答:这些事例分别来自信息安全的哪些方面的威胁?

案例 主要安全威胁

1、北京某银行的客户网络银行卡号,密码被盗 参考选项:

A 自然灾害

B 意外事故

C 软件漏洞

D 计算机病毒

E 黑客攻击

F 网上诈骗

G 网络流言

H 操作失误

2、花旗银行在线帐户信息泄密

3.某学校由于打大雷而网络中断

4.韩国女星崔真实自缢事件

5.某些人谎称腾讯官方发送的消息

6.李俊发明的“熊猫烧香”给世界带来严重的经济损失

E

E

A

G

F

D

维护信息安全,可以理解为确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。

保密性:保证信息不泄露给未经授权的人。

完整性:防止信息被未经授权者篡改。

可用性:保证信息和信息系统确实能够被授权使用者所用。

真实性:是指对信息及信息系统的使用和控制是真实可靠的。

刚才我们了解了“ ”病毒,

那么计算机病毒有什么特点呢?

二、计算机病毒

观看《病毒风波》动画,思考以下问题

动画中的计算机病毒在哪一天爆发?

动画里的电脑在改了时间后为什么还会中毒?

动画中的电脑中病毒

的后果?

动画中的计算机病毒

有什么特点

观看《病毒风波》动画,思考以下问题

动画中的计算机病毒在那一天爆发?

5月 26号

动画里的电脑在改了时间后为什么还会中毒?

动画中的计算机病毒规定在5月26号发作,由于5月26号的时候,电脑设置改为5月25号,第二天当然就是5月26,就会中毒

动画中的电脑中病毒的后果?

显示器爆炸

动画中的计算机病毒有什么特点(回答这个问题之前,先看书上134页,计算机病毒的特点)

(1)破坏性 (表现在要爆炸)

(2)可触发性 (表现在具体的某一天爆发,在5月26号)

(3)表现性(表现在对硬件毁坏)

(4)隐蔽性(在系统中存在了很长时间不被发现)

(5)非授权可执行性(打开电脑爆炸)

(6)潜伏性

计算机病毒的特点:

表现性

破坏性

可触发性

非授权可执行性

隐蔽性

传染性

潜伏性

计算机病毒

定义:是指编制或者在计算机程序中 插入 的破坏计算机功能或毁坏数据,影响计算机使用,并能

自我复制 的一组计算机指令或程序代码

例如:

传染性

思考:同学们用电脑上网,中计算机病

毒后电脑会出现什么情况?

常见的与病毒有关的电脑故障:

QQ号被盗,别人会在里边乱发消息,中了qq盗号病毒

打开网站时,不断弹出很多不明网站,还关闭不了这些网站

电脑反应非常慢

电脑无故死机,反复重新启动

常见的与病毒有关的电脑故障:

硬盘、U盘有些文件删不掉,有些文件打不开

浏览器不可用

黑屏,蓝屏

系统提示硬盘空间不够

键盘、鼠标不能用等

以上这些情况,可能中了

等其他病毒

思考:如何防治计算机病毒?

瑞星

卡巴斯基(俄罗斯)

360杀毒

1.经常用杀毒软件杀毒

2.尽量使用正版系统软件。

3.下载的音乐,视频,软件先杀毒

4.我们使用U盘,移动硬盘要先杀毒后再使用

5.对重要数据数据文件要经常进行备份,如用U盘,移动硬盘。

6.经常升级杀毒软件的病毒库

7、杀不了毒时,重新装系统

8.当发现计算机系统受到计算机病毒侵害时,应采取有效措施,清除病毒,硬件有破坏时维修电脑等。

除了计算机病毒严重危害,计算机犯罪也越来越多!

案例1: 某女大学生石某怎么也没想到,盗窃自家两张大额存单后提款挥霍的窃贼,竟然是自己两个月前在网上“一见钟情”的男友。

正是这位男友偷偷配下了石家的房门钥匙,并且偷走了石家的户口本。随后,他趁石家无人之机盗走两张共计1.6万元的大额存单,支取后用于购买手机、手表等物挥霍。

案例2:家住南京市雨花台区的孙女士去年12月在淘宝网上看中了一款购物卡,于是她就进入了其中一家标价比较便宜的网上店铺,打听怎样购买这张卡。

店铺老板给了她一个链接,孙女士点击链接后,出现了一个淘宝网的页面,于是她便毫不犹豫地汇了5000元,但是,在淘宝后台购物的明细栏里却没有她汇款购买的东西,这时,她发现上当了。

(1)故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行。

(2)对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行。

(3)非法侵入国家事务、国防建设、尖端科技的计算机信息系统。

(4)通过互联网窃取、泄漏国家秘密、情报或者军事秘密。

计算机犯罪表现:

(5)利用互联网造谣、诽谤、煽动或者发表、传播其他有害信息,危害国家安全和社会稳定。

(6)利用互联网进行诈骗、盗窃、敲诈勒索、贪污、挪用公款。

(7)在互联网上建立淫秽网站、网页,或者传播淫秽书刊、影片、音像、图片。

(8)非法截获、篡改、删除他人电子邮件或者数据资料,侵犯公民通信自由和通信秘密。

计算机犯罪表现:

情景1:假如你和同学发生了矛盾,有人告诉你他可以帮你在网上公布他的一些情况并且攻击他,你会同意吗?

情景2:高中女生小丽最近收到网友要求见面的邀请,不知该如何办,请你帮她出出主意。

我们要提高

从网络中获得有助于我们

学习的知识!

同课章节目录