粤教版(2019)高中信息技术必修2 信息系统安全风险防范的常用技术课件(21张PPT)

文档属性

| 名称 | 粤教版(2019)高中信息技术必修2 信息系统安全风险防范的常用技术课件(21张PPT) |

|

|

| 格式 | pptx | ||

| 文件大小 | 2.3MB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 粤教版(2019) | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2022-08-21 00:00:00 | ||

图片预览

文档简介

(共21张PPT)

信息系统安全风险防范的

常用技术

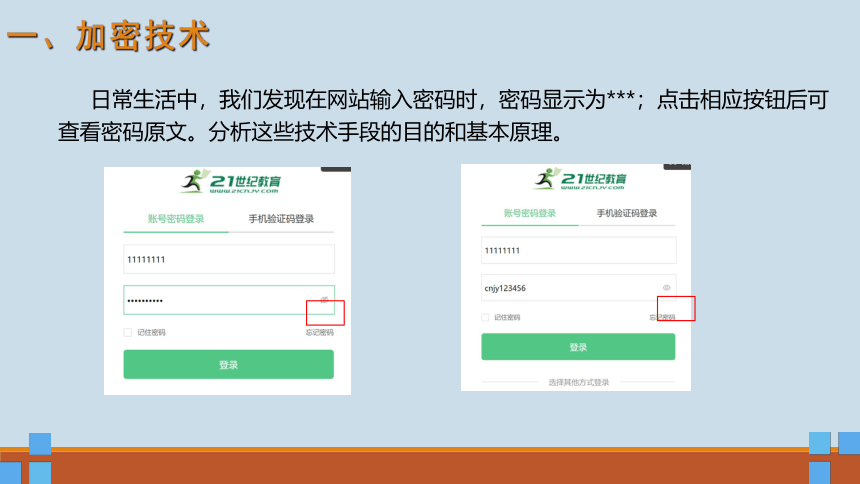

一、加密技术

日常生活中,我们发现在网站输入密码时,密码显示为***;点击相应按钮后可查看密码原文。分析这些技术手段的目的和基本原理。

一、加密技术

日常生活中,我们发现在网站输入密码时,密码显示为***;点击相应按钮后可查看密码原文。分析这些技术手段的目的和基本原理。

1.目的:防止信息被窃取

2.基本原理:

(1)加密:将数据变换成某种形式,进而隐藏信息

(2)解密:将隐藏的数据反变换成原样,进而恢复信息

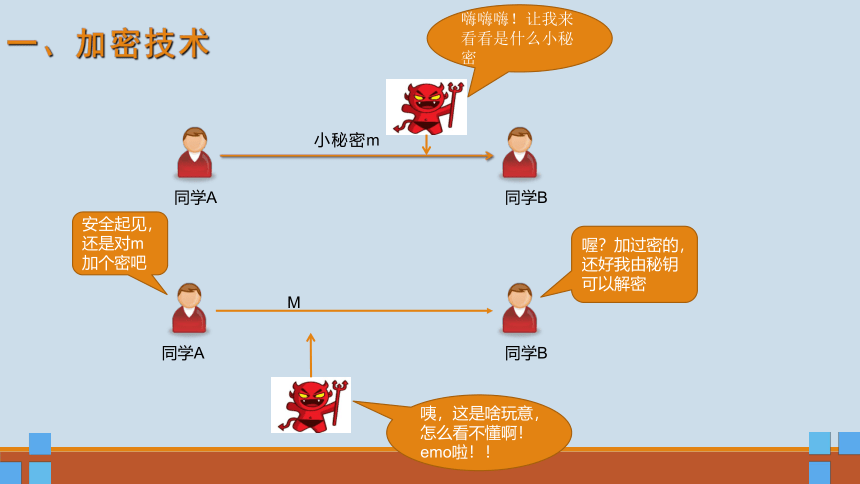

一、加密技术

同学A

同学B

小秘密m

嗨嗨嗨!让我来看看是什么小秘密

咦,这是啥玩意,怎么看不懂啊!emo啦!!

同学A

同学B

M

安全起见,还是对m加个密吧

喔?加过密的,还好我由秘钥可以解密

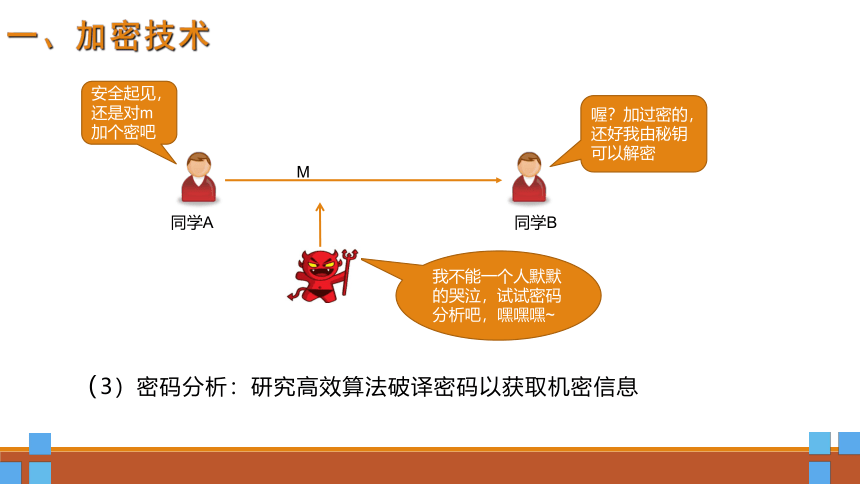

一、加密技术

我不能一个人默默的哭泣,试试密码分析吧,嘿嘿嘿~

同学A

同学B

M

安全起见,还是对m加个密吧

喔?加过密的,还好我由秘钥可以解密

(3)密码分析:研究高效算法破译密码以获取机密信息

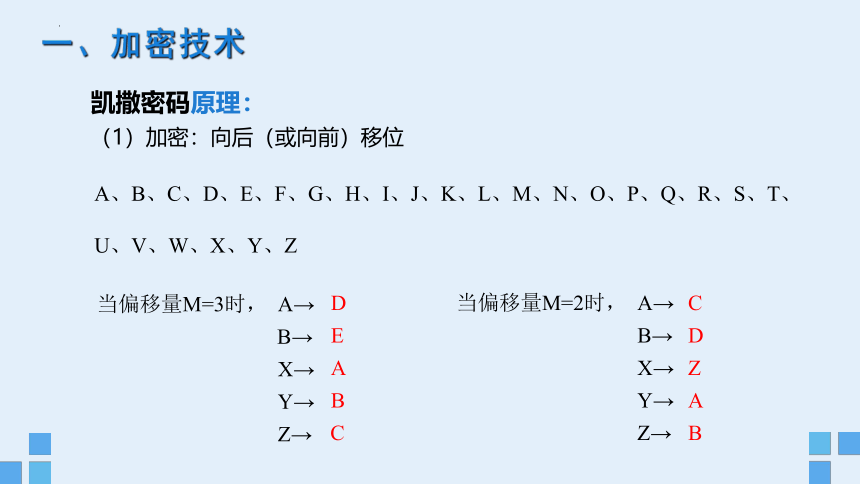

一、加密技术

凯撒密码原理:

(1)加密:向后(或向前)移位

A、B、C、D、E、F、G、H、I、J、K、L、M、N、O、P、Q、R、S、T、

U、V、W、X、Y、Z

当偏移量M=3时,

A→

B→

X→

Y→

Z→

D

E

A

B

C

当偏移量M=2时,

A→

B→

X→

Y→

Z→

C

D

Z

A

B

一、加密技术

凯撒密码原理:

(1)加密:向后(或向前)移位

(2)解密:向前(或向后)移位

A、B、C、D、E、F、G、H、I、J、K、L、M、N、O、P、Q、R、S、T、

U、V、W、X、Y、Z

当偏移量M=3时,

FDHVDU →

解密

CAESAR

(3)密码分析:字母使用频率

攻击者怎样获取原始消息(明文)呢???

一、加密技术

凯撒密码原理:

(1)加密:向后(或向前)移位

(2)解密:向前(或向后)移位

(3)密码分析:字母使用频率

目前,那种方式最安全???

量子秘钥:采用单光子作为载体,任何干扰和复制都会让密码立即失效,

终止通信中的所有窃听行为

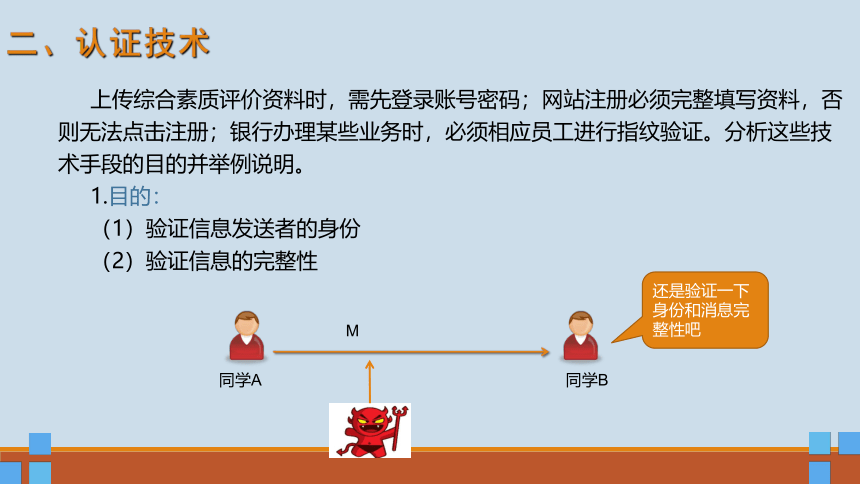

二、认证技术

上传综合素质评价资料时,需先登录账号密码;网站注册必须完整填写资料,否则无法点击注册;银行办理某些业务时,必须相应员工进行指纹验证。分析这些技术手段的目的并举例说明。

1.目的:

(1)验证信息发送者的身份

(2)验证信息的完整性

同学A

同学B

M

还是验证一下身份和消息完整性吧

二、认证技术

2.技术手段:

(1)口令字:

(2)物理手段:

(3)生物手段:

人脸识别、指纹识别、瞳孔识别…

密码

网银盾、U盾、加密狗…

需要具备:唯一性、 不变性

同时,要被测量或识别验证出来

一种新的生物手段——“咬牙认证”

牙髓?

法医!

唯一性、 不变性,同时,要被测量或识别验证出来,最后,把取样的特征转换成数字代码

特有的身份ID

二、认证技术

一种新的生物手段——“咬牙认证”

1.每个人牙齿咬合的形态、力度、蛀牙、或者假牙都不一样

2.咬牙发出的声音经过牙齿结构和耳道会形成独一无二的声波

3.被专用的耳机接收到之后,即可验证身份

优势:

1.方便

2.安全性高,“你能模仿我的牙,但是你也不能模仿磨牙”

三、主机系统安全技术

综合素质平台对学生、班主任和管理员等人员给予不同权限的账号,并加密保存上传的资料。分析这些技术手段的目的。

1.目的:(1)保护计算机操作系统

(2)保护运行在计算机上的信息系统技术

2.技术手段:

(1)操作系统安全技术

用户账号控制机制:区分普通用户和管理员等不同角色对软件的使用权限

强制完整性控制机制

用户界面特权隔离机制

网络访问保护机制

三、主机系统安全技术

2.技术手段:

(2)数据库安全技术

安全数据库管理系统:数据库加密、数据库认证

外包数据库安全:数据库检测

云数据库/云存储安全:海量数据隐私保护

四、网络与系统安全应急响应技术

1. 防火墙技术 软件+硬件

(1)种类

包过滤防火墙

代理网关

包检查型防火墙

混合型防火墙

(2)功能

阻挡非法用户的侵入

记录计算机网络之中的数据信息

防止工作人员访问存在安全隐患的网站

个人计算机

专用网

网络

专用网

四、网络与系统安全应急响应技术

2. 入侵检测技术

(1)目的:检查损坏或企图损坏系统的机密性、完整性及可用性等行为的一类安全技术

(2)解决内容:

充分并可靠的采集网路中的数据、提供描述网络和系统行为的特征

必须根据以上数据和特征,高效并准确地判断网络和系统行为性质

为防范网络和系统入侵提供手段

四、网络与系统安全应急响应技术

3. 应急响应技术

(1)目的:在网络被破坏前后所采取的的预防、应对措施

(2)阶段:

前期响应:预案计划、准备资源、系统和数据备份、保障业务的连续性—

中期响应:准确地查明信息系统遭受了何种程度的损害并摸清灾害发生的原因、认定灾害发生的责任,制定下一步的安全策略和追踪、取证。

后期响应:确定新的安全策略,并得到新的安全配置。

五、恶意代码检测与防范技术

1.恶意代码:主要是指以危害信息的安全等不良意图的程序,一般潜伏在受害计算机系统中实施破坏或窃取信息

2.工作原理

预防:抵御恶意代码的传播与感染

机理分析:分析恶意代码传播、感染与触发的原因

检测:确定感染目标中恶意代码的种类

清除:移除或让恶意代码失效

六、人工智能技术在反病毒中的应用

1.传统反病毒引擎运行机制滞后:病毒出现后,分析并编写代码防御病毒,局限于固定的模式和参数计算。

2.人工智能技术:不断学习分析病毒的表现手段与方式,利用人工智能的方法编制检测病毒软件,建立防止计算机病毒专家系统

3.专家系统的核心:知识库、推理机

课堂练习

1.新高考改革使同学们有了更多科目组合可以选择。为了方便同学们在网上选择自己修习的科目,学校提供电子阅览室供同学们使用。为了保证网络流畅,网络管理员可以在防火墙上开启什么控制功能 ( )

A.网络访问控制 B. 网络安全漏洞扫描

C.网络入侵检测 D.网络流量控制

2.计算机病毒是指编制的或者在计算机程序中插人的,可以破坏计算机防能或者毁坏数据、影响计算机使用、并能自我复制的一-组计算机( )。

A.文件 B.数据

C.指令 D.字符串

D

C

3.当某单位采购并启用一个新的信息系统时,一般会通过认证机构来检查和发现此信息系统与国家安全标准之间存在的差距,并找到此系统存在的安全隐患和不足从而进行安全整改,提高网络安全防护能力,降低系统被各种攻击的风险。请问这个认证机构进行的信息安全工作是( )。

A. 数据备份 B. 网络接入冗余 C.配置防火墙 D.等级保护

D

摩拳擦掌

1.

2. 利用Excel换照片底色

插入图片

格式

删除背景

背景消除

标记要保留的区域

保留更改

插入

形状

形状填充

信息系统安全风险防范的

常用技术

一、加密技术

日常生活中,我们发现在网站输入密码时,密码显示为***;点击相应按钮后可查看密码原文。分析这些技术手段的目的和基本原理。

一、加密技术

日常生活中,我们发现在网站输入密码时,密码显示为***;点击相应按钮后可查看密码原文。分析这些技术手段的目的和基本原理。

1.目的:防止信息被窃取

2.基本原理:

(1)加密:将数据变换成某种形式,进而隐藏信息

(2)解密:将隐藏的数据反变换成原样,进而恢复信息

一、加密技术

同学A

同学B

小秘密m

嗨嗨嗨!让我来看看是什么小秘密

咦,这是啥玩意,怎么看不懂啊!emo啦!!

同学A

同学B

M

安全起见,还是对m加个密吧

喔?加过密的,还好我由秘钥可以解密

一、加密技术

我不能一个人默默的哭泣,试试密码分析吧,嘿嘿嘿~

同学A

同学B

M

安全起见,还是对m加个密吧

喔?加过密的,还好我由秘钥可以解密

(3)密码分析:研究高效算法破译密码以获取机密信息

一、加密技术

凯撒密码原理:

(1)加密:向后(或向前)移位

A、B、C、D、E、F、G、H、I、J、K、L、M、N、O、P、Q、R、S、T、

U、V、W、X、Y、Z

当偏移量M=3时,

A→

B→

X→

Y→

Z→

D

E

A

B

C

当偏移量M=2时,

A→

B→

X→

Y→

Z→

C

D

Z

A

B

一、加密技术

凯撒密码原理:

(1)加密:向后(或向前)移位

(2)解密:向前(或向后)移位

A、B、C、D、E、F、G、H、I、J、K、L、M、N、O、P、Q、R、S、T、

U、V、W、X、Y、Z

当偏移量M=3时,

FDHVDU →

解密

CAESAR

(3)密码分析:字母使用频率

攻击者怎样获取原始消息(明文)呢???

一、加密技术

凯撒密码原理:

(1)加密:向后(或向前)移位

(2)解密:向前(或向后)移位

(3)密码分析:字母使用频率

目前,那种方式最安全???

量子秘钥:采用单光子作为载体,任何干扰和复制都会让密码立即失效,

终止通信中的所有窃听行为

二、认证技术

上传综合素质评价资料时,需先登录账号密码;网站注册必须完整填写资料,否则无法点击注册;银行办理某些业务时,必须相应员工进行指纹验证。分析这些技术手段的目的并举例说明。

1.目的:

(1)验证信息发送者的身份

(2)验证信息的完整性

同学A

同学B

M

还是验证一下身份和消息完整性吧

二、认证技术

2.技术手段:

(1)口令字:

(2)物理手段:

(3)生物手段:

人脸识别、指纹识别、瞳孔识别…

密码

网银盾、U盾、加密狗…

需要具备:唯一性、 不变性

同时,要被测量或识别验证出来

一种新的生物手段——“咬牙认证”

牙髓?

法医!

唯一性、 不变性,同时,要被测量或识别验证出来,最后,把取样的特征转换成数字代码

特有的身份ID

二、认证技术

一种新的生物手段——“咬牙认证”

1.每个人牙齿咬合的形态、力度、蛀牙、或者假牙都不一样

2.咬牙发出的声音经过牙齿结构和耳道会形成独一无二的声波

3.被专用的耳机接收到之后,即可验证身份

优势:

1.方便

2.安全性高,“你能模仿我的牙,但是你也不能模仿磨牙”

三、主机系统安全技术

综合素质平台对学生、班主任和管理员等人员给予不同权限的账号,并加密保存上传的资料。分析这些技术手段的目的。

1.目的:(1)保护计算机操作系统

(2)保护运行在计算机上的信息系统技术

2.技术手段:

(1)操作系统安全技术

用户账号控制机制:区分普通用户和管理员等不同角色对软件的使用权限

强制完整性控制机制

用户界面特权隔离机制

网络访问保护机制

三、主机系统安全技术

2.技术手段:

(2)数据库安全技术

安全数据库管理系统:数据库加密、数据库认证

外包数据库安全:数据库检测

云数据库/云存储安全:海量数据隐私保护

四、网络与系统安全应急响应技术

1. 防火墙技术 软件+硬件

(1)种类

包过滤防火墙

代理网关

包检查型防火墙

混合型防火墙

(2)功能

阻挡非法用户的侵入

记录计算机网络之中的数据信息

防止工作人员访问存在安全隐患的网站

个人计算机

专用网

网络

专用网

四、网络与系统安全应急响应技术

2. 入侵检测技术

(1)目的:检查损坏或企图损坏系统的机密性、完整性及可用性等行为的一类安全技术

(2)解决内容:

充分并可靠的采集网路中的数据、提供描述网络和系统行为的特征

必须根据以上数据和特征,高效并准确地判断网络和系统行为性质

为防范网络和系统入侵提供手段

四、网络与系统安全应急响应技术

3. 应急响应技术

(1)目的:在网络被破坏前后所采取的的预防、应对措施

(2)阶段:

前期响应:预案计划、准备资源、系统和数据备份、保障业务的连续性—

中期响应:准确地查明信息系统遭受了何种程度的损害并摸清灾害发生的原因、认定灾害发生的责任,制定下一步的安全策略和追踪、取证。

后期响应:确定新的安全策略,并得到新的安全配置。

五、恶意代码检测与防范技术

1.恶意代码:主要是指以危害信息的安全等不良意图的程序,一般潜伏在受害计算机系统中实施破坏或窃取信息

2.工作原理

预防:抵御恶意代码的传播与感染

机理分析:分析恶意代码传播、感染与触发的原因

检测:确定感染目标中恶意代码的种类

清除:移除或让恶意代码失效

六、人工智能技术在反病毒中的应用

1.传统反病毒引擎运行机制滞后:病毒出现后,分析并编写代码防御病毒,局限于固定的模式和参数计算。

2.人工智能技术:不断学习分析病毒的表现手段与方式,利用人工智能的方法编制检测病毒软件,建立防止计算机病毒专家系统

3.专家系统的核心:知识库、推理机

课堂练习

1.新高考改革使同学们有了更多科目组合可以选择。为了方便同学们在网上选择自己修习的科目,学校提供电子阅览室供同学们使用。为了保证网络流畅,网络管理员可以在防火墙上开启什么控制功能 ( )

A.网络访问控制 B. 网络安全漏洞扫描

C.网络入侵检测 D.网络流量控制

2.计算机病毒是指编制的或者在计算机程序中插人的,可以破坏计算机防能或者毁坏数据、影响计算机使用、并能自我复制的一-组计算机( )。

A.文件 B.数据

C.指令 D.字符串

D

C

3.当某单位采购并启用一个新的信息系统时,一般会通过认证机构来检查和发现此信息系统与国家安全标准之间存在的差距,并找到此系统存在的安全隐患和不足从而进行安全整改,提高网络安全防护能力,降低系统被各种攻击的风险。请问这个认证机构进行的信息安全工作是( )。

A. 数据备份 B. 网络接入冗余 C.配置防火墙 D.等级保护

D

摩拳擦掌

1.

2. 利用Excel换照片底色

插入图片

格式

删除背景

背景消除

标记要保留的区域

保留更改

插入

形状

形状填充

同课章节目录

- 第一章 走进信息社会

- 项目范例 计算机技术发展及其影响的调查

- 1.1 信息社会及其特征

- 1.2 信息技术发展脉络与趋势

- 1.3 信息技术的影响

- 第二章 信息系统的组成与功能

- 项目范例 剖析网络订票系统

- 2.1 信息系统及其组成

- 2.2 信息系统的功能

- 2.3 信息系统中的计算机和移动终端

- 第三章 信息系统的网络组建

- 项目范例 设计智能家居系统

- 3.1 信息系统与外部世界的连接方式

- 3.2 计算机网络

- 3.3 组建小型无线网络

- 第四章 信息系统的软件与应用

- 项目范例 搭建网络学习管理系统

- 4.1 信息系统的工作过程

- 4.2 信息系统的软件及其作用

- 4.3 信息系统在社会应用中的优势及局限性

- 第五章 信息系统的安全风险防范

- 项目范例 校园网络信息系统的安全风险防范

- 5.1 信息系统应用中的安全风险

- 5.2 信息系统安全风险防范的技术和方法

- 5.3 合理使用信息系统