教科版高中信息技术(网络技术应用模块)课件:因特网信息交流与网络安全 (共35张PPT)

文档属性

| 名称 | 教科版高中信息技术(网络技术应用模块)课件:因特网信息交流与网络安全 (共35张PPT) |

|

|

| 格式 | zip | ||

| 文件大小 | 323.0KB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 教科版 | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2019-05-17 00:00:00 | ||

图片预览

文档简介

课件35张PPT。常见的人与人之间的交流方式有哪些? 书信、电话、传真、电视、广播……

因特网…… 其中,最直接、最全面的沟通也许就是面对面的谈话。 因特网信息交流与网络安全信息交流的障碍距离

语言

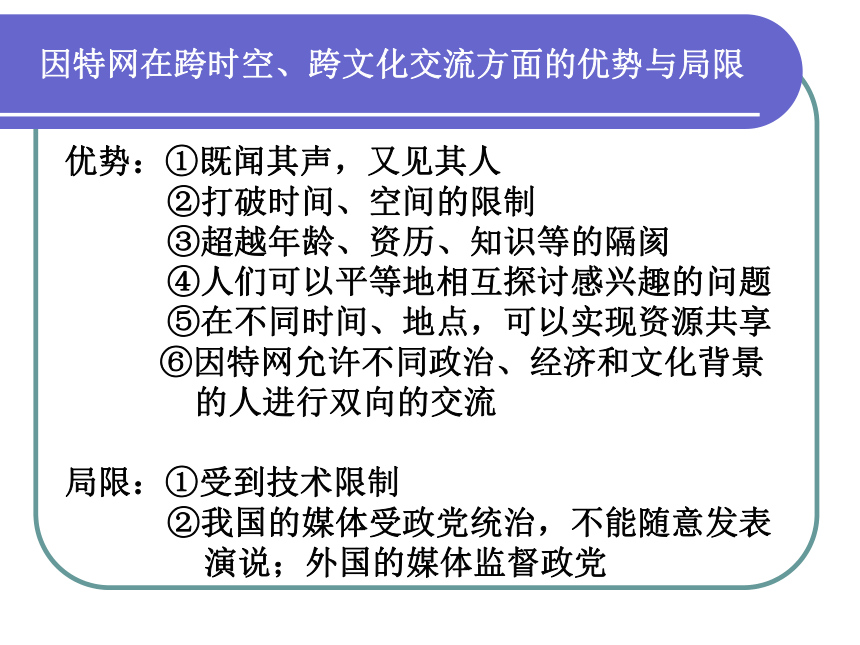

文化因特网在跨时空、跨文化交流方面的优势与局限 优势:①既闻其声,又见其人?????

②打破时间、空间的限制 ????

③超越年龄、资历、知识等的隔阂

④人们可以平等地相互探讨感兴趣的问题???

⑤在不同时间、地点,可以实现资源共享

⑥因特网允许不同政治、经济和文化背景

的人进行双向的交流

局限:①受到技术限制???????

②我国的媒体受政党统治,不能随意发表

演说;外国的媒体监督政党 随着网络技术的发展,因特网的交流已经做到( )。

A.仅文字交流 B.仅声音交流

C.仅图象交流 D.文字、声音、图象皆可【练习】D Internet的美妙之处在于你和每个人都能互相连接

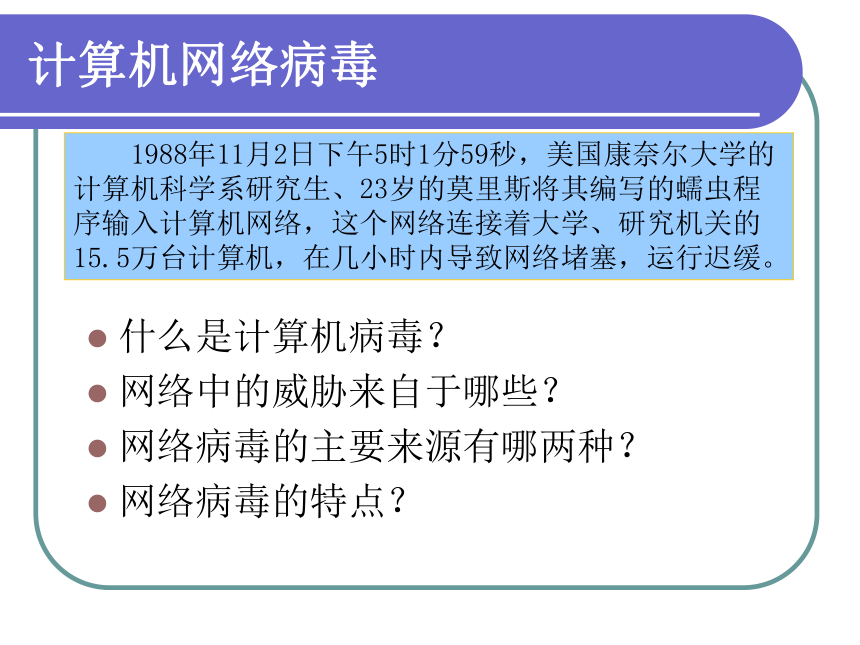

Internet的可怕之处在于每个人都能和你互相连接计算机网络病毒什么是计算机病毒?

网络中的威胁来自于哪些?

网络病毒的主要来源有哪两种?

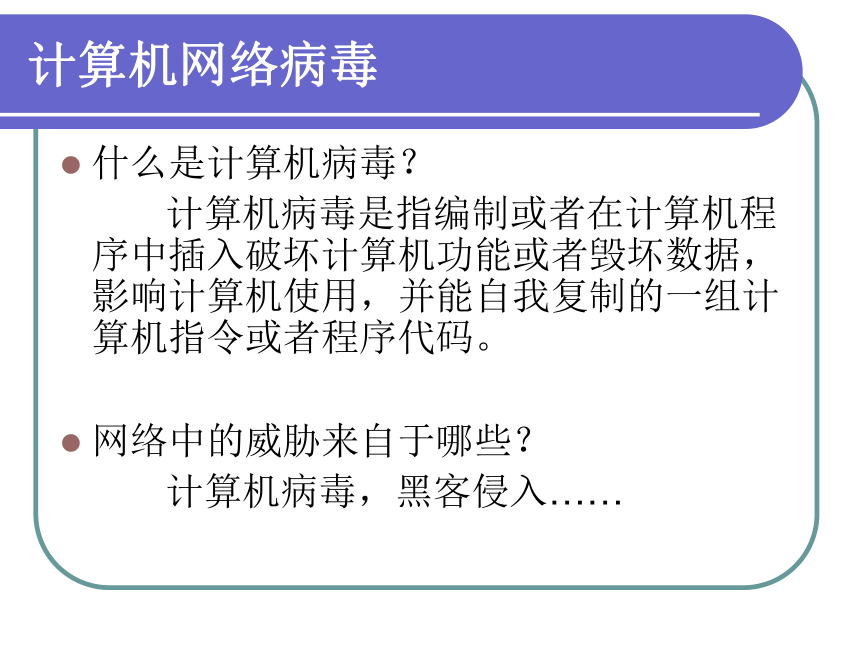

网络病毒的特点? 1988年11月2日下午5时1分59秒,美国康奈尔大学的计算机科学系研究生、23岁的莫里斯将其编写的蠕虫程序输入计算机网络,这个网络连接着大学、研究机关的15.5万台计算机,在几小时内导致网络堵塞,运行迟缓。什么是计算机病毒?

计算机病毒是指编制或者在计算机程序中插入破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。网络中的威胁来自于哪些?

计算机病毒,黑客侵入…… 计算机网络病毒网络病毒的主要来源有哪两种?

来自电子邮件;来自于下载的文件… 网络病毒的特点?

传染性,潜伏性,隐藏性,破坏性,可触发性……

感染速度快,扩散面广,难于彻底清除,破坏性大……计算机网络病毒计算机网络病毒在计算机网络上传播扩散,专门攻击网络薄弱环节、破坏网络资源。

表现:无法开机、OS丢失或无法启动、死机、内存不足、运行速度慢、正常程序无法使用等。

病毒的传播过程:当达到某种条件时即被激活,通过修改其他程序的方法,将自己精确拷贝或者可能演化的形式放入其他程序中,从而感染并对计算机资源进行破坏。计算机网络病毒计算机网络病毒和特征CIHCIH病毒是一种能够破坏计算机系统硬件的恶性病毒。当计算机被重新启动后,用户会发现自己计算机硬盘上的数据被全部删除了,甚至某些计算机使用者主板上Flash ROM中的BIOS数据被清除 冲击波冲击波(Worm.Blaster)病毒是利用微软公司在7月21日公布的RPC漏洞进行传播的,只要是计算机上有RPC服务并且没有打安全补丁的计算机都存在有RPC漏洞,具体涉及的操作系统是:Windows2000、XP、Server 2003。该病毒感染系统后,会使计算机产生下列现象:系统资源被大量占用,有时会弹出RPC服务终止的对话框,并且系统反复重启, 不能收发邮件、不能正常复制文件、无法正常浏览网页,复制粘贴等操作受到严重影响,DNS和IIS服务遭到非法拒绝等。 “武汉男生” 俗称“熊猫烧香”2007年李俊制作该病毒。它是一个感染型的蠕虫病毒,它能感染系统中exe,com,pif,src,html,asp等文件,它还能中止大量的反病毒软件进程并且会删除扩展名为gho的文件,该文件是一系统备份工具GHOST的备份文件,使用户的系统备份文件丢失。被感染的用户系统中所有.exe可执行文件全部被改成熊猫举着三根香的模样

(1)以下说明计算机病毒特征正确的是 ( )

A.潜伏性可触发性传染性易读性传染性

B.传染性传染性易读性潜伏性伪装性

C.传染性潜伏性多发性安全性激发性

D.传染性潜伏性隐蔽性破坏性可触发性

(2)下列属于计算机感染病毒迹象的是 ( )

A.设备有异常现象,如显示怪字符,磁盘读不出

B.在没有操作的情况下,磁盘自动读写

C.装入程序的时间比平时长,运行异常

D.以上都正确【练习】DD网络应用中的安全如何提高网络安全性防火墙

密码技术

用户验证

入侵检测认识防火墙防火墙是一个或一组网络设备,它架在两个或两个以上的网络之间,用来加强访问控制,免得一个网络受到来自另一个网络的攻击。

防火墙分为硬件防火墙和软件防火墙两类。防火墙的作用控制着访问网络的权限,

只允许特许用户进出网络。加密、解密技术替换法是一种常用的加密方法turn left20 21 18 14 12 05 06 20加密、解密技术 (2007年基本能力高考题)航天员在太空进行科学实验获得的实验数据在传输和存储过程中通常需要采用复杂的密码技术进行加密。对数据加密是将被保密的数据(称为明文)按一定规律进行重新编码,变成难以读懂的乱码字符(密文),从而隐藏原信息,使非授权用户无法获得真实内容。假设明文仅由英文字母组成,加密规则:①如下图,将明文中出现的字符A替换为E,B替换为F,C替换为G,…,W替换为A,X替换为B,…;②将明文中出现的字符进行大小写转换。

那么密文mpSZlgLMRE解密后的明文应该是_____________________________。mpSZlgLMRE加密、解密技术使用计算机进行加密所使用的算法有:使用计算机进行加密所使用的算法有:

对称密钥加密算法

使用同一密钥进行加密和解密的,又称会话密钥加密算法;

公开密钥加密算法

使用不同的密钥进行加密和解密的,又称非对称密钥加密算法;加密、解密技术公开密钥也称为非对称密钥,每个人都有一对唯一对应的密钥:公开密钥(简称公钥)和私人密钥(简称私钥),公钥对外公开,私钥由个人秘密保存;用其中一把密钥加密,就只能用另一把密钥解密。非对称密钥加密算法的典型代表是RSA。 具体应用举例:因为公钥是公开对外发布的,所以想给私钥持有者发送信息的人都可以取得公钥,用公钥加密后,发送给私钥持有者,即使被拦截或窃取,没有私钥的攻击者也无法获得加密后的信息,可以保证信息的安全传输 加密、解密技术非对称加密的优点:

由于公钥是公开的,而私钥则由用户自己保存,所以对于非对称密钥,其保密管理相对比较简单

非对称加密的缺点:

因为复杂的加密算法,使的非对称密钥加密速度慢,成本高加密、解密技术加密、解密技术?个人密码的设定常用的密码破解手段:

穷举法

破解所需要的时间S=

所有组合数X / 计算机每秒计算多少个组合Y

黑客字典法

猜测法

网络监听

只能连接物理上属于同一网段的主机,网络监听被用来获取用户的口令。

个人密码的设定在输入密码时,注意身边的人窃取口令。

密码长度至少达8位以上,如:d3d2ye6723

密码中必须包括大小写字母、数字、特殊的符号。

避免使用容易猜到的密码。如:生日、电话号码、姓名。

养成定期更新密码的习惯。

在不同账号里使用不同的密码。如:E-mail号密码、BBS、个人主页或者QQ的密码应该避免重复。【练习】1、随着网络技术的发展,因特网的交流已经做到( )

A.仅文字交流 B.仅声音交流

C.仅图像交流 D.文字、声音、图像皆可

2、下列关于计算机病毒的叙述中,错误的一条是( )

A.计算机病毒具有潜伏性

B.计算机病毒具有传染性

C.感染过计算机病毒的计算机具有对该病毒的免疫性

D.计算机病毒是一个特殊的寄生程序

3、CIHv1 .4病毒破坏微机的BIOS,使微机无法启动。它是由日期条件来触发的,其发作的日期是每月的26日,这主要说明病毒具有( )

A.可传染性 B.可触发性 C.破坏性 D.免疫性DCB4、下列关于计算机病毒的叙述中,正确的是( )

A.反病毒软件可以查、杀任何种类的病毒

B.计算机病毒是一种被破坏了的程序

C.反病毒软件必须随着新病毒的出现而升级,提高查、杀病毒的功能

D.感染过计算机病毒的计算机具有对该病毒的免疫性

5、下列设置密码中,你认为最安全的密码是( )

A.以8位数字作为密码

B.以8位字母作为密码

C.以8位字母和数字作为密码

D.都一样CC【练习】判断题

1.技术的无国界使得我们的交流变得没有任何限制( )

2.在网络出现之前,人们一般采用语言和书面两交流方式( )

3.计算机病毒是某些人利用计算机软件和硬件所固有的脆弱性编制的( )

4.软件防火墙是通过纯软件的方式来实现,价格很便宜,个人用户较多地使用这类防火墙( )

5.对称密钥加密算法在加密与解密中采用不同的密钥( ) 【练习】×√√√×

因特网…… 其中,最直接、最全面的沟通也许就是面对面的谈话。 因特网信息交流与网络安全信息交流的障碍距离

语言

文化因特网在跨时空、跨文化交流方面的优势与局限 优势:①既闻其声,又见其人?????

②打破时间、空间的限制 ????

③超越年龄、资历、知识等的隔阂

④人们可以平等地相互探讨感兴趣的问题???

⑤在不同时间、地点,可以实现资源共享

⑥因特网允许不同政治、经济和文化背景

的人进行双向的交流

局限:①受到技术限制???????

②我国的媒体受政党统治,不能随意发表

演说;外国的媒体监督政党 随着网络技术的发展,因特网的交流已经做到( )。

A.仅文字交流 B.仅声音交流

C.仅图象交流 D.文字、声音、图象皆可【练习】D Internet的美妙之处在于你和每个人都能互相连接

Internet的可怕之处在于每个人都能和你互相连接计算机网络病毒什么是计算机病毒?

网络中的威胁来自于哪些?

网络病毒的主要来源有哪两种?

网络病毒的特点? 1988年11月2日下午5时1分59秒,美国康奈尔大学的计算机科学系研究生、23岁的莫里斯将其编写的蠕虫程序输入计算机网络,这个网络连接着大学、研究机关的15.5万台计算机,在几小时内导致网络堵塞,运行迟缓。什么是计算机病毒?

计算机病毒是指编制或者在计算机程序中插入破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。网络中的威胁来自于哪些?

计算机病毒,黑客侵入…… 计算机网络病毒网络病毒的主要来源有哪两种?

来自电子邮件;来自于下载的文件… 网络病毒的特点?

传染性,潜伏性,隐藏性,破坏性,可触发性……

感染速度快,扩散面广,难于彻底清除,破坏性大……计算机网络病毒计算机网络病毒在计算机网络上传播扩散,专门攻击网络薄弱环节、破坏网络资源。

表现:无法开机、OS丢失或无法启动、死机、内存不足、运行速度慢、正常程序无法使用等。

病毒的传播过程:当达到某种条件时即被激活,通过修改其他程序的方法,将自己精确拷贝或者可能演化的形式放入其他程序中,从而感染并对计算机资源进行破坏。计算机网络病毒计算机网络病毒和特征CIHCIH病毒是一种能够破坏计算机系统硬件的恶性病毒。当计算机被重新启动后,用户会发现自己计算机硬盘上的数据被全部删除了,甚至某些计算机使用者主板上Flash ROM中的BIOS数据被清除 冲击波冲击波(Worm.Blaster)病毒是利用微软公司在7月21日公布的RPC漏洞进行传播的,只要是计算机上有RPC服务并且没有打安全补丁的计算机都存在有RPC漏洞,具体涉及的操作系统是:Windows2000、XP、Server 2003。该病毒感染系统后,会使计算机产生下列现象:系统资源被大量占用,有时会弹出RPC服务终止的对话框,并且系统反复重启, 不能收发邮件、不能正常复制文件、无法正常浏览网页,复制粘贴等操作受到严重影响,DNS和IIS服务遭到非法拒绝等。 “武汉男生” 俗称“熊猫烧香”2007年李俊制作该病毒。它是一个感染型的蠕虫病毒,它能感染系统中exe,com,pif,src,html,asp等文件,它还能中止大量的反病毒软件进程并且会删除扩展名为gho的文件,该文件是一系统备份工具GHOST的备份文件,使用户的系统备份文件丢失。被感染的用户系统中所有.exe可执行文件全部被改成熊猫举着三根香的模样

(1)以下说明计算机病毒特征正确的是 ( )

A.潜伏性可触发性传染性易读性传染性

B.传染性传染性易读性潜伏性伪装性

C.传染性潜伏性多发性安全性激发性

D.传染性潜伏性隐蔽性破坏性可触发性

(2)下列属于计算机感染病毒迹象的是 ( )

A.设备有异常现象,如显示怪字符,磁盘读不出

B.在没有操作的情况下,磁盘自动读写

C.装入程序的时间比平时长,运行异常

D.以上都正确【练习】DD网络应用中的安全如何提高网络安全性防火墙

密码技术

用户验证

入侵检测认识防火墙防火墙是一个或一组网络设备,它架在两个或两个以上的网络之间,用来加强访问控制,免得一个网络受到来自另一个网络的攻击。

防火墙分为硬件防火墙和软件防火墙两类。防火墙的作用控制着访问网络的权限,

只允许特许用户进出网络。加密、解密技术替换法是一种常用的加密方法turn left20 21 18 14 12 05 06 20加密、解密技术 (2007年基本能力高考题)航天员在太空进行科学实验获得的实验数据在传输和存储过程中通常需要采用复杂的密码技术进行加密。对数据加密是将被保密的数据(称为明文)按一定规律进行重新编码,变成难以读懂的乱码字符(密文),从而隐藏原信息,使非授权用户无法获得真实内容。假设明文仅由英文字母组成,加密规则:①如下图,将明文中出现的字符A替换为E,B替换为F,C替换为G,…,W替换为A,X替换为B,…;②将明文中出现的字符进行大小写转换。

那么密文mpSZlgLMRE解密后的明文应该是_____________________________。mpSZlgLMRE加密、解密技术使用计算机进行加密所使用的算法有:使用计算机进行加密所使用的算法有:

对称密钥加密算法

使用同一密钥进行加密和解密的,又称会话密钥加密算法;

公开密钥加密算法

使用不同的密钥进行加密和解密的,又称非对称密钥加密算法;加密、解密技术公开密钥也称为非对称密钥,每个人都有一对唯一对应的密钥:公开密钥(简称公钥)和私人密钥(简称私钥),公钥对外公开,私钥由个人秘密保存;用其中一把密钥加密,就只能用另一把密钥解密。非对称密钥加密算法的典型代表是RSA。 具体应用举例:因为公钥是公开对外发布的,所以想给私钥持有者发送信息的人都可以取得公钥,用公钥加密后,发送给私钥持有者,即使被拦截或窃取,没有私钥的攻击者也无法获得加密后的信息,可以保证信息的安全传输 加密、解密技术非对称加密的优点:

由于公钥是公开的,而私钥则由用户自己保存,所以对于非对称密钥,其保密管理相对比较简单

非对称加密的缺点:

因为复杂的加密算法,使的非对称密钥加密速度慢,成本高加密、解密技术加密、解密技术?个人密码的设定常用的密码破解手段:

穷举法

破解所需要的时间S=

所有组合数X / 计算机每秒计算多少个组合Y

黑客字典法

猜测法

网络监听

只能连接物理上属于同一网段的主机,网络监听被用来获取用户的口令。

个人密码的设定在输入密码时,注意身边的人窃取口令。

密码长度至少达8位以上,如:d3d2ye6723

密码中必须包括大小写字母、数字、特殊的符号。

避免使用容易猜到的密码。如:生日、电话号码、姓名。

养成定期更新密码的习惯。

在不同账号里使用不同的密码。如:E-mail号密码、BBS、个人主页或者QQ的密码应该避免重复。【练习】1、随着网络技术的发展,因特网的交流已经做到( )

A.仅文字交流 B.仅声音交流

C.仅图像交流 D.文字、声音、图像皆可

2、下列关于计算机病毒的叙述中,错误的一条是( )

A.计算机病毒具有潜伏性

B.计算机病毒具有传染性

C.感染过计算机病毒的计算机具有对该病毒的免疫性

D.计算机病毒是一个特殊的寄生程序

3、CIHv1 .4病毒破坏微机的BIOS,使微机无法启动。它是由日期条件来触发的,其发作的日期是每月的26日,这主要说明病毒具有( )

A.可传染性 B.可触发性 C.破坏性 D.免疫性DCB4、下列关于计算机病毒的叙述中,正确的是( )

A.反病毒软件可以查、杀任何种类的病毒

B.计算机病毒是一种被破坏了的程序

C.反病毒软件必须随着新病毒的出现而升级,提高查、杀病毒的功能

D.感染过计算机病毒的计算机具有对该病毒的免疫性

5、下列设置密码中,你认为最安全的密码是( )

A.以8位数字作为密码

B.以8位字母作为密码

C.以8位字母和数字作为密码

D.都一样CC【练习】判断题

1.技术的无国界使得我们的交流变得没有任何限制( )

2.在网络出现之前,人们一般采用语言和书面两交流方式( )

3.计算机病毒是某些人利用计算机软件和硬件所固有的脆弱性编制的( )

4.软件防火墙是通过纯软件的方式来实现,价格很便宜,个人用户较多地使用这类防火墙( )

5.对称密钥加密算法在加密与解密中采用不同的密钥( ) 【练习】×√√√×