第一章 信息与信息技术

文档属性

| 名称 | 第一章 信息与信息技术 |

|

|

| 格式 | rar | ||

| 文件大小 | 167.2KB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 其它版本 | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2009-11-06 00:00:00 | ||

图片预览

文档简介

(共36张PPT)

第一节 认识信息世界

第二节 数字化信息基础

第三节 强大的信息处理工具——电子计算机

第四节 计算机的安全使用

第五节 知识产权与使用计算机的道德规范

提问:

1、什么是信息?你知道吗?

信息就是人们赖以感知事物的有用的信息。

2、怎样得到有用的信息?

请大家讨论回答

认识信息世界

3、信息质量的标准是什么呢?

准确性,时效性,完整性,简明性

4、信息的形态又有哪些呢?

文字信息、声音信息、图形信息、图象信息、影视信息、动画信息,等等。

5、信息的特征是什么?

普遍性、依附性、共享性、时效性

信息技术发展概况:

千百年来,人们就用语言、图符、钟鼓、烟火、竹简、纸书、旗语、狼烟等方式传递信息。古代人类的烽火狼烟、飞鸽传信、驿马邮递就是例子,现在还有一些国家的个别原始部落,仍然保留着诸如击鼓鸣号等古老的通信方式现代社会,交通警的指挥手语、航海中的旗语等不过是古老通信方式进一步发展的结果。

19世纪中叶以后,随着电报、电话的发明,电磁波的发现,人类通信领域产生了根本性的变革,实现了金属

导线上的电脉冲来传递信息以及通过电磁波来进行无线通信。1837年,美国人塞缪尔.莫尔斯研制成功世界上第一台电磁式电报机。1844年5月24日,他在国会大厦联邦最高法院议会厅作了“用导线传递消息”的公开表演,接通电报机,用一连串点、划构成的“莫尔斯”码发出了人类历史上第一份电报:“上帝创造了何等的奇迹!”实现了长途电报通信。

未来的信息社会:

我国计算机的普及:

第一次普及从20实际80年代初到80年代末

第二次普及是20世纪90年代

新世纪将掀起第三次普及高潮

(请同学们畅谈未来的信息社会)

返回

数字化信息基础

现代信息社会里,人们主要用电子计算机来处理信息。计算机系统通过键盘接收字符信息,通过扫描仪、视频接收器等接收图像信息,通过话筒或其它语音设备接收音频信息。计算机通常不能直接处理这些不同形态的信息,必须转变成二进制的数字信号,才能加工处理。

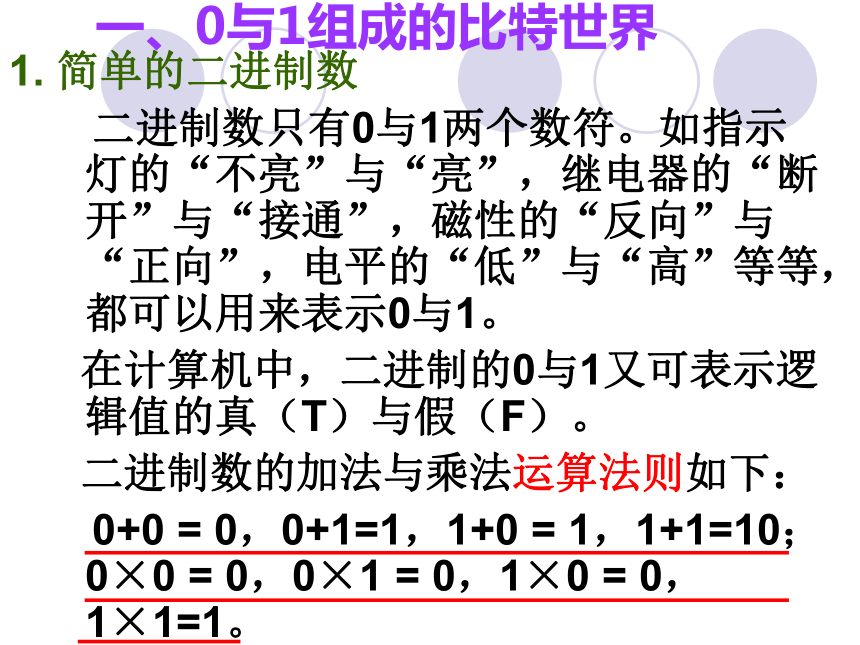

一、0与1组成的比特世界

1. 简单的二进制数

二进制数只有0与1两个数符。如指示灯的“不亮”与“亮”,继电器的“断开”与“接通”,磁性的“反向”与“正向”,电平的“低”与“高”等等,都可以用来表示0与1。

在计算机中,二进制的0与1又可表示逻辑值的真(T)与假(F)。

二进制数的加法与乘法运算法则如下:

0+0 = 0,0+1=1,1+0 = 1,1+1=10;0×0 = 0,0×1 = 0,1×0 = 0,1×1=1。

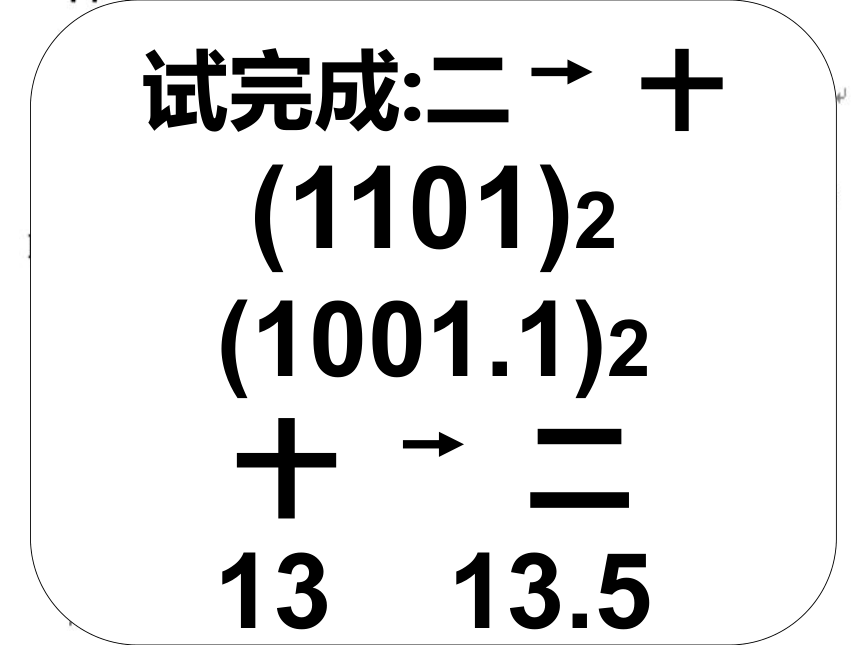

试完成:二 十

(1101)2

(1001.1)2

十 二

13 13.5

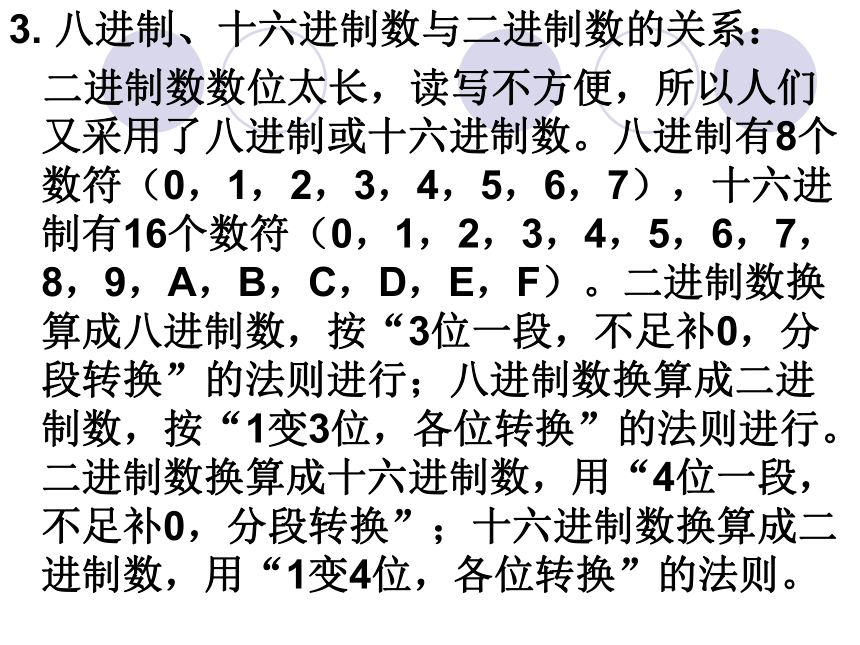

3. 八进制、十六进制数与二进制数的关系:

二进制数数位太长,读写不方便,所以人们又采用了八进制或十六进制数。八进制有8个数符(0,1,2,3,4,5,6,7),十六进制有16个数符(0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F)。二进制数换算成八进制数,按“3位一段,不足补0,分段转换”的法则进行;八进制数换算成二进制数,按“1变3位,各位转换”的法则进行。二进制数换算成十六进制数,用“4位一段,不足补0,分段转换”;十六进制数换算成二进制数,用“1变4位,各位转换”的法则。

补充:

为了书写方便,通常可在数字序列后面加上各数制的尾符,如用B、Q、H等来分别表示二进制、八进制和十六进制。如二进制数1011B,八进制数567Q,十六进制数2C3FH,等等。

我们把二进制信息的每一个位叫作一个比特(bit),它是计算机处理信息的最小单位。文字信息、声音信息、图形信息、图像信息、影视信息、动画信息等转换成二进制数字后,所有信息都成变成了0与1的特殊组合,整个信息世界就变成了所谓的比特世界。

二、数据和编码

计算机可以处理的信息称为数据。当文字、数字、声音、图像等数据与计算机可识别的代码之间有了一定的对应关系后,计算机就能有效地处理各种信息了。

建立信息与代码之间的对应关系,需要有一定的规则,这种规则称为编码。目前计算机中广泛采用的编码规则是美国信息交换标准代码(American Standard Code for Information Interchange),简称ASCII码。比如,字母“A”的ASCII码二进制数为1000001。

有了这样的编码规则,诸如英文字母、阿拉伯数字等符号,都可以让计算机识别了。为了让计算机识别汉字,人们给每个汉字规定了一组对应的代码,这就是汉字编码。

信息卡:

中国古代哲学思想对计算机发展的作用

计算机中采用的二进制数,我国早在几千年前就已经发明并应用了。我国古代的哲学著作《周易》就充分体现了二进制数的基本思想。

在计算机发展史上作出过重要贡献的德国数学家莱布尼茨(G.W.Leibniz,1646—1716),曾受到中国古代哲学思想的启发。莱布尼茨曾长期研究中国的《周易》,于1701年4月提出了“八卦图象与二进制数的关系”的论述。莱布尼茨在17世纪未发明的“二进制新算术”,即今天电子计算机所采用的二进制。当他看到友人鲍威特从中国寄给他的《周易》卦象图后,很兴奋,十分称赞《周易》的奥妙,特别谈到他的二进制算术与中国古代《易图》的关系:“这个《易图》,可以算现在科学最古的纪念物,然而这种科学,依我所见,虽为四千年以上的古物,数千年来却没有人了解它的意义。这是不可思议的,它和我的新算术完全一致。” 莱布尼茨用二进制算术符号1 代表─(阳爻),用0 代表 (阴爻),正好可以将六十四卦象用数码来表示,他说的“完全一致”,就是这个意思。两千多年前承传下来的易卦符号,可以用最新的二进制算术法则加以破译,在人类文化史上不能不说是一个奇迹。

返回

强大的信息处理工具——电子计算机

一、认识计算机

电子计算机(Electronic computer)就是由电子元器件构成的现代计算工具和信息处理机。因为电子计算机延伸了人的大脑,所以人们常把它叫做“电脑”。电子计算机具有以下的主要特点:

(1)运算速度快,精度高

(2)具有存储与记忆能力

(3)具有逻辑判断能力

(4)自动化程度高

计算机的类型很多,按容量与运算速度可以分为巨型机Supercomputer)、大型机(Large scale computer)、中型机(Middle computer)、小型机(Minicomputer)和微型机(Microcomputer)。

二、计算机的发展

自从世界上第一台电子计算机ENIAC诞生以来,电子计算机的发展已经历了四代:

第一代 电子管计算机

第二代 晶体管计算机

第三代 集成电路计算机

第四代 大规模超大规模集成电路计算机

计算机总的发展方向可用“巨、微、网、智、多媒体”来概括。

三、计算机与现代社会

电子计算机的广泛应用对现代社会产生着越来越大的影响。

计算机的主要应用在以下几个方面:

1. 数值计算 2. 自动控制

3. 辅助设计( 计算机辅助设计(CAD) )

4. 办公自动化 (办公自动化(OA))

5. 辅助教学与网络学习(计算机辅助教学(CAI))

6. 远程教育 7.人工智能

讨论计算机在生活中有哪些应用?(看书讨论)

四、计算机系统的组成

一个完整的计算机系统通常由硬件和软件两个部分组成。

一、微型计算机的硬件组成

硬件是构成计算机的看的见\摸的着的物理部件

1、微型计算机的基本构成

从外观来看,计算机通常由主机、显示器、键盘、鼠标等组成。

显示器

键盘

鼠标

主机

打开主机可以看到:

控制器和运算器组成中央处理器(CPU):是计算机的核心部分

内存条

硬盘

2、微型计算机的其他部件

数码相机

扫描仪

针式打印机

喷墨打印机

激光打印机

打印机

软盘

二、存储器

存储器是计算机存放数据的部件,可分为内存储器(简称内存)和外存储器(简称外存)。内存还分ROM(只读存储器)和RAM(随机存储器)。ROM中的信息可读不可写,RAM中的信息随时可读写。

存储器容量大小用字节(Byte)数来表示,一个字节一般由8个二进制数位构成,即1Byte = 8bit。常用的容量单位有千字节(KB)、兆字节(MB)和吉字节(GB)等。容量单位之间的关系是: 1KB = 1024 B,1MB = 1024 KB,1GB = 1024 MB,等等。

三、计算机的软件

程序及其相关资料称为软件(software)。计算机软件主要分系统软件与应用软件两大类。

系统软件是指控制与管理计算机内部资源的操作系统及诊断测试软件、数据库管理系统等。常用的操作系统有:DOS、Windows 3.x、Windows 9x、Windows 2000、Windows XP、Unix和Linux等。常用的程序设计语言有:Basic、Pascal、Fortran、C、C++、VB、VC++、Delphi和JAVA等。常用的数据库管理软件有Foxpro、VFP、Oracle、Access等。

应用软件是指用来完成具体任务的软件,如文字处理软件 WPS、Word、图像处理软件PhotoShop、多媒体创作工具Authorware,网络浏览软件IE以及游戏软件,等等

返回

第四节 计算机的安全使用

一、计算机病毒及其危害

计算机病毒(Virus)是一种人为制造的、寄生于应用程序或系统可执行部分的具有破坏性的特殊程序,它会破坏计算机的工作程序和数据,使计算机不能正常运行。

计算机病毒主要通过磁盘、光盘和网络传播,其主要特征是传染性、破坏性、隐蔽性、潜伏性。

传播途径

二、防范计算机病毒

防范计算机病毒可以用防病毒卡或杀毒软件,防止病毒入侵或查杀已存在的病毒。公用机房的计算机,很容易受病毒传染,更要加强管理。外来磁盘都要经过查毒检测;尽量减少外来磁盘的读写;无写盘必要的不要打开写保护口;对机上的重要数据、软件进行拷贝备份,以防不测;用加密或锁盘方法不准无关人员动用电脑。

返回

第五节 使用计算的道德规范

一、在使用计算机的过程中我们应做到:

(1)开机状态下,不要随意插拔主机后面的设备连 线,应该在断后进行操作(除了支持热插拔的设备)。

(2)严禁在开机状态下,随意搬动计算机,以免硬盘 受损。

(3)爱护计算机,保持计算机的清洁。

(4)不随意改动、删除系统程序,避免因操作不当而造成硬盘中的数据丢失。

(5)不制造、传播病毒程序。

(6)尊重他人,使用文明的网络用语。

(7)不窃取或破译他人的口令、密码、未经允许,不使用他人的计算机资源。

(8)使用正版的软件,不使用问授权的软件。

二、自觉遵守使用计算机的道德规范

1.爱护计算机

2.遵守使用计算机的 道德规范

3.增强“防病毒”意识

返回

第一节 认识信息世界

第二节 数字化信息基础

第三节 强大的信息处理工具——电子计算机

第四节 计算机的安全使用

第五节 知识产权与使用计算机的道德规范

提问:

1、什么是信息?你知道吗?

信息就是人们赖以感知事物的有用的信息。

2、怎样得到有用的信息?

请大家讨论回答

认识信息世界

3、信息质量的标准是什么呢?

准确性,时效性,完整性,简明性

4、信息的形态又有哪些呢?

文字信息、声音信息、图形信息、图象信息、影视信息、动画信息,等等。

5、信息的特征是什么?

普遍性、依附性、共享性、时效性

信息技术发展概况:

千百年来,人们就用语言、图符、钟鼓、烟火、竹简、纸书、旗语、狼烟等方式传递信息。古代人类的烽火狼烟、飞鸽传信、驿马邮递就是例子,现在还有一些国家的个别原始部落,仍然保留着诸如击鼓鸣号等古老的通信方式现代社会,交通警的指挥手语、航海中的旗语等不过是古老通信方式进一步发展的结果。

19世纪中叶以后,随着电报、电话的发明,电磁波的发现,人类通信领域产生了根本性的变革,实现了金属

导线上的电脉冲来传递信息以及通过电磁波来进行无线通信。1837年,美国人塞缪尔.莫尔斯研制成功世界上第一台电磁式电报机。1844年5月24日,他在国会大厦联邦最高法院议会厅作了“用导线传递消息”的公开表演,接通电报机,用一连串点、划构成的“莫尔斯”码发出了人类历史上第一份电报:“上帝创造了何等的奇迹!”实现了长途电报通信。

未来的信息社会:

我国计算机的普及:

第一次普及从20实际80年代初到80年代末

第二次普及是20世纪90年代

新世纪将掀起第三次普及高潮

(请同学们畅谈未来的信息社会)

返回

数字化信息基础

现代信息社会里,人们主要用电子计算机来处理信息。计算机系统通过键盘接收字符信息,通过扫描仪、视频接收器等接收图像信息,通过话筒或其它语音设备接收音频信息。计算机通常不能直接处理这些不同形态的信息,必须转变成二进制的数字信号,才能加工处理。

一、0与1组成的比特世界

1. 简单的二进制数

二进制数只有0与1两个数符。如指示灯的“不亮”与“亮”,继电器的“断开”与“接通”,磁性的“反向”与“正向”,电平的“低”与“高”等等,都可以用来表示0与1。

在计算机中,二进制的0与1又可表示逻辑值的真(T)与假(F)。

二进制数的加法与乘法运算法则如下:

0+0 = 0,0+1=1,1+0 = 1,1+1=10;0×0 = 0,0×1 = 0,1×0 = 0,1×1=1。

试完成:二 十

(1101)2

(1001.1)2

十 二

13 13.5

3. 八进制、十六进制数与二进制数的关系:

二进制数数位太长,读写不方便,所以人们又采用了八进制或十六进制数。八进制有8个数符(0,1,2,3,4,5,6,7),十六进制有16个数符(0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F)。二进制数换算成八进制数,按“3位一段,不足补0,分段转换”的法则进行;八进制数换算成二进制数,按“1变3位,各位转换”的法则进行。二进制数换算成十六进制数,用“4位一段,不足补0,分段转换”;十六进制数换算成二进制数,用“1变4位,各位转换”的法则。

补充:

为了书写方便,通常可在数字序列后面加上各数制的尾符,如用B、Q、H等来分别表示二进制、八进制和十六进制。如二进制数1011B,八进制数567Q,十六进制数2C3FH,等等。

我们把二进制信息的每一个位叫作一个比特(bit),它是计算机处理信息的最小单位。文字信息、声音信息、图形信息、图像信息、影视信息、动画信息等转换成二进制数字后,所有信息都成变成了0与1的特殊组合,整个信息世界就变成了所谓的比特世界。

二、数据和编码

计算机可以处理的信息称为数据。当文字、数字、声音、图像等数据与计算机可识别的代码之间有了一定的对应关系后,计算机就能有效地处理各种信息了。

建立信息与代码之间的对应关系,需要有一定的规则,这种规则称为编码。目前计算机中广泛采用的编码规则是美国信息交换标准代码(American Standard Code for Information Interchange),简称ASCII码。比如,字母“A”的ASCII码二进制数为1000001。

有了这样的编码规则,诸如英文字母、阿拉伯数字等符号,都可以让计算机识别了。为了让计算机识别汉字,人们给每个汉字规定了一组对应的代码,这就是汉字编码。

信息卡:

中国古代哲学思想对计算机发展的作用

计算机中采用的二进制数,我国早在几千年前就已经发明并应用了。我国古代的哲学著作《周易》就充分体现了二进制数的基本思想。

在计算机发展史上作出过重要贡献的德国数学家莱布尼茨(G.W.Leibniz,1646—1716),曾受到中国古代哲学思想的启发。莱布尼茨曾长期研究中国的《周易》,于1701年4月提出了“八卦图象与二进制数的关系”的论述。莱布尼茨在17世纪未发明的“二进制新算术”,即今天电子计算机所采用的二进制。当他看到友人鲍威特从中国寄给他的《周易》卦象图后,很兴奋,十分称赞《周易》的奥妙,特别谈到他的二进制算术与中国古代《易图》的关系:“这个《易图》,可以算现在科学最古的纪念物,然而这种科学,依我所见,虽为四千年以上的古物,数千年来却没有人了解它的意义。这是不可思议的,它和我的新算术完全一致。” 莱布尼茨用二进制算术符号1 代表─(阳爻),用0 代表 (阴爻),正好可以将六十四卦象用数码来表示,他说的“完全一致”,就是这个意思。两千多年前承传下来的易卦符号,可以用最新的二进制算术法则加以破译,在人类文化史上不能不说是一个奇迹。

返回

强大的信息处理工具——电子计算机

一、认识计算机

电子计算机(Electronic computer)就是由电子元器件构成的现代计算工具和信息处理机。因为电子计算机延伸了人的大脑,所以人们常把它叫做“电脑”。电子计算机具有以下的主要特点:

(1)运算速度快,精度高

(2)具有存储与记忆能力

(3)具有逻辑判断能力

(4)自动化程度高

计算机的类型很多,按容量与运算速度可以分为巨型机Supercomputer)、大型机(Large scale computer)、中型机(Middle computer)、小型机(Minicomputer)和微型机(Microcomputer)。

二、计算机的发展

自从世界上第一台电子计算机ENIAC诞生以来,电子计算机的发展已经历了四代:

第一代 电子管计算机

第二代 晶体管计算机

第三代 集成电路计算机

第四代 大规模超大规模集成电路计算机

计算机总的发展方向可用“巨、微、网、智、多媒体”来概括。

三、计算机与现代社会

电子计算机的广泛应用对现代社会产生着越来越大的影响。

计算机的主要应用在以下几个方面:

1. 数值计算 2. 自动控制

3. 辅助设计( 计算机辅助设计(CAD) )

4. 办公自动化 (办公自动化(OA))

5. 辅助教学与网络学习(计算机辅助教学(CAI))

6. 远程教育 7.人工智能

讨论计算机在生活中有哪些应用?(看书讨论)

四、计算机系统的组成

一个完整的计算机系统通常由硬件和软件两个部分组成。

一、微型计算机的硬件组成

硬件是构成计算机的看的见\摸的着的物理部件

1、微型计算机的基本构成

从外观来看,计算机通常由主机、显示器、键盘、鼠标等组成。

显示器

键盘

鼠标

主机

打开主机可以看到:

控制器和运算器组成中央处理器(CPU):是计算机的核心部分

内存条

硬盘

2、微型计算机的其他部件

数码相机

扫描仪

针式打印机

喷墨打印机

激光打印机

打印机

软盘

二、存储器

存储器是计算机存放数据的部件,可分为内存储器(简称内存)和外存储器(简称外存)。内存还分ROM(只读存储器)和RAM(随机存储器)。ROM中的信息可读不可写,RAM中的信息随时可读写。

存储器容量大小用字节(Byte)数来表示,一个字节一般由8个二进制数位构成,即1Byte = 8bit。常用的容量单位有千字节(KB)、兆字节(MB)和吉字节(GB)等。容量单位之间的关系是: 1KB = 1024 B,1MB = 1024 KB,1GB = 1024 MB,等等。

三、计算机的软件

程序及其相关资料称为软件(software)。计算机软件主要分系统软件与应用软件两大类。

系统软件是指控制与管理计算机内部资源的操作系统及诊断测试软件、数据库管理系统等。常用的操作系统有:DOS、Windows 3.x、Windows 9x、Windows 2000、Windows XP、Unix和Linux等。常用的程序设计语言有:Basic、Pascal、Fortran、C、C++、VB、VC++、Delphi和JAVA等。常用的数据库管理软件有Foxpro、VFP、Oracle、Access等。

应用软件是指用来完成具体任务的软件,如文字处理软件 WPS、Word、图像处理软件PhotoShop、多媒体创作工具Authorware,网络浏览软件IE以及游戏软件,等等

返回

第四节 计算机的安全使用

一、计算机病毒及其危害

计算机病毒(Virus)是一种人为制造的、寄生于应用程序或系统可执行部分的具有破坏性的特殊程序,它会破坏计算机的工作程序和数据,使计算机不能正常运行。

计算机病毒主要通过磁盘、光盘和网络传播,其主要特征是传染性、破坏性、隐蔽性、潜伏性。

传播途径

二、防范计算机病毒

防范计算机病毒可以用防病毒卡或杀毒软件,防止病毒入侵或查杀已存在的病毒。公用机房的计算机,很容易受病毒传染,更要加强管理。外来磁盘都要经过查毒检测;尽量减少外来磁盘的读写;无写盘必要的不要打开写保护口;对机上的重要数据、软件进行拷贝备份,以防不测;用加密或锁盘方法不准无关人员动用电脑。

返回

第五节 使用计算的道德规范

一、在使用计算机的过程中我们应做到:

(1)开机状态下,不要随意插拔主机后面的设备连 线,应该在断后进行操作(除了支持热插拔的设备)。

(2)严禁在开机状态下,随意搬动计算机,以免硬盘 受损。

(3)爱护计算机,保持计算机的清洁。

(4)不随意改动、删除系统程序,避免因操作不当而造成硬盘中的数据丢失。

(5)不制造、传播病毒程序。

(6)尊重他人,使用文明的网络用语。

(7)不窃取或破译他人的口令、密码、未经允许,不使用他人的计算机资源。

(8)使用正版的软件,不使用问授权的软件。

二、自觉遵守使用计算机的道德规范

1.爱护计算机

2.遵守使用计算机的 道德规范

3.增强“防病毒”意识

返回

同课章节目录