中图人教版(2019)信息技术必修二 4.1.3 安全使用信息系统 教案

文档属性

| 名称 | 中图人教版(2019)信息技术必修二 4.1.3 安全使用信息系统 教案 |

|

|

| 格式 | doc | ||

| 文件大小 | 101.5KB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 中图版(2019) | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2020-04-07 10:39:28 | ||

图片预览

文档简介

案例 安全使用信息系统

1. 指导思想与理论依据

探究式教学又称“做中学”,是指学生在学习概念和原理时,教师只是给他们一些事例和问题,让学生自己通过阅读、观察、 验、思考、讨论、听讲等途径去主动探究,自行发现并掌握相应的原理和结论的一种方法。它的指导思想是在教师的指导下,以学生为主体,让学生自觉地、主动地探索,掌握认识和解决问题的方法和步骤。在探究式教学的过程中,学生的主体地位、主动能力都得到了加强。

探究式教学的主要步骤如下。

(1)创设情境,激发自主探究欲望;

(2)开放课堂,发掘自主探究潜能;

(3)适时点拨,诱导探究的方向;

(4)课堂上合作探究,训练学生主动学习的能力;

(5)课后留创新作业,激励学生主动学习。

2. 教学背景分析

教学内容:本课为必修2第4章第1节中“安全使用信息系统”部分的内容。

学生情况:高一学生已学习了信息系统的安全风险、信息系统安全的技术防范措施,对信息安全的问题比较感兴趣。同时,好奇心较强,理解力趋于成人,关心时事,喜欢参与。

3. 教学准备

硬件:计算机、广播系统、局域网;软件:案例材料、学案。

4. 教学目标

·掌握安全使用信息系统的方法及原则。

·通过锦囊制作,掌握安全使用信息系统的原则。

·通过小组合作和汇报,增强沟通、交流和表达的能力。

·体会安全使用信息系统的重要性。

5. 教学重点和难点

教学重点:掌握安全使用信息系统的原则。

教学难点:体会安全使用信息系统的重要性。

6. 教学方式与手段

探究式教学法、自主探究、小组协作、小组汇报展示。

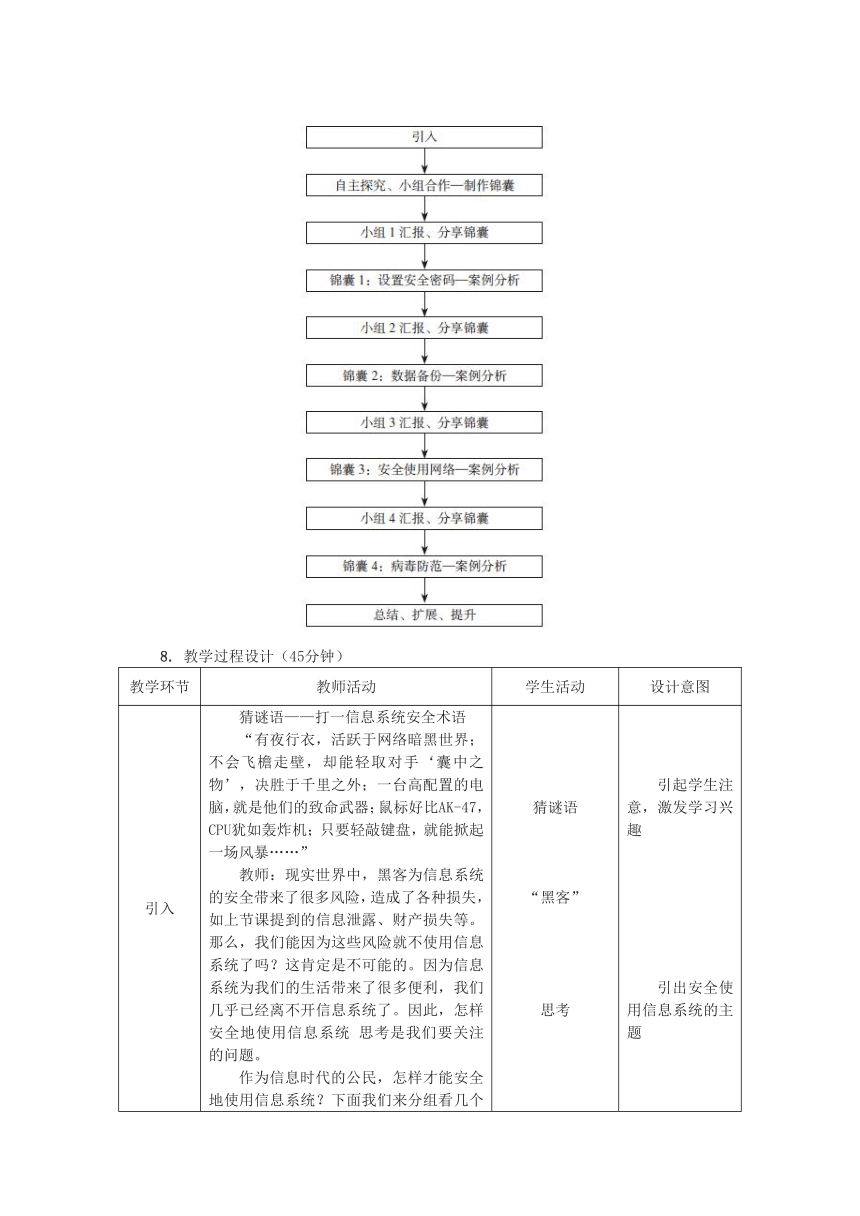

7. 教学流程

8. 教学过程设计(45分钟)

教学环节 教师活动 学生活动 设计意图

引入 猜谜语——打一信息系统安全术语

“有夜行衣,活跃于网络暗黑世界;不会飞檐走壁,却能轻取对手‘囊中之物’,决胜于千里之外;一台高配置的电脑,就是他们的致命武器;鼠标好比AK-47,CPU犹如轰炸机;只要轻敲键盘,就能掀起一场风暴……”

教师:现实世界中,黑客为信息系统的安全带来了很多风险,造成了各种损失,如上节课提到的信息泄露、财产损失等。那么,我们能因为这些风险就不使用信息系统了吗?这肯定是不可能的。因为信息系统为我们的生活带来了很多便利,我们几乎已经离不开信息系统了。因此,怎样安全地使用信息系统 思考是我们要关注的问题。

作为信息时代的公民,怎样才能安全地使用信息系统?下面我们来分组看几个案例。 猜谜语

“黑客”

思考 引起学生注意,激发学习兴趣

引出安全使用信息系统的主题

自主探究

小组合作

制作锦囊

自主探究

小组合作

制作锦囊 1. 介绍分组分析规则。

案例 1 :第 1 组;案例 2 :第 2 组;案例3 :第3组;案例4 :第4组。

要求:

以小组为单位。分析本组案例,查找资料,填写表4.1-4,小组汇报。

2.巡视、指导。

3. 组织学生汇报。 听讲

小组讨论

查找资料填写表格

小组1汇报

其他小组听讲、思考 说明规则

小组协作

编号

遭遇的风险

原因

锦囊(防范措施)

表4.1-4 安全风险及防范措施表

锦囊1 :设置安全密码

案例应用

拓展延伸:你还知道哪些身份认证方式?

组织学生汇报。 分析回答

思考回答

小组2汇报

其他小组听讲、思考 通过汇报,激发学生动机,提高学生的表达能力

通过锦囊应用,进一步了解学生的掌握情况,为没有汇报的小组提供进一步学习的机会

通过拓展延伸,开阔学生的视野,加深学生的认识

锦囊2 :数据备份

案例应用

拓展延伸:你有过关于数据备份的成功或失败的经历吗?

组织学生汇报。 分析回答

思考回答

小组3汇报

其他小组听讲、思考

锦囊3 :安全使用网络

案例应用

拓展延伸:你有过关于数据备份的成功或失败的经历吗?

组织学生汇报。 分析回答

思考回答

小组4汇报

其他小组听讲、思考

锦囊4 :病毒防范

案例应用

拓展延伸:

你还知道哪些病毒?

2. 你知道哪些信息系统“中毒”的症状?

3. 你知道哪些杀毒软件? 分析回答

思考回答

课堂小结 总结

课堂测试

思考回答 强化认知

布置作业

布置作业 思考

课后完成 进一步强化认知

9. 学习效果评价设计

(1)课堂互动情况的评价:对于教师提出的问题,学生是否能积极地思考回答;与小组同学合作时,学生是否能积极参与,完成分配的任务。

(2)小组汇报情况评价,评价量规表4.1-5所示;

(3)课后作业完成情况的评价,评价表如表4.1-6所示。

评价维度 分数 评分标准 评分

案例介绍 15分 介绍清晰

锦囊分享 50分 锦囊科学、全面、有效

小组协作 15分 分工明确、协作高效

汇报展示 20分 语言流利、表达得体(10分)

逻辑清晰(10分)

表4.1-5 小组汇报评价表

评价维度 分数 评分标准 评分

主题 15分 观点明确

内容 40分 内容积极、科学、全面、尊重他人著作权

形式 30分 表达清晰、有创新

小组协作 15分 分工明确、协作高效

表4.1-6 课后作业评价表

说明:满分100分;85分以上优秀;75分以上良好;60分以上及格;60分以下不及格。

10. 本教学设计与以往或其他教学设计相比的特点

(1)本案例没有采取传统的讲授法,直白地告知学生该如何安全地使用信息系统,而是从学生平时会遇到的问题情境出发,通过这些常见的情境,使学生产生代入感。学生在根据情境探究解决问题的过程中,也可以加深对问题的认识。

(2)密码是保障信息系统安全 一道屏障,数据是人们在信息世界中的财产,网络是信息系统之间相互沟通的桥梁,而由于系统漏洞的存在,病毒防范是一场持久战。本案例从“设置安全密码”“科学数据备份”“安全使用网络”“病毒防范”这4个看似不相关但实则有关联的维度,对如何安全使用信息系统进行了剖析,引导学生对如何安全使用信息系统有一个全方位的认识。

(3)4个小组的学生通过自主探究和小组协作分别完成了一个维度的深度学习和汇报,这样的结果是容易对没有参与的维度认识不深。为了弥补这个缺陷,每个小组汇报完以后会有锦囊应用和拓展环节,旨在帮助其他小组也能很好地应用锦囊。

(4)课后创新型的作业能进一步激发学生的兴趣,强化他们的认识,也能帮助教师了解学生对知识点的掌握情况。

(5)通过分析案例,可以帮助学生体会安全使用信息系统的重要性,但是如果能用真实情境让学生亲身体会信息系统的安全隐患,可能效果会更好,会在以后的教学中加以探索。

1. 指导思想与理论依据

探究式教学又称“做中学”,是指学生在学习概念和原理时,教师只是给他们一些事例和问题,让学生自己通过阅读、观察、 验、思考、讨论、听讲等途径去主动探究,自行发现并掌握相应的原理和结论的一种方法。它的指导思想是在教师的指导下,以学生为主体,让学生自觉地、主动地探索,掌握认识和解决问题的方法和步骤。在探究式教学的过程中,学生的主体地位、主动能力都得到了加强。

探究式教学的主要步骤如下。

(1)创设情境,激发自主探究欲望;

(2)开放课堂,发掘自主探究潜能;

(3)适时点拨,诱导探究的方向;

(4)课堂上合作探究,训练学生主动学习的能力;

(5)课后留创新作业,激励学生主动学习。

2. 教学背景分析

教学内容:本课为必修2第4章第1节中“安全使用信息系统”部分的内容。

学生情况:高一学生已学习了信息系统的安全风险、信息系统安全的技术防范措施,对信息安全的问题比较感兴趣。同时,好奇心较强,理解力趋于成人,关心时事,喜欢参与。

3. 教学准备

硬件:计算机、广播系统、局域网;软件:案例材料、学案。

4. 教学目标

·掌握安全使用信息系统的方法及原则。

·通过锦囊制作,掌握安全使用信息系统的原则。

·通过小组合作和汇报,增强沟通、交流和表达的能力。

·体会安全使用信息系统的重要性。

5. 教学重点和难点

教学重点:掌握安全使用信息系统的原则。

教学难点:体会安全使用信息系统的重要性。

6. 教学方式与手段

探究式教学法、自主探究、小组协作、小组汇报展示。

7. 教学流程

8. 教学过程设计(45分钟)

教学环节 教师活动 学生活动 设计意图

引入 猜谜语——打一信息系统安全术语

“有夜行衣,活跃于网络暗黑世界;不会飞檐走壁,却能轻取对手‘囊中之物’,决胜于千里之外;一台高配置的电脑,就是他们的致命武器;鼠标好比AK-47,CPU犹如轰炸机;只要轻敲键盘,就能掀起一场风暴……”

教师:现实世界中,黑客为信息系统的安全带来了很多风险,造成了各种损失,如上节课提到的信息泄露、财产损失等。那么,我们能因为这些风险就不使用信息系统了吗?这肯定是不可能的。因为信息系统为我们的生活带来了很多便利,我们几乎已经离不开信息系统了。因此,怎样安全地使用信息系统 思考是我们要关注的问题。

作为信息时代的公民,怎样才能安全地使用信息系统?下面我们来分组看几个案例。 猜谜语

“黑客”

思考 引起学生注意,激发学习兴趣

引出安全使用信息系统的主题

自主探究

小组合作

制作锦囊

自主探究

小组合作

制作锦囊 1. 介绍分组分析规则。

案例 1 :第 1 组;案例 2 :第 2 组;案例3 :第3组;案例4 :第4组。

要求:

以小组为单位。分析本组案例,查找资料,填写表4.1-4,小组汇报。

2.巡视、指导。

3. 组织学生汇报。 听讲

小组讨论

查找资料填写表格

小组1汇报

其他小组听讲、思考 说明规则

小组协作

编号

遭遇的风险

原因

锦囊(防范措施)

表4.1-4 安全风险及防范措施表

锦囊1 :设置安全密码

案例应用

拓展延伸:你还知道哪些身份认证方式?

组织学生汇报。 分析回答

思考回答

小组2汇报

其他小组听讲、思考 通过汇报,激发学生动机,提高学生的表达能力

通过锦囊应用,进一步了解学生的掌握情况,为没有汇报的小组提供进一步学习的机会

通过拓展延伸,开阔学生的视野,加深学生的认识

锦囊2 :数据备份

案例应用

拓展延伸:你有过关于数据备份的成功或失败的经历吗?

组织学生汇报。 分析回答

思考回答

小组3汇报

其他小组听讲、思考

锦囊3 :安全使用网络

案例应用

拓展延伸:你有过关于数据备份的成功或失败的经历吗?

组织学生汇报。 分析回答

思考回答

小组4汇报

其他小组听讲、思考

锦囊4 :病毒防范

案例应用

拓展延伸:

你还知道哪些病毒?

2. 你知道哪些信息系统“中毒”的症状?

3. 你知道哪些杀毒软件? 分析回答

思考回答

课堂小结 总结

课堂测试

思考回答 强化认知

布置作业

布置作业 思考

课后完成 进一步强化认知

9. 学习效果评价设计

(1)课堂互动情况的评价:对于教师提出的问题,学生是否能积极地思考回答;与小组同学合作时,学生是否能积极参与,完成分配的任务。

(2)小组汇报情况评价,评价量规表4.1-5所示;

(3)课后作业完成情况的评价,评价表如表4.1-6所示。

评价维度 分数 评分标准 评分

案例介绍 15分 介绍清晰

锦囊分享 50分 锦囊科学、全面、有效

小组协作 15分 分工明确、协作高效

汇报展示 20分 语言流利、表达得体(10分)

逻辑清晰(10分)

表4.1-5 小组汇报评价表

评价维度 分数 评分标准 评分

主题 15分 观点明确

内容 40分 内容积极、科学、全面、尊重他人著作权

形式 30分 表达清晰、有创新

小组协作 15分 分工明确、协作高效

表4.1-6 课后作业评价表

说明:满分100分;85分以上优秀;75分以上良好;60分以上及格;60分以下不及格。

10. 本教学设计与以往或其他教学设计相比的特点

(1)本案例没有采取传统的讲授法,直白地告知学生该如何安全地使用信息系统,而是从学生平时会遇到的问题情境出发,通过这些常见的情境,使学生产生代入感。学生在根据情境探究解决问题的过程中,也可以加深对问题的认识。

(2)密码是保障信息系统安全 一道屏障,数据是人们在信息世界中的财产,网络是信息系统之间相互沟通的桥梁,而由于系统漏洞的存在,病毒防范是一场持久战。本案例从“设置安全密码”“科学数据备份”“安全使用网络”“病毒防范”这4个看似不相关但实则有关联的维度,对如何安全使用信息系统进行了剖析,引导学生对如何安全使用信息系统有一个全方位的认识。

(3)4个小组的学生通过自主探究和小组协作分别完成了一个维度的深度学习和汇报,这样的结果是容易对没有参与的维度认识不深。为了弥补这个缺陷,每个小组汇报完以后会有锦囊应用和拓展环节,旨在帮助其他小组也能很好地应用锦囊。

(4)课后创新型的作业能进一步激发学生的兴趣,强化他们的认识,也能帮助教师了解学生对知识点的掌握情况。

(5)通过分析案例,可以帮助学生体会安全使用信息系统的重要性,但是如果能用真实情境让学生亲身体会信息系统的安全隐患,可能效果会更好,会在以后的教学中加以探索。