高中信息技术必修《信息技术基础》《6.1信息安全及系统维护措施》课件(24张幻灯片)

文档属性

| 名称 | 高中信息技术必修《信息技术基础》《6.1信息安全及系统维护措施》课件(24张幻灯片) |

|

|

| 格式 | zip | ||

| 文件大小 | 11.2MB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 粤教版 | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2020-09-16 11:19:38 | ||

图片预览

文档简介

(共24张PPT)

信息安全

XINXI

ANQUAN

普通高中课程标准实验教科书信息技术(必修)

信息技术基础

XINXI

JISHU

JICHU

生活在当今信息时代,大家在享受信息技术带来的极大便利的同时,也面临着一个严重的信息安全问题。

担心存储的信息遭受破坏或盗窃

担心处理数据的过程中出现故障

担心发送的信息是否送达且完整

我们为什么要担心?因为存在安全威胁?

任务:阅读课本P130五个案例,分析信息安全的威胁来自哪些方面,会造成怎样的后果以及影响,并填写表6-1

自然灾害

意外事故

硬件故障

软件漏洞

操作失误

病毒入侵

黑客攻击

内部泄密

外部泄漏

计算机犯罪

……

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息的安全有效。

信息安全

XINXI

ANQUAN

6.1

信息安全及系统维护措施

6.2

信息安全的法律法规及道德规范

6.3

信息技术与社会问题辩论会

第6章

能够说出维护信息安全的实质;

能够说出维护信息安全的主要

措施;

能够说出计算机网络系统安全

的维护措施;

能够阐述什么是计算机病毒及

其特征;

能够自觉防范计算机病毒;

认识信息犯罪并避免信息犯罪。

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息安全的安全有效。

维护信息安全的措施主要包括保障计算机及网络系统的安全、预防计算机病毒、预防计算机犯罪等方面的内容。

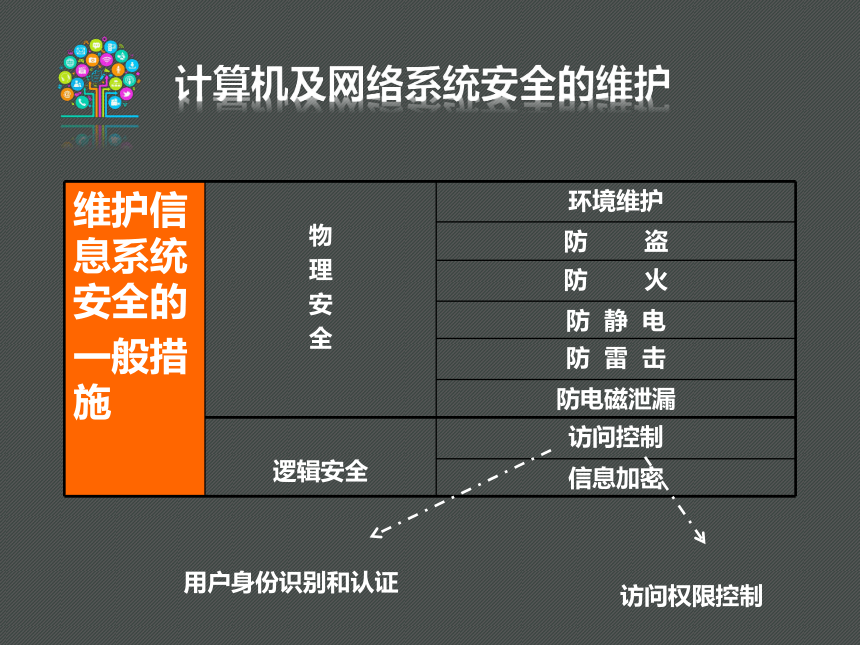

计算机及网络系统安全的维护

维护信息系统安全的

一般措施

物

理

安

全

环境维护

防

盗

防

火

防

静

电

防

雷

击

防电磁泄漏

逻辑安全

访问控制

信息加密

用户身份识别和认证

访问权限控制

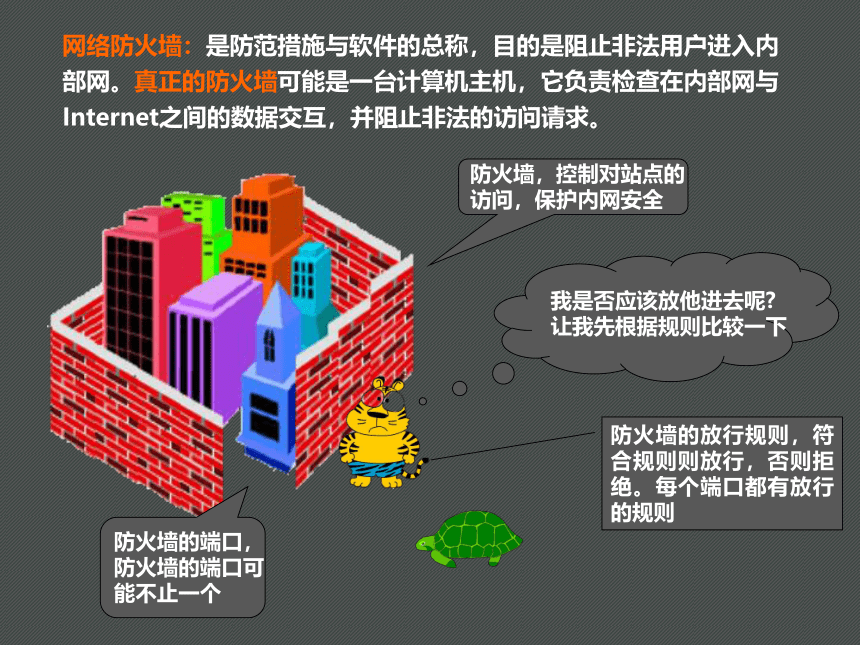

网络防火墙:是防范措施与软件的总称,目的是阻止非法用户进入内部网。真正的防火墙可能是一台计算机主机,它负责检查在内部网与Internet之间的数据交互,并阻止非法的访问请求。

防火墙,控制对站点的

访问,保护内网安全

防火墙的端口,

防火墙的端口可

能不止一个

防火墙的放行规则,符合规则则放行,否则拒绝。每个端口都有放行的规则

我是否应该放他进去呢?

让我先根据规则比较一下

计算机及网络系统安全的维护

维护信息系统安全的

一般措施

物

理

安

全

环境维护

防

盗

防

火

防

静

电

防

雷

击

防电磁泄漏

逻辑安全

访问控制

信息加密

数据加密、解密原理

Attack

USA

明文

每个字母变成后两个字母

加密算法

密匙∶2

Cvvcem

WUC(在网络中传输)

密文

每个字母变成前两个字母

解密算法

密匙∶2

明文

你看我不到……

你看我不到……

潜在的窃取者

Attack

USA

数据加密:指按一定规则把可直接阅读的明文信息变成无法阅读的密文信息。

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息安全的安全有效。

维护信息安全的措施主要包括保障计算机及网络系统的安全、预防计算机病毒、预防计算机犯罪等方面的内容。

在本例中,病毒进行了哪些破坏?

计算机病毒是指编制或者在计算机程序中插入的,破坏计算机功能或者毁坏数据、影响计算机使用,并能够自我复制的一组计算机指令或者程序代码。

骷髅病毒

蠕虫病毒

CIH病毒:它打破了病毒不能破坏计算机硬件的神话,除了对计算机系统、文件等进行破坏外,还能对某些型号的主板的CMOS进行覆写,进而破坏主板。

熊猫烧香

计算机病毒是指编制或者在计算机程序中插入的,破坏计算机功能或者毁坏数据、影响计算机使用,并能够自我复制的一组计算机指令或者程序代码。

是不是染病后立即发作?

--潜伏性

病毒是不是独立存在的?

--寄生性

会不会很容易就被发现?

--隐蔽性

病毒是不是随时都发作?

--可触发性

病毒会造成计算机数据或系统的损坏。

--

破坏性

计算机之间会不会传染?

--传染性

非授权可执行性

有哪些杀毒软件?

是不是杀毒软件一定可以查杀所有的病毒?

计算机病毒防护措施

(1)认识计算机病毒的破坏性及危害性,不要随便复制和使用未经测试的软件,以杜绝计算机病毒交叉感染的渠道。

(2)定期对计算机系统进行病毒检查。可由有关的专业人员,利用计算机病毒检测程序进行检测。

(3)对数据文件进行备份。在计算机系统运行中,随时复制一份资料副本,以便当计算机系统受病毒侵犯时,保留备份。

(4)当发现计算机系统受到计算机病毒侵害时,应采取有效措施,清除病毒,对计算机系统进行修复;如系统中保存有重要的资料,应请有经验的技术人员处理,尽可能保护有关资料。

(5)应及时关注各种媒体如报纸、电视台、防病毒网站提供的病毒最新报告和病毒发作预告,及时做好预防中毒的准备工作。

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息安全的安全有效。

维护信息安全的措施主要包括保障计算机及网络系统的安全、预防计算机病毒、预防计算机犯罪等方面的内容。

什么是信息犯罪?如何防范?

计算机信息安全相关法律法规

1997年10月,《中华人民共和国刑法》首次界定了计算机犯罪

第二百八十五条:违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

第二百八十六条:违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

第二百八十七条:利用计算机实施金融诈骗、盗窃、贪污、挪用公款、窃取国家秘密或者其他犯罪的,依照本法有关规定定罪处罚。”

尽管维护信息安全的法规不断出台,但仍然屡屡有人以身试法,网络犯罪是屡禁不止。说说你所知道的故事?

一名普通的系统维护人员,轻松破解数道密码,进入邮政储蓄网络,盗走83.5万元。

?????

10月5日,张少强在会宁利用笔记本电脑侵入邮政储蓄网络后,非法远程登录访问临洮太石邮政储蓄所的计算机,破译对方密码之后进入操作系统,以营业员身份向自己8月末预先在兰州利用假身份证开设的8个活期账户存入了11笔共计83.5万元的现金,并在退出系统前,删除了营业计算机的打印操作系统,造成机器故障。

据调查,张少强之所以能轻松破解密码主要是因为许多操作员未修改原始密码。

问题:案犯需要很高的技巧吗?这与我们生活有什么联系

从2007年10月开始,被告人向镇东、王军,通过购买木马程序,以及向互联网上的“流量商”购买已被破解密码的“魔兽世界”游戏玩家的账号,将账号内的游戏金币转移到自己的账号内,转卖获取赃款70余万元。

庭中,被告人辩护律师称,本案不能定性为盗窃罪。盗窃罪是以非法占有为目的,窃取他人占有的数额较大的财物的行为。而本案“盗取”的“金币”并非是刑法所规定的“其他财产”的范畴。而且,“盗取金币”的行为发生在虚拟世界中,无论是主观恶性还是社会危害性都较小,因此不宜将“金币”这种虚拟财产解释为其他财产,而应将此行为作为违法行为处理。同时,虚拟财产兑换几乎没有固定的比率,它很可能受游戏参与的人数、在虚拟环境中的交易价值、使用者的多少及其在游戏中发挥的作用等众多因素的影响,因此很难确定固定的价值。

问题:如果我们是游戏玩家,我们应该注意什么?

检方认为,游戏金币虽然不是实际财物,但属于刑法中的“其他财产”。网络游戏中的虚拟财产,是玩家花费了精力、财力,付出了劳动得来的,它的价值和重要性,不亚于真实财产。它拥有确定的财产属性,可被人管理、使用、利用,属于刑法中规定的财产。

维护信息安全不仅仅是一种道德行为,更是一种必要的法律行为。维护信息安全要靠大家一起努力。

信息安全

XINXI

ANQUAN

普通高中课程标准实验教科书信息技术(必修)

信息技术基础

XINXI

JISHU

JICHU

生活在当今信息时代,大家在享受信息技术带来的极大便利的同时,也面临着一个严重的信息安全问题。

担心存储的信息遭受破坏或盗窃

担心处理数据的过程中出现故障

担心发送的信息是否送达且完整

我们为什么要担心?因为存在安全威胁?

任务:阅读课本P130五个案例,分析信息安全的威胁来自哪些方面,会造成怎样的后果以及影响,并填写表6-1

自然灾害

意外事故

硬件故障

软件漏洞

操作失误

病毒入侵

黑客攻击

内部泄密

外部泄漏

计算机犯罪

……

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息的安全有效。

信息安全

XINXI

ANQUAN

6.1

信息安全及系统维护措施

6.2

信息安全的法律法规及道德规范

6.3

信息技术与社会问题辩论会

第6章

能够说出维护信息安全的实质;

能够说出维护信息安全的主要

措施;

能够说出计算机网络系统安全

的维护措施;

能够阐述什么是计算机病毒及

其特征;

能够自觉防范计算机病毒;

认识信息犯罪并避免信息犯罪。

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息安全的安全有效。

维护信息安全的措施主要包括保障计算机及网络系统的安全、预防计算机病毒、预防计算机犯罪等方面的内容。

计算机及网络系统安全的维护

维护信息系统安全的

一般措施

物

理

安

全

环境维护

防

盗

防

火

防

静

电

防

雷

击

防电磁泄漏

逻辑安全

访问控制

信息加密

用户身份识别和认证

访问权限控制

网络防火墙:是防范措施与软件的总称,目的是阻止非法用户进入内部网。真正的防火墙可能是一台计算机主机,它负责检查在内部网与Internet之间的数据交互,并阻止非法的访问请求。

防火墙,控制对站点的

访问,保护内网安全

防火墙的端口,

防火墙的端口可

能不止一个

防火墙的放行规则,符合规则则放行,否则拒绝。每个端口都有放行的规则

我是否应该放他进去呢?

让我先根据规则比较一下

计算机及网络系统安全的维护

维护信息系统安全的

一般措施

物

理

安

全

环境维护

防

盗

防

火

防

静

电

防

雷

击

防电磁泄漏

逻辑安全

访问控制

信息加密

数据加密、解密原理

Attack

USA

明文

每个字母变成后两个字母

加密算法

密匙∶2

Cvvcem

WUC(在网络中传输)

密文

每个字母变成前两个字母

解密算法

密匙∶2

明文

你看我不到……

你看我不到……

潜在的窃取者

Attack

USA

数据加密:指按一定规则把可直接阅读的明文信息变成无法阅读的密文信息。

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息安全的安全有效。

维护信息安全的措施主要包括保障计算机及网络系统的安全、预防计算机病毒、预防计算机犯罪等方面的内容。

在本例中,病毒进行了哪些破坏?

计算机病毒是指编制或者在计算机程序中插入的,破坏计算机功能或者毁坏数据、影响计算机使用,并能够自我复制的一组计算机指令或者程序代码。

骷髅病毒

蠕虫病毒

CIH病毒:它打破了病毒不能破坏计算机硬件的神话,除了对计算机系统、文件等进行破坏外,还能对某些型号的主板的CMOS进行覆写,进而破坏主板。

熊猫烧香

计算机病毒是指编制或者在计算机程序中插入的,破坏计算机功能或者毁坏数据、影响计算机使用,并能够自我复制的一组计算机指令或者程序代码。

是不是染病后立即发作?

--潜伏性

病毒是不是独立存在的?

--寄生性

会不会很容易就被发现?

--隐蔽性

病毒是不是随时都发作?

--可触发性

病毒会造成计算机数据或系统的损坏。

--

破坏性

计算机之间会不会传染?

--传染性

非授权可执行性

有哪些杀毒软件?

是不是杀毒软件一定可以查杀所有的病毒?

计算机病毒防护措施

(1)认识计算机病毒的破坏性及危害性,不要随便复制和使用未经测试的软件,以杜绝计算机病毒交叉感染的渠道。

(2)定期对计算机系统进行病毒检查。可由有关的专业人员,利用计算机病毒检测程序进行检测。

(3)对数据文件进行备份。在计算机系统运行中,随时复制一份资料副本,以便当计算机系统受病毒侵犯时,保留备份。

(4)当发现计算机系统受到计算机病毒侵害时,应采取有效措施,清除病毒,对计算机系统进行修复;如系统中保存有重要的资料,应请有经验的技术人员处理,尽可能保护有关资料。

(5)应及时关注各种媒体如报纸、电视台、防病毒网站提供的病毒最新报告和病毒发作预告,及时做好预防中毒的准备工作。

维护信息安全:确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。总体来说,就是要保障信息安全的安全有效。

维护信息安全的措施主要包括保障计算机及网络系统的安全、预防计算机病毒、预防计算机犯罪等方面的内容。

什么是信息犯罪?如何防范?

计算机信息安全相关法律法规

1997年10月,《中华人民共和国刑法》首次界定了计算机犯罪

第二百八十五条:违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

第二百八十六条:违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

第二百八十七条:利用计算机实施金融诈骗、盗窃、贪污、挪用公款、窃取国家秘密或者其他犯罪的,依照本法有关规定定罪处罚。”

尽管维护信息安全的法规不断出台,但仍然屡屡有人以身试法,网络犯罪是屡禁不止。说说你所知道的故事?

一名普通的系统维护人员,轻松破解数道密码,进入邮政储蓄网络,盗走83.5万元。

?????

10月5日,张少强在会宁利用笔记本电脑侵入邮政储蓄网络后,非法远程登录访问临洮太石邮政储蓄所的计算机,破译对方密码之后进入操作系统,以营业员身份向自己8月末预先在兰州利用假身份证开设的8个活期账户存入了11笔共计83.5万元的现金,并在退出系统前,删除了营业计算机的打印操作系统,造成机器故障。

据调查,张少强之所以能轻松破解密码主要是因为许多操作员未修改原始密码。

问题:案犯需要很高的技巧吗?这与我们生活有什么联系

从2007年10月开始,被告人向镇东、王军,通过购买木马程序,以及向互联网上的“流量商”购买已被破解密码的“魔兽世界”游戏玩家的账号,将账号内的游戏金币转移到自己的账号内,转卖获取赃款70余万元。

庭中,被告人辩护律师称,本案不能定性为盗窃罪。盗窃罪是以非法占有为目的,窃取他人占有的数额较大的财物的行为。而本案“盗取”的“金币”并非是刑法所规定的“其他财产”的范畴。而且,“盗取金币”的行为发生在虚拟世界中,无论是主观恶性还是社会危害性都较小,因此不宜将“金币”这种虚拟财产解释为其他财产,而应将此行为作为违法行为处理。同时,虚拟财产兑换几乎没有固定的比率,它很可能受游戏参与的人数、在虚拟环境中的交易价值、使用者的多少及其在游戏中发挥的作用等众多因素的影响,因此很难确定固定的价值。

问题:如果我们是游戏玩家,我们应该注意什么?

检方认为,游戏金币虽然不是实际财物,但属于刑法中的“其他财产”。网络游戏中的虚拟财产,是玩家花费了精力、财力,付出了劳动得来的,它的价值和重要性,不亚于真实财产。它拥有确定的财产属性,可被人管理、使用、利用,属于刑法中规定的财产。

维护信息安全不仅仅是一种道德行为,更是一种必要的法律行为。维护信息安全要靠大家一起努力。

同课章节目录