必修2 4.2 信息系统安全技术 第一课时(共16张PPT)

文档属性

| 名称 | 必修2 4.2 信息系统安全技术 第一课时(共16张PPT) |  | |

| 格式 | zip | ||

| 文件大小 | 4.6MB | ||

| 资源类型 | 试卷 | ||

| 版本资源 | 教科版(2019) | ||

| 科目 | 信息科技(信息技术) | ||

| 更新时间 | 2020-10-10 16:17:34 | ||

图片预览

文档简介

(共16张PPT)

第4单元

信息系统的安全

4.2

信息系统安全技术

必修2

信息系统与社会

2019版

教科版高中信息技术

1、探索和体验典型的信息系统安全技术。

2、掌握信息系统安全防范的常用技术方法。

学习目标

3、养成规范的信息系统操作习惯。

重点:典型的信息系统安全技术。

难点:信息系统安全防范的常用技术方法。

重难点

课堂导入

计算机病毒可能对个人和组织造成不可估量的损失,查杀病毒已经成为人们日常的工作。

任务一

探索与应用计算机病毒防护技术

活动1

探讨计算机病毒的危害

你见过计算机感染病毒的现象吗?计算机中毒后会有哪些表现?

会产生什么样的危害?请大家交流一下。

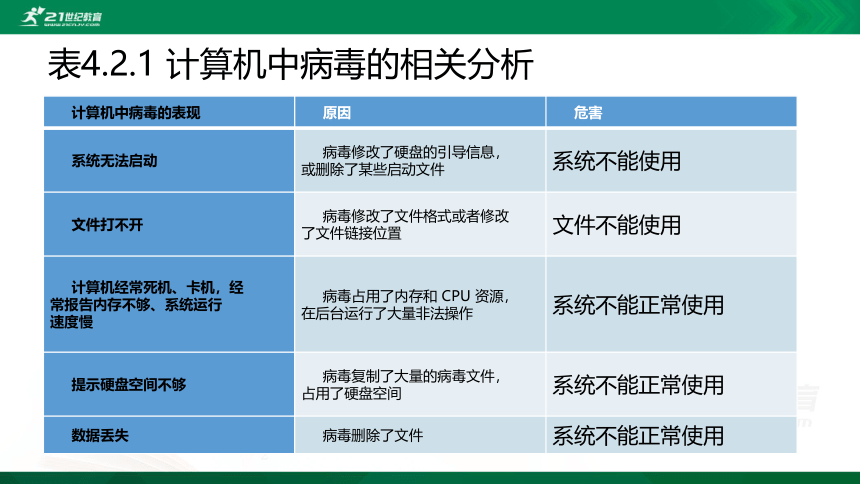

计算机中病毒的表现

原因

危害

系统无法启动

病毒修改了硬盘的引导信息,

或删除了某些启动文件

系统不能使用

文件打不开

病毒修改了文件格式或者修改

了文件链接位置

文件不能使用

计算机经常死机、卡机,经

常报告内存不够、系统运行

速度慢

病毒占用了内存和

CPU

资源,

在后台运行了大量非法操作

系统不能正常使用

提示硬盘空间不够

病毒复制了大量的病毒文件,

占用了硬盘空间

系统不能正常使用

数据丢失

病毒删除了文件

系统不能正常使用

表4.2.1

计算机中病毒的相关分析

计算机病毒(Computer

Virus)是在计算机程序中插入的破坏计算机功能或者数据的一个程序、一段可执行代码。计算机病毒像生物病毒一样,具有自我繁殖、互相传染以及激活再生等特征。计算机病毒具有传播性、隐蔽性、感染性、潜伏性、可触发性、表现性和破坏性等特性

计算机病毒是什么?以及有哪些特性?

实例---

CIH

病毒的工作流程

计算机病毒的工作原理

计算机病毒的生命周期为:开发期、传染期、潜伏期、发作期、发现期、消化期、消亡期。计算机病毒能附着在各种类型的文件上,当文件被复制或从一个用户传送到另一个用户时,它就随同文件一起蔓延开来。计算机病毒有独特的复制能力,能够快速蔓延,且常常难以根除。计算机病毒的工作原理如图所示。

拓展知识---木马

木马的全称是特洛伊木马病毒,是指通过特定的程序(木马程序)来控制

计算机。木马通常有两个可执行程序:一个是控制端,另一个是被控制端。

挖矿木马的攻击流程

“流氓软件”是介于病毒和正规软件之间的软件。如果计算机中有流氓软件,可能会出现某种异常现象。例如,用户使用计算机上网时,会有窗口不断跳出:当用户打开网页时,网页会变成不相干的奇怪画面等。有些流氓软件只是为了达到某种目的,比如广告宣传。这种流氓软件虽然不一定会影响用户计算机的正常使用,但在用户启动浏览器的时候会额外弹出网页,以达到宣传的目的。

拓展知识---流氓软件

活动2:使用计算机杀毒软件

极少数病毒,通过人工检测可以找到并进行修复或清除,绝大多数病毒的清除都需要专门的杀毒软件来处理。

两人一组,下载并安装不同杀毒软件扫描本机,比较并记录二者操作、扫描结果的异同,完成以下问题。

1.通过观察杀毒软件的功能、设置和运行,执行扫描和更新病毒库,哪个应该先执行,为什么?

2.如果杀毒软件提示某个重要文件感染病毒,但是清除方式是删除文件,你建议如何处理?

3.为了更彻底地清除病毒,在病毒特征库已经更新的前提下,你认为计算机系统在安全模式还是正常模式下杀毒效果好,为什么?(与教材Msconfig禁用启动项存在一定关联)

4.有的安全软件套装分为安全卫士和杀毒软件,你认为其功能主要差异在哪里?

5.部分杀毒软件采用病毒特征码匹配的方式查杀病毒,你认为有何缺点?

病毒防范的基本常识

1.

安装杀毒软件,定期进行全盘病毒、木马扫描,经常更新杀毒软件。

2.

安装防火墙或者安装自带防火墙的杀毒软件。

3.

经常进行操作系统和重要软件的更新,尤其要注意安装安全补丁以修复漏洞。

4.

不随意接受、打开陌生人发来的电子邮件或通过QQ传递的文件或网址。

5.

使用移动存储器前,先查杀病毒。

6.

不要轻易打开电子邮件附件中的文档文件。首先要保存到本地磁盘,待用查杀计算机病毒的软件检查无病毒后,才可以打开使用。

小

结

在计算机和互联网应用过程中,病毒是防不胜防的,没有一劳永逸的工具或方法。我们在享受技术带来便利的同时,要把病毒带来的负面影响降到最低。为此,需要安装计算机防火墙并养成良好的使用习惯。

https://www.21cnjy.com/help/help_extract.php

第4单元

信息系统的安全

4.2

信息系统安全技术

必修2

信息系统与社会

2019版

教科版高中信息技术

1、探索和体验典型的信息系统安全技术。

2、掌握信息系统安全防范的常用技术方法。

学习目标

3、养成规范的信息系统操作习惯。

重点:典型的信息系统安全技术。

难点:信息系统安全防范的常用技术方法。

重难点

课堂导入

计算机病毒可能对个人和组织造成不可估量的损失,查杀病毒已经成为人们日常的工作。

任务一

探索与应用计算机病毒防护技术

活动1

探讨计算机病毒的危害

你见过计算机感染病毒的现象吗?计算机中毒后会有哪些表现?

会产生什么样的危害?请大家交流一下。

计算机中病毒的表现

原因

危害

系统无法启动

病毒修改了硬盘的引导信息,

或删除了某些启动文件

系统不能使用

文件打不开

病毒修改了文件格式或者修改

了文件链接位置

文件不能使用

计算机经常死机、卡机,经

常报告内存不够、系统运行

速度慢

病毒占用了内存和

CPU

资源,

在后台运行了大量非法操作

系统不能正常使用

提示硬盘空间不够

病毒复制了大量的病毒文件,

占用了硬盘空间

系统不能正常使用

数据丢失

病毒删除了文件

系统不能正常使用

表4.2.1

计算机中病毒的相关分析

计算机病毒(Computer

Virus)是在计算机程序中插入的破坏计算机功能或者数据的一个程序、一段可执行代码。计算机病毒像生物病毒一样,具有自我繁殖、互相传染以及激活再生等特征。计算机病毒具有传播性、隐蔽性、感染性、潜伏性、可触发性、表现性和破坏性等特性

计算机病毒是什么?以及有哪些特性?

实例---

CIH

病毒的工作流程

计算机病毒的工作原理

计算机病毒的生命周期为:开发期、传染期、潜伏期、发作期、发现期、消化期、消亡期。计算机病毒能附着在各种类型的文件上,当文件被复制或从一个用户传送到另一个用户时,它就随同文件一起蔓延开来。计算机病毒有独特的复制能力,能够快速蔓延,且常常难以根除。计算机病毒的工作原理如图所示。

拓展知识---木马

木马的全称是特洛伊木马病毒,是指通过特定的程序(木马程序)来控制

计算机。木马通常有两个可执行程序:一个是控制端,另一个是被控制端。

挖矿木马的攻击流程

“流氓软件”是介于病毒和正规软件之间的软件。如果计算机中有流氓软件,可能会出现某种异常现象。例如,用户使用计算机上网时,会有窗口不断跳出:当用户打开网页时,网页会变成不相干的奇怪画面等。有些流氓软件只是为了达到某种目的,比如广告宣传。这种流氓软件虽然不一定会影响用户计算机的正常使用,但在用户启动浏览器的时候会额外弹出网页,以达到宣传的目的。

拓展知识---流氓软件

活动2:使用计算机杀毒软件

极少数病毒,通过人工检测可以找到并进行修复或清除,绝大多数病毒的清除都需要专门的杀毒软件来处理。

两人一组,下载并安装不同杀毒软件扫描本机,比较并记录二者操作、扫描结果的异同,完成以下问题。

1.通过观察杀毒软件的功能、设置和运行,执行扫描和更新病毒库,哪个应该先执行,为什么?

2.如果杀毒软件提示某个重要文件感染病毒,但是清除方式是删除文件,你建议如何处理?

3.为了更彻底地清除病毒,在病毒特征库已经更新的前提下,你认为计算机系统在安全模式还是正常模式下杀毒效果好,为什么?(与教材Msconfig禁用启动项存在一定关联)

4.有的安全软件套装分为安全卫士和杀毒软件,你认为其功能主要差异在哪里?

5.部分杀毒软件采用病毒特征码匹配的方式查杀病毒,你认为有何缺点?

病毒防范的基本常识

1.

安装杀毒软件,定期进行全盘病毒、木马扫描,经常更新杀毒软件。

2.

安装防火墙或者安装自带防火墙的杀毒软件。

3.

经常进行操作系统和重要软件的更新,尤其要注意安装安全补丁以修复漏洞。

4.

不随意接受、打开陌生人发来的电子邮件或通过QQ传递的文件或网址。

5.

使用移动存储器前,先查杀病毒。

6.

不要轻易打开电子邮件附件中的文档文件。首先要保存到本地磁盘,待用查杀计算机病毒的软件检查无病毒后,才可以打开使用。

小

结

在计算机和互联网应用过程中,病毒是防不胜防的,没有一劳永逸的工具或方法。我们在享受技术带来便利的同时,要把病毒带来的负面影响降到最低。为此,需要安装计算机防火墙并养成良好的使用习惯。

https://www.21cnjy.com/help/help_extract.php

同课章节目录

- 第1单元 信息系统的组成与功能

- 1.1 信息系统的组成

- 1.2 信息系统的功能

- 第2单元 信息系统的集成

- 2.1 计算机系统的组成

- 2.2 计算机系统互联

- 2.3 无线局域网的组建

- 2.4 基于物联网的信息系统

- 2.5 远程控制系统的组建

- 2.6 小型信息系统的组建

- 第3单元 信息系统的设计与开发

- 3.1 信息系统的设计

- 3.2 数据库的构建

- 3.3 信息系统的数据输入

- 3.4 信息系统的数据处理

- 3.5 信息系统的数据呈现

- 第4单元 信息系统的安全

- 4.1 信息系统安全风险

- 4.2 信息系统安全技术

- 4.3 信息系统安全管理

- 第5单元 信息社会的建设

- 5.1 信息社会的伦理与道德

- 5.2 信息社会的法律与法规

- 5.3 信息社会的未来发展