粤教版高中信息技术必修 6.1.3 计算机病毒及预防 教案

文档属性

| 名称 | 粤教版高中信息技术必修 6.1.3 计算机病毒及预防 教案 |

|

|

| 格式 | docx | ||

| 文件大小 | 152.5KB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 粤教版 | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2021-01-09 13:16:54 | ||

图片预览

文档简介

《计算机病毒及预防》

教材分析:

本课是粤教版高中信息技术全一册教材第六章“6.1.3计算机病毒及预防”这节的内容。学习本节之前,学生已经学习了信息安全问题和信息安全及维护两节的内容,对维护信息安全的一般措施已有所理解。学习本章之前,学生已经在第三、四章的信息加工与处理中,学会利用PPT课件进行信息加工,所以在设计“小组探究”环节时,要求学生运用该能力编辑PPT课件,汇报分享小组探究成果。根据学生对计算机程序的已有认识,通过知识迁移法,理解计算机病毒的定义。随着信息技术的发展,计算机病毒也在不断出新,所以教学内容的设计上,既要基于教材,也要紧跟计算机病毒的发展现状,来讲述其特点和防治方法。

学情分析:

高中学生已经有很强思维能力和知识获取能力,在教学中既要注意思维引导和培养,也要注意知识的完整性。在教学中按需、恰当的设计几处微课教学,既有先学后教,发挥学生的知识获取、归纳总结能力的教学过程;又有为满足学生个性化需要的复习资源。

教学重难点:

重点:计算机病毒的定义、特点和防治

难点:应对不同类型病毒的多种防治方法

教学思路:采用“先学后教,以学定教”思想,利用微课、白板、课件等多种信息技术手段努力实现智慧教育,激发学生主动思考,培养学生智慧,体现教师和学生的双主体。通过案例导入,学生自己总结出“计算机病毒的定义”。基于学生查到的几种常见病毒类型,内化学生思维、提炼病毒的特点。采用微课教学、案例分析、归纳总结等多种教学手段,根据不同病毒类型和实际需要,将“计算机病毒防治”几种解决方法依次呈现,贯穿课堂。

教学方法:知识迁移法、小组探究法、讲授法、案例分析法、归纳总结法

教学目标:

(一)知识与技能

1、学生学会计算机病毒的定义、特点;

2、学生掌握计算机病毒的防治方法;

(二)过程与方法

1、在小组探究和汇报中,学生形成自主学习、归纳总结、信息加工、表达交流等能力;

2、利用微课教学,学生提取知识、归纳和概括知识的能力提升;

(三)情感态度与价值观

1、在小组合作中,学生体会到合作与分享的快乐,培养团队精神和集体荣誉感;

2、学生形成防治病毒的意识,知道“防”大于“治”;

教学过程:

(一)案例导入-病毒对日常生活的影响

就在这个周一,5月16日,老师根据一周前驾校的通知,去参加科目一的考试,结果早上8:30马上考试了,被通知考试因电脑问题无法进行,身边的大姐心直口快,不解的说:“怎么不在考试前做好检查,考试时间都到了,才告诉我们不能考试了。”公安工作人员给我们解释说:“考试机房局域网内的所有计算机都不能正常使用,全网瘫痪,而且不光是驾校考试机房的计算机瘫痪,现在全球100多个国家的好多台计算机都出现了这种情况。”同学们,你们认为是什么原因导致老师不能按时参加考试呢?

好,有的同学说是“病毒”。那到底中的什么病毒呢?先看老师依次给出关键词提示:

白板探照灯引思:比特币、永恒之蓝、WannaCry、勒索、想哭

同学们,就是跟这几个词语有关的病毒,在5月12日全球化爆发,导致老师不能按时参加驾校考试。我们身处信息化的网络时代,计算机已经和我们的日常生活息息相关,一次病毒的大面积发作,能直接影响我们的生活、学习和工作。作为现代信息社会的一员,我们一定要了解计算机病毒,掌握预防和处理病毒的办法,这节课让我们一起学习《计算机病毒及预防》。

案例描述:这个波及全球150多个国家的病毒,央视等各大新闻媒体和网络纷纷报道:

传播方式:机房只要一台计算机连接互联网,一旦中毒,蠕虫病毒就会自我复制,传染给局域网里的每台电脑。

中毒症状:电脑桌面会弹出“到计时”对画框,提示用户文件已加密,无法正常打开。需在三日内交付赎金,并且黑客要求赎金支付方式,只能是比特币。

破坏方式:由于计算机存在系统漏洞,这个漏洞翻译成中文叫“永恒之蓝”。黑客基于这个“永恒之蓝”的漏洞,通过蠕虫病毒程序进行攻击,病毒程序名称为“WannaCry”,勒索用户的比特币。中毒用户因数据被锁,受到经济勒索,难过得想哭。所以,我们可以把这个病毒称之为:永恒之蓝病毒、比特币病毒、勒索蠕虫病毒等等。

(二)案例分析-计算机病毒的定义

请同学们根据这个病毒发作的案例,思考一下:

什么是计算机病毒?

一个漏洞攻击程序 -- 指令或者程序代码

程序是怎么产生的 -- 人为编写

一台中毒整个局域网都感染 -- 自我复制

用户数据被锁 -- 破坏计算机功能或影响正常使用

请同学们打开教材133页,找到病毒的定义。我国计算机信息系统安全保护条例中,对计算机病毒作了明确的定义:计算机病毒,是指:编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据、影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

(学生齐读,板书:计算机病毒及预防 定义)

计算机病毒.我能判断:

一篇介绍比特币勒索病毒的文章。 不是

一个能盗取我QQ账号、密码的程序。 是(为什么是?找学生答)

一款正版的PPT课件制作软件。不是

(三)案例分析-情景创设

永恒之蓝病毒正在悄悄蔓延:

截止5月16日统计数据,教研科研机构4316家,每家机构根据规模大小的不同,可能有几十台或几百台电脑中毒,生活服务占11.2%,还影响着交通运输、医疗等很多行业。

你的电脑有没有中毒的可能?那我们进行一下情景创设:

情景一:没有中毒如何预防?请说出操作流程和方法。

情景二:已经中毒如何处理?截止目前,网络安全业界是否已提供恢复数据解决方案?

情景三:如果你的电脑中毒了,你会交付赎金吗?说说你这个决定的依据和理由。

好,下面我们看微课资源库里的“微课1:永恒之蓝病毒如何应对?”

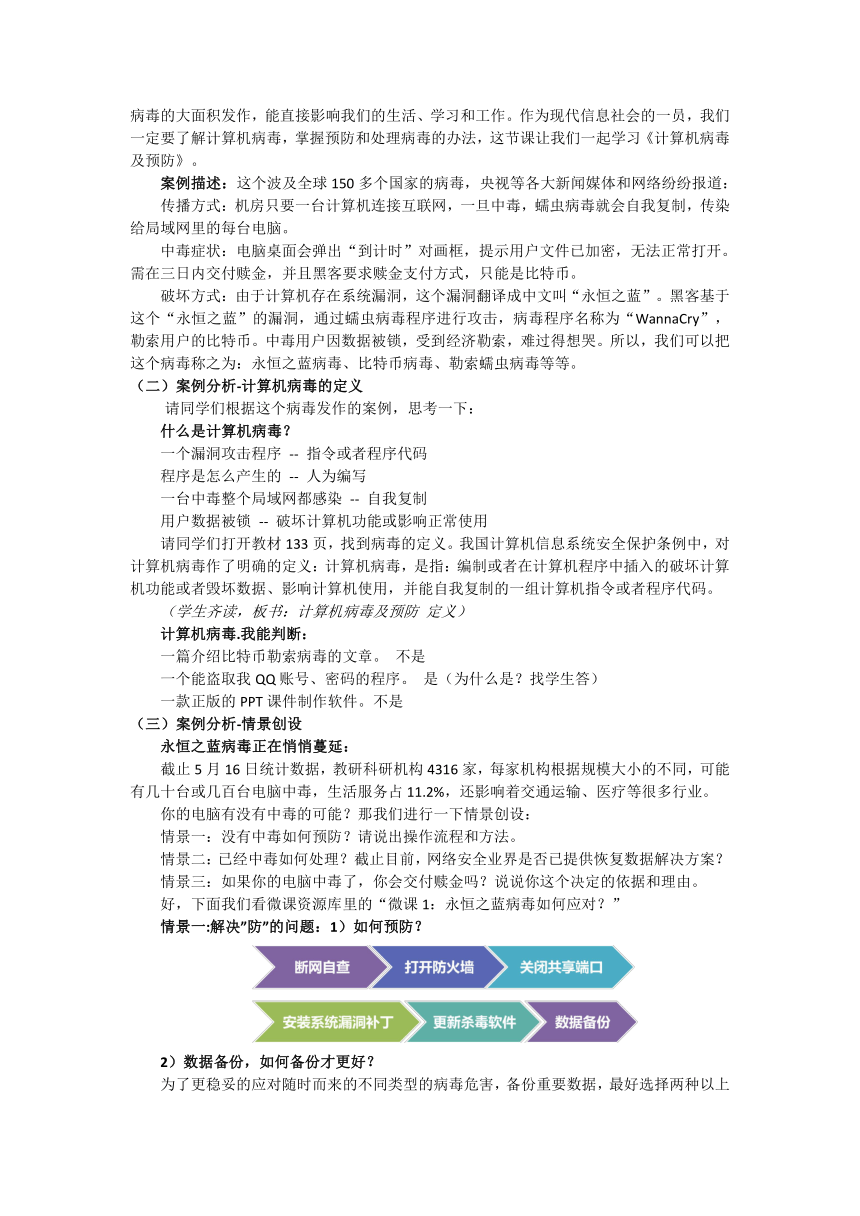

情景一:解决”防”的问题:1)如何预防?

2)数据备份,如何备份才更好?

为了更稳妥的应对随时而来的不同类型的病毒危害,备份重要数据,最好选择两种以上的不同存储介质。

比如:电脑,邮箱,百度云盘,U盘,移动硬盘,光盘等。

情景二,谁来回答:解决”治”的问题:

重新安装操作系统

数据无法恢复,目前网络安全公司的还没有解决方案,需要耐心等待。

情景三,你交付赎金吗?

网银账户泄露,网银账号里的钱可能被盗取。

黑客匿名收钱,交了赎金也不知是谁交的,数据也不能被解锁。

(四)小组探究-网络查询(板书:防 治)

任务说明:计算机一旦中毒,损失是不可估量,所以:我们要更多了解常见的病毒有哪些?处理方法是什么?常见的杀毒软件有哪些,在哪里下载?病毒发作前的预告咨询有哪些媒介?

下面分小组,对以上三个方面进行探究,我们还是分三个组,每组A、B、C三个战队。

小组汇报:

(1)常见病毒及处理:根据一组A、B、C三队查到的病毒名称,强调其类型及运行方式。

(2)常用的杀毒软件:

请第二组A、B、C三个战队的汇报人说出查到的是什么软件?根据需要,择优汇报。

(3)获取病毒咨询的媒介:

请第三组A、B、C三个战队的汇报人说出查到的是什么媒介?

分析:哪个方法更新最快,并且能随时随地查询?网站媒介,请查到网站的小组汇报。

(四)计算机病毒的特点

微课故事,激趣引思:

通过刚才汇报,我们知道每个小组都已按要求完成各自任务,老师奖励大家一个微课故事。正如第一小组查到的,在众多的病毒类型中,特洛伊木马病毒是最为常见的病毒,现在我们一起看一个“特洛伊木马”病毒名称由来的故事,并在故事中重点了解木马病毒的运行方式及特点。(播放 微课2:“特洛伊木马病毒”名称的由来)

通过今天的学习,我们来总结下病毒的特点,每个人都说一说:(板书:特点)

我说特征,你来抢答:好,我们把刚才大家说出的病毒特点,完整总结出来:

非授权可执行(病毒的运行征求你的同意了吗?你是否授予病毒权利执行程序?)

破坏性(略,在课件上呈现)

传染性

隐藏性

潜伏性

可触发性

表现性(有的病毒表现为蓝屏、有的表现为破坏硬件、盗取信息)

计算机病毒只有这7种特点吗?不是的,由于新的软件和硬件不断出现,病毒的感染和传播方式也再不断变化,也必然会出现一些新的特性,比如寄生性、伪装性。。。。

微课回顾-课后个性化复习:

为便于同学们的课后的个性化复习,提供微课3:计算机病毒的主要特征。

(五)案例分析:计算机病毒的防治

案例:小丽正在上网查找学习资料,看到网页中一个闪烁图片上显示着“连衣裙3.9折 只需69元”的信息,很喜欢,打开图片链接,利用网银付款购买,付款成功后既没有退出网银账户,也没有关闭付款页面。过了半个小时,小丽的网银账户余额竟然不翼而飞了。小丽立即查询,发现就在这半小时内,消费记录为一部3200元的手机和150元的一桶豆油,正是这来历不明的两笔交易花光小丽网银里的钱。

你认为小丽遭受哪种病毒的可能性最大?木马病毒。

你是通过哪些细节表现判断分析的?

学生回答。教师总结:用户受到诱惑,点击不明链接触发,符合木马病毒的表现特点。

案例中涉及同类问题该如何防范?

1)增强自我防范意识,冷静面对网络诱惑。

不点击来历不明的链接

不打开来历不明的邮件

不下载来历不明的软件

2)规范网络操作,保护个人信息。

个人账户用后立即“安全退出”

及时关闭付款网页

(六)本课总结

计算机病毒的定义

计算机病毒的特点

计算机病毒的防治(防 大于 治)

(七)课后作业

作业1:从我做起,对抗正在流行的永恒之蓝病毒。

用今天学到的方法,对家里的电脑进行断网自查,排除安全隐患。

微课资源库:

微课1:永恒之蓝病毒如何应对?

微课4:如何将漏洞端口关闭?(WIN10以下操作系统)

防治方法,学生齐读。

防治病毒,我要做到:

提高防范意识、

关注病毒资讯、

常开启防火墙、

常补系统漏洞、

定期查杀病毒、

分介质备数据、

不做可疑点击、

遇疑难找专人。

教材分析:

本课是粤教版高中信息技术全一册教材第六章“6.1.3计算机病毒及预防”这节的内容。学习本节之前,学生已经学习了信息安全问题和信息安全及维护两节的内容,对维护信息安全的一般措施已有所理解。学习本章之前,学生已经在第三、四章的信息加工与处理中,学会利用PPT课件进行信息加工,所以在设计“小组探究”环节时,要求学生运用该能力编辑PPT课件,汇报分享小组探究成果。根据学生对计算机程序的已有认识,通过知识迁移法,理解计算机病毒的定义。随着信息技术的发展,计算机病毒也在不断出新,所以教学内容的设计上,既要基于教材,也要紧跟计算机病毒的发展现状,来讲述其特点和防治方法。

学情分析:

高中学生已经有很强思维能力和知识获取能力,在教学中既要注意思维引导和培养,也要注意知识的完整性。在教学中按需、恰当的设计几处微课教学,既有先学后教,发挥学生的知识获取、归纳总结能力的教学过程;又有为满足学生个性化需要的复习资源。

教学重难点:

重点:计算机病毒的定义、特点和防治

难点:应对不同类型病毒的多种防治方法

教学思路:采用“先学后教,以学定教”思想,利用微课、白板、课件等多种信息技术手段努力实现智慧教育,激发学生主动思考,培养学生智慧,体现教师和学生的双主体。通过案例导入,学生自己总结出“计算机病毒的定义”。基于学生查到的几种常见病毒类型,内化学生思维、提炼病毒的特点。采用微课教学、案例分析、归纳总结等多种教学手段,根据不同病毒类型和实际需要,将“计算机病毒防治”几种解决方法依次呈现,贯穿课堂。

教学方法:知识迁移法、小组探究法、讲授法、案例分析法、归纳总结法

教学目标:

(一)知识与技能

1、学生学会计算机病毒的定义、特点;

2、学生掌握计算机病毒的防治方法;

(二)过程与方法

1、在小组探究和汇报中,学生形成自主学习、归纳总结、信息加工、表达交流等能力;

2、利用微课教学,学生提取知识、归纳和概括知识的能力提升;

(三)情感态度与价值观

1、在小组合作中,学生体会到合作与分享的快乐,培养团队精神和集体荣誉感;

2、学生形成防治病毒的意识,知道“防”大于“治”;

教学过程:

(一)案例导入-病毒对日常生活的影响

就在这个周一,5月16日,老师根据一周前驾校的通知,去参加科目一的考试,结果早上8:30马上考试了,被通知考试因电脑问题无法进行,身边的大姐心直口快,不解的说:“怎么不在考试前做好检查,考试时间都到了,才告诉我们不能考试了。”公安工作人员给我们解释说:“考试机房局域网内的所有计算机都不能正常使用,全网瘫痪,而且不光是驾校考试机房的计算机瘫痪,现在全球100多个国家的好多台计算机都出现了这种情况。”同学们,你们认为是什么原因导致老师不能按时参加考试呢?

好,有的同学说是“病毒”。那到底中的什么病毒呢?先看老师依次给出关键词提示:

白板探照灯引思:比特币、永恒之蓝、WannaCry、勒索、想哭

同学们,就是跟这几个词语有关的病毒,在5月12日全球化爆发,导致老师不能按时参加驾校考试。我们身处信息化的网络时代,计算机已经和我们的日常生活息息相关,一次病毒的大面积发作,能直接影响我们的生活、学习和工作。作为现代信息社会的一员,我们一定要了解计算机病毒,掌握预防和处理病毒的办法,这节课让我们一起学习《计算机病毒及预防》。

案例描述:这个波及全球150多个国家的病毒,央视等各大新闻媒体和网络纷纷报道:

传播方式:机房只要一台计算机连接互联网,一旦中毒,蠕虫病毒就会自我复制,传染给局域网里的每台电脑。

中毒症状:电脑桌面会弹出“到计时”对画框,提示用户文件已加密,无法正常打开。需在三日内交付赎金,并且黑客要求赎金支付方式,只能是比特币。

破坏方式:由于计算机存在系统漏洞,这个漏洞翻译成中文叫“永恒之蓝”。黑客基于这个“永恒之蓝”的漏洞,通过蠕虫病毒程序进行攻击,病毒程序名称为“WannaCry”,勒索用户的比特币。中毒用户因数据被锁,受到经济勒索,难过得想哭。所以,我们可以把这个病毒称之为:永恒之蓝病毒、比特币病毒、勒索蠕虫病毒等等。

(二)案例分析-计算机病毒的定义

请同学们根据这个病毒发作的案例,思考一下:

什么是计算机病毒?

一个漏洞攻击程序 -- 指令或者程序代码

程序是怎么产生的 -- 人为编写

一台中毒整个局域网都感染 -- 自我复制

用户数据被锁 -- 破坏计算机功能或影响正常使用

请同学们打开教材133页,找到病毒的定义。我国计算机信息系统安全保护条例中,对计算机病毒作了明确的定义:计算机病毒,是指:编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据、影响计算机使用,并能自我复制的一组计算机指令或者程序代码。

(学生齐读,板书:计算机病毒及预防 定义)

计算机病毒.我能判断:

一篇介绍比特币勒索病毒的文章。 不是

一个能盗取我QQ账号、密码的程序。 是(为什么是?找学生答)

一款正版的PPT课件制作软件。不是

(三)案例分析-情景创设

永恒之蓝病毒正在悄悄蔓延:

截止5月16日统计数据,教研科研机构4316家,每家机构根据规模大小的不同,可能有几十台或几百台电脑中毒,生活服务占11.2%,还影响着交通运输、医疗等很多行业。

你的电脑有没有中毒的可能?那我们进行一下情景创设:

情景一:没有中毒如何预防?请说出操作流程和方法。

情景二:已经中毒如何处理?截止目前,网络安全业界是否已提供恢复数据解决方案?

情景三:如果你的电脑中毒了,你会交付赎金吗?说说你这个决定的依据和理由。

好,下面我们看微课资源库里的“微课1:永恒之蓝病毒如何应对?”

情景一:解决”防”的问题:1)如何预防?

2)数据备份,如何备份才更好?

为了更稳妥的应对随时而来的不同类型的病毒危害,备份重要数据,最好选择两种以上的不同存储介质。

比如:电脑,邮箱,百度云盘,U盘,移动硬盘,光盘等。

情景二,谁来回答:解决”治”的问题:

重新安装操作系统

数据无法恢复,目前网络安全公司的还没有解决方案,需要耐心等待。

情景三,你交付赎金吗?

网银账户泄露,网银账号里的钱可能被盗取。

黑客匿名收钱,交了赎金也不知是谁交的,数据也不能被解锁。

(四)小组探究-网络查询(板书:防 治)

任务说明:计算机一旦中毒,损失是不可估量,所以:我们要更多了解常见的病毒有哪些?处理方法是什么?常见的杀毒软件有哪些,在哪里下载?病毒发作前的预告咨询有哪些媒介?

下面分小组,对以上三个方面进行探究,我们还是分三个组,每组A、B、C三个战队。

小组汇报:

(1)常见病毒及处理:根据一组A、B、C三队查到的病毒名称,强调其类型及运行方式。

(2)常用的杀毒软件:

请第二组A、B、C三个战队的汇报人说出查到的是什么软件?根据需要,择优汇报。

(3)获取病毒咨询的媒介:

请第三组A、B、C三个战队的汇报人说出查到的是什么媒介?

分析:哪个方法更新最快,并且能随时随地查询?网站媒介,请查到网站的小组汇报。

(四)计算机病毒的特点

微课故事,激趣引思:

通过刚才汇报,我们知道每个小组都已按要求完成各自任务,老师奖励大家一个微课故事。正如第一小组查到的,在众多的病毒类型中,特洛伊木马病毒是最为常见的病毒,现在我们一起看一个“特洛伊木马”病毒名称由来的故事,并在故事中重点了解木马病毒的运行方式及特点。(播放 微课2:“特洛伊木马病毒”名称的由来)

通过今天的学习,我们来总结下病毒的特点,每个人都说一说:(板书:特点)

我说特征,你来抢答:好,我们把刚才大家说出的病毒特点,完整总结出来:

非授权可执行(病毒的运行征求你的同意了吗?你是否授予病毒权利执行程序?)

破坏性(略,在课件上呈现)

传染性

隐藏性

潜伏性

可触发性

表现性(有的病毒表现为蓝屏、有的表现为破坏硬件、盗取信息)

计算机病毒只有这7种特点吗?不是的,由于新的软件和硬件不断出现,病毒的感染和传播方式也再不断变化,也必然会出现一些新的特性,比如寄生性、伪装性。。。。

微课回顾-课后个性化复习:

为便于同学们的课后的个性化复习,提供微课3:计算机病毒的主要特征。

(五)案例分析:计算机病毒的防治

案例:小丽正在上网查找学习资料,看到网页中一个闪烁图片上显示着“连衣裙3.9折 只需69元”的信息,很喜欢,打开图片链接,利用网银付款购买,付款成功后既没有退出网银账户,也没有关闭付款页面。过了半个小时,小丽的网银账户余额竟然不翼而飞了。小丽立即查询,发现就在这半小时内,消费记录为一部3200元的手机和150元的一桶豆油,正是这来历不明的两笔交易花光小丽网银里的钱。

你认为小丽遭受哪种病毒的可能性最大?木马病毒。

你是通过哪些细节表现判断分析的?

学生回答。教师总结:用户受到诱惑,点击不明链接触发,符合木马病毒的表现特点。

案例中涉及同类问题该如何防范?

1)增强自我防范意识,冷静面对网络诱惑。

不点击来历不明的链接

不打开来历不明的邮件

不下载来历不明的软件

2)规范网络操作,保护个人信息。

个人账户用后立即“安全退出”

及时关闭付款网页

(六)本课总结

计算机病毒的定义

计算机病毒的特点

计算机病毒的防治(防 大于 治)

(七)课后作业

作业1:从我做起,对抗正在流行的永恒之蓝病毒。

用今天学到的方法,对家里的电脑进行断网自查,排除安全隐患。

微课资源库:

微课1:永恒之蓝病毒如何应对?

微课4:如何将漏洞端口关闭?(WIN10以下操作系统)

防治方法,学生齐读。

防治病毒,我要做到:

提高防范意识、

关注病毒资讯、

常开启防火墙、

常补系统漏洞、

定期查杀病毒、

分介质备数据、

不做可疑点击、

遇疑难找专人。

同课章节目录