粤教版高中信息技术必修 6.1.2 信息系统安全及维护 课件(共19张PPT)

文档属性

| 名称 | 粤教版高中信息技术必修 6.1.2 信息系统安全及维护 课件(共19张PPT) |

|

|

| 格式 | pptx | ||

| 文件大小 | 718.9KB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 粤教版 | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2021-01-10 23:36:30 | ||

图片预览

文档简介

信息安全及系统维护措施

安徽省高中信息技术必修

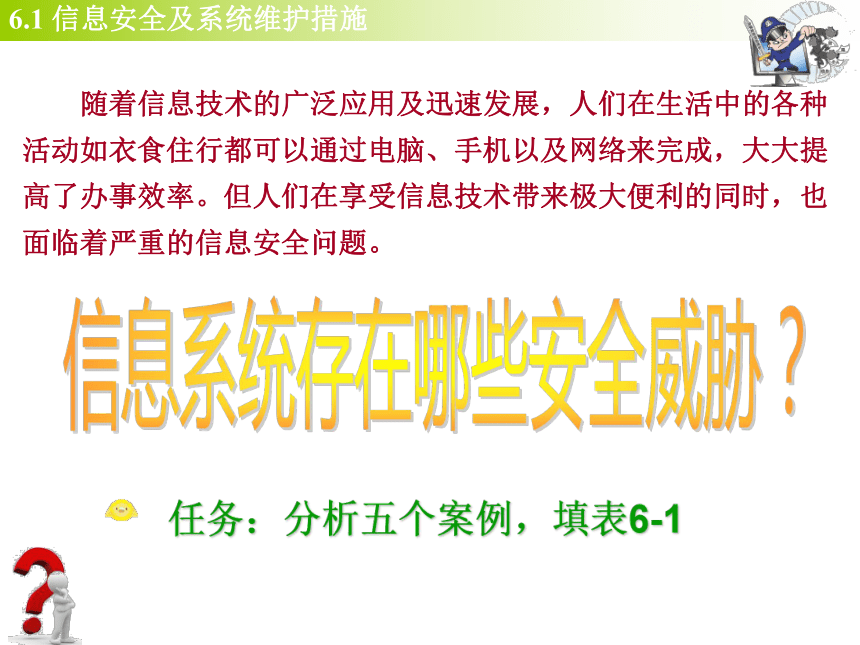

任务:分析五个案例,填表6-1

6.1 信息安全及系统维护措施

随着信息技术的广泛应用及迅速发展,人们在生活中的各种活动如衣食住行都可以通过电脑、手机以及网络来完成,大大提高了办事效率。但人们在享受信息技术带来极大便利的同时,也面临着严重的信息安全问题。

信息系统存在哪些安全威胁?

6.1 信息安全及系统维护措施

案例一.美国NASDAQ事故

1994.8.1,由于一只松鼠通过位于康涅狄格网络主计算机附近的一条电话线挖洞,造成电源紧急控制系统损坏, NASDAQ电子交易系统日均超过三亿股的

股票市场暂停营业近34分钟.

6.1 信息安全及系统维护措施

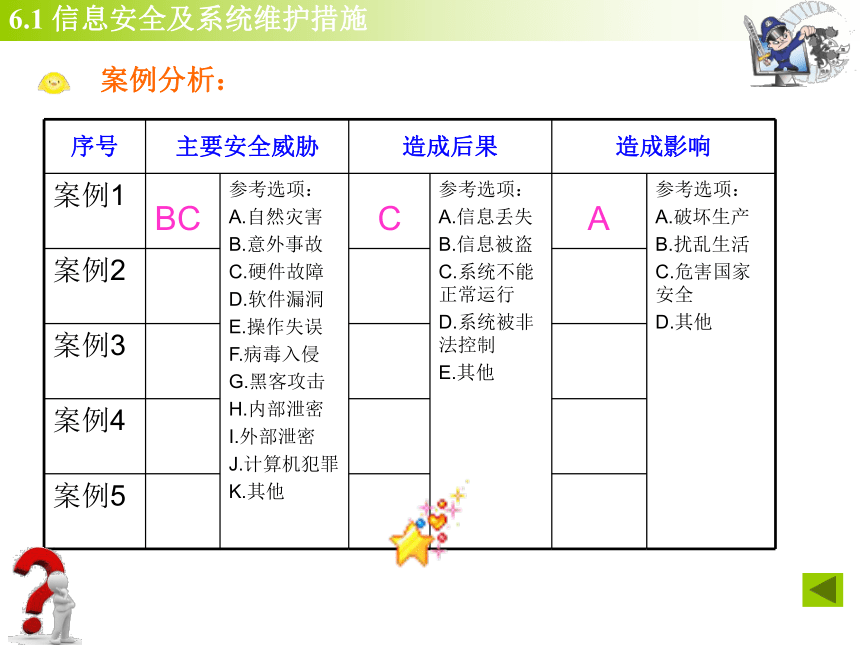

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

案例2:美国纽约银行EFT损失

1985年11月21日,由于计算机软件的错误,造成纽约银行与美联储电子结算系统收支失衡,发生了超额支付,而这个问题一直到晚上才被发现,纽约银行当日账务出现230亿短款。

6.1 信息安全及系统维护措施

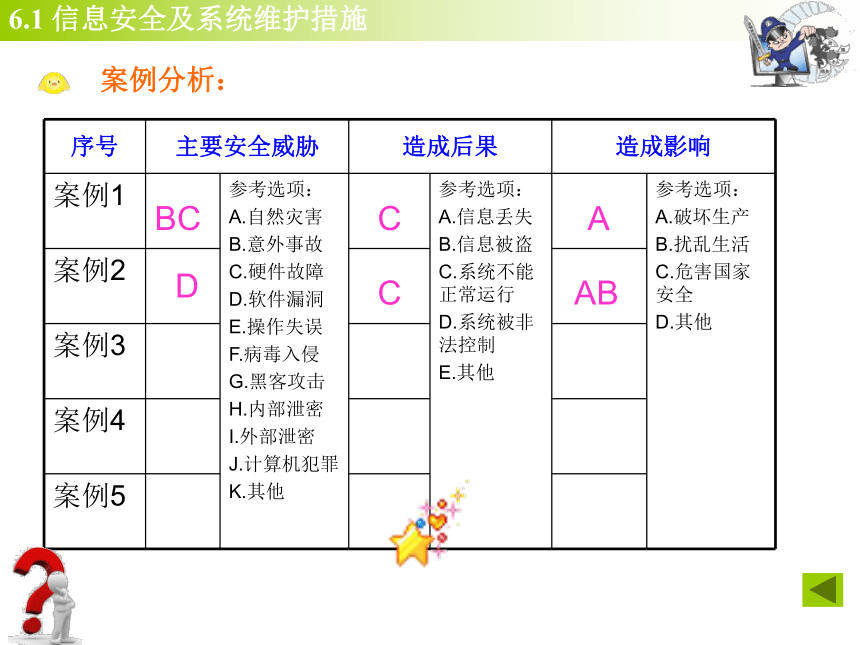

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

案例3:江苏扬州金融盗窃案

1998年9月,郝景龙、郝景文两兄弟通过在工行储蓄所安装遥控发射装置,侵入银行电脑系统,非法取走26万元。这是被我国法学界称为全国首例利用计算机网络盗窃银行巨款的案件。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

GJ

D

C

案例4:一学生非法入侵169网络系统

江西省一位高中学生马强出于好奇心理,在家中使用自己的电脑,利用电话拨号上了169网,使用某账号,又登录到169多媒体通讯网中的两台服务器,从两台服务器上非法下载用户密码口令文件,破译了部分用户口令,使自己获得了服务器中超级用户管理权限,进行非法操作,删除了部分系统命令,造成一主机硬盘中的用户数据丢失的后果。该生被南昌市西湖区人民法院判处有期徒刑一年,缓刑两年。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

GJ

D

C

GJ

AD

B

案例5:病毒入侵导致战争失败

20世纪90年代初,A国部队正在准备对C国实施空中打击,C国军方刚好从D国公司定购了一种新式打印机,准备与本国防空指挥系统安装在一起。A国情报部门很快截获了这一信息,认为这是一次难得的实施病毒攻击的机会。紧急制定了一个病毒攻击计划,A国特工人员在计算机专家的协助下,神不知鬼不觉地更换了打印机内的数据处理芯片,以功能相同却带有病毒的芯片取而代之。致使战争开始的当夜,C国防空指挥部正在忙于对付敌方铺天盖地的空中打击,而防空指挥系统的全部计算机突然莫名其妙地罢工了,A国的偷袭一举成功。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

GJ

D

C

GJ

AD

B

F

C

C

6.1 信息安全及系统维护措施

通过上述比较典型的案例,我们可以得出主体为计算机和网络的信息系统,安全威胁应包括以下两大部分:

对系统实体的威胁:

物理硬件设备(如案例1)

对系统信息的威胁

1.计算机软件设计存在缺陷(如案例2)

2.计算机网络犯罪(如案例3.4)

窃取银行资金(案例3)

黑客非法破坏(案例4)

3.计算机病毒 (案例5)

一、信息安全

信息安全是确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。即保障信息的安全有效。

6.1 信息安全及系统维护措施

维护信息安全的措施主要有:

保障计算机及网络系统的安全

预防计算机病毒

预防计算机犯罪

新课学习

6.1 信息安全及系统维护措施

二、信息系统安全维护措施

新课学习

讨论:

同学们在使用计算机及网络工作、学习的时候,遇到过什么信息安全问题,我们应该采取哪些措施?

6.1 信息安全及系统维护措施

逻辑安全(软件)

访问控制:用户身份的识别与访问权限

信息加密:数据加密和数字签名

物理安全(硬件)

环境维护

防盗

防火

防静电

防雷击

防电磁泄露

二、信息系统安全维护措施

新课学习

常见信息安全产品

防病毒软件

入侵检测

防火墙

信息安全

6.1 信息安全及系统维护措施

三、信息安全意识

我们应该使用免费的无线网络(WiFi)吗?

正方:使用

反方:不使用

小辩论

6.1 信息安全及系统维护措施

三、信息安全意识

无线wifi的安全措施:

拒绝不明WiFi

安全设置不偷懒

敏感操作要谨慎

修改路由器的默认密码

安装安全软件,并及时升级

Wifi链接设为手动,不要自动连接

6.1 信息安全及系统维护措施

四、信息安全大评比

成绩统计:

男生大本营

女生大本营

案例分析

维护措施

小小辩论

结 果

组别

成绩

活动

安徽省高中信息技术必修

任务:分析五个案例,填表6-1

6.1 信息安全及系统维护措施

随着信息技术的广泛应用及迅速发展,人们在生活中的各种活动如衣食住行都可以通过电脑、手机以及网络来完成,大大提高了办事效率。但人们在享受信息技术带来极大便利的同时,也面临着严重的信息安全问题。

信息系统存在哪些安全威胁?

6.1 信息安全及系统维护措施

案例一.美国NASDAQ事故

1994.8.1,由于一只松鼠通过位于康涅狄格网络主计算机附近的一条电话线挖洞,造成电源紧急控制系统损坏, NASDAQ电子交易系统日均超过三亿股的

股票市场暂停营业近34分钟.

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

案例2:美国纽约银行EFT损失

1985年11月21日,由于计算机软件的错误,造成纽约银行与美联储电子结算系统收支失衡,发生了超额支付,而这个问题一直到晚上才被发现,纽约银行当日账务出现230亿短款。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

案例3:江苏扬州金融盗窃案

1998年9月,郝景龙、郝景文两兄弟通过在工行储蓄所安装遥控发射装置,侵入银行电脑系统,非法取走26万元。这是被我国法学界称为全国首例利用计算机网络盗窃银行巨款的案件。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

GJ

D

C

案例4:一学生非法入侵169网络系统

江西省一位高中学生马强出于好奇心理,在家中使用自己的电脑,利用电话拨号上了169网,使用某账号,又登录到169多媒体通讯网中的两台服务器,从两台服务器上非法下载用户密码口令文件,破译了部分用户口令,使自己获得了服务器中超级用户管理权限,进行非法操作,删除了部分系统命令,造成一主机硬盘中的用户数据丢失的后果。该生被南昌市西湖区人民法院判处有期徒刑一年,缓刑两年。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

GJ

D

C

GJ

AD

B

案例5:病毒入侵导致战争失败

20世纪90年代初,A国部队正在准备对C国实施空中打击,C国军方刚好从D国公司定购了一种新式打印机,准备与本国防空指挥系统安装在一起。A国情报部门很快截获了这一信息,认为这是一次难得的实施病毒攻击的机会。紧急制定了一个病毒攻击计划,A国特工人员在计算机专家的协助下,神不知鬼不觉地更换了打印机内的数据处理芯片,以功能相同却带有病毒的芯片取而代之。致使战争开始的当夜,C国防空指挥部正在忙于对付敌方铺天盖地的空中打击,而防空指挥系统的全部计算机突然莫名其妙地罢工了,A国的偷袭一举成功。

6.1 信息安全及系统维护措施

案例分析:

序号

主要安全威胁

造成后果

造成影响

案例1

参考选项:

A.自然灾害

B.意外事故

C.硬件故障

D.软件漏洞

E.操作失误

F.病毒入侵

G.黑客攻击

H.内部泄密

I.外部泄密

J.计算机犯罪

K.其他

参考选项:

A.信息丢失

B.信息被盗

C.系统不能正常运行

D.系统被非法控制

E.其他

参考选项:

A.破坏生产

B.扰乱生活

C.危害国家安全

D.其他

案例2

案例3

案例4

案例5

6.1 信息安全及系统维护措施

BC

C

A

D

C

AB

GJ

D

C

GJ

AD

B

F

C

C

6.1 信息安全及系统维护措施

通过上述比较典型的案例,我们可以得出主体为计算机和网络的信息系统,安全威胁应包括以下两大部分:

对系统实体的威胁:

物理硬件设备(如案例1)

对系统信息的威胁

1.计算机软件设计存在缺陷(如案例2)

2.计算机网络犯罪(如案例3.4)

窃取银行资金(案例3)

黑客非法破坏(案例4)

3.计算机病毒 (案例5)

一、信息安全

信息安全是确保信息内容在获取、存储、处理、检索和传送中,保持其保密性、完整性、可用性和真实性。即保障信息的安全有效。

6.1 信息安全及系统维护措施

维护信息安全的措施主要有:

保障计算机及网络系统的安全

预防计算机病毒

预防计算机犯罪

新课学习

6.1 信息安全及系统维护措施

二、信息系统安全维护措施

新课学习

讨论:

同学们在使用计算机及网络工作、学习的时候,遇到过什么信息安全问题,我们应该采取哪些措施?

6.1 信息安全及系统维护措施

逻辑安全(软件)

访问控制:用户身份的识别与访问权限

信息加密:数据加密和数字签名

物理安全(硬件)

环境维护

防盗

防火

防静电

防雷击

防电磁泄露

二、信息系统安全维护措施

新课学习

常见信息安全产品

防病毒软件

入侵检测

防火墙

信息安全

6.1 信息安全及系统维护措施

三、信息安全意识

我们应该使用免费的无线网络(WiFi)吗?

正方:使用

反方:不使用

小辩论

6.1 信息安全及系统维护措施

三、信息安全意识

无线wifi的安全措施:

拒绝不明WiFi

安全设置不偷懒

敏感操作要谨慎

修改路由器的默认密码

安装安全软件,并及时升级

Wifi链接设为手动,不要自动连接

6.1 信息安全及系统维护措施

四、信息安全大评比

成绩统计:

男生大本营

女生大本营

案例分析

维护措施

小小辩论

结 果

组别

成绩

活动

同课章节目录