一起来维护网络安全

图片预览

文档简介

(共59张PPT)

火眼金睛

问题一:什么是黑客?

问题二:什么是病毒?

问题三:你知道有哪些病毒?

问题四:说说常见的几种杀毒软件。

黑客与病毒的关系

一、黑客是人,病毒是程序。 二、黑客并不都是用病毒攻击的,有时只是用非法途径达到目的。

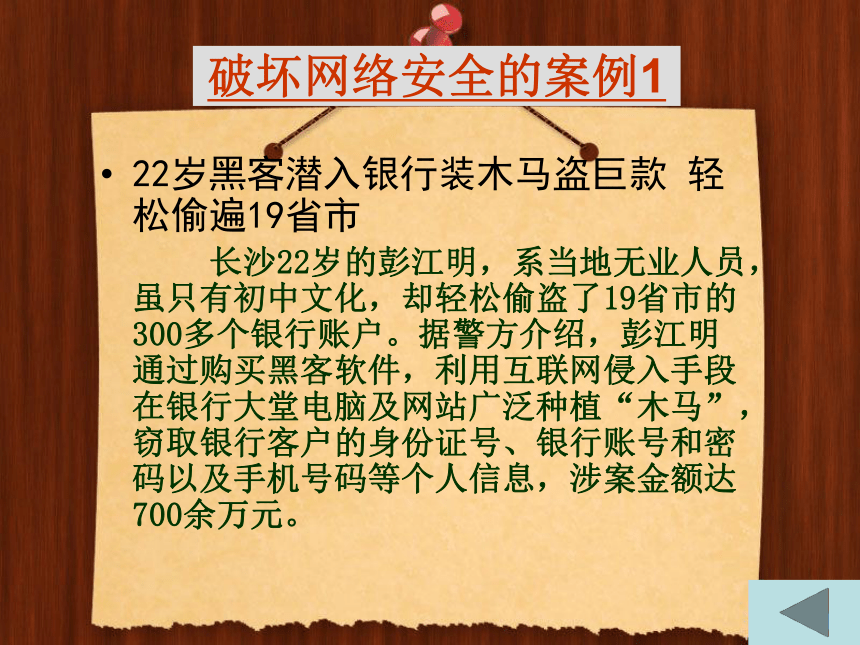

22岁黑客潜入银行装木马盗巨款 轻松偷遍19省市

长沙22岁的彭江明,系当地无业人员,虽只有初中文化,却轻松偷盗了19省市的300多个银行账户。据警方介绍,彭江明通过购买黑客软件,利用互联网侵入手段在银行大堂电脑及网站广泛种植“木马”,窃取银行客户的身份证号、银行账号和密码以及手机号码等个人信息,涉案金额达700余万元。

破坏网络安全的案例1

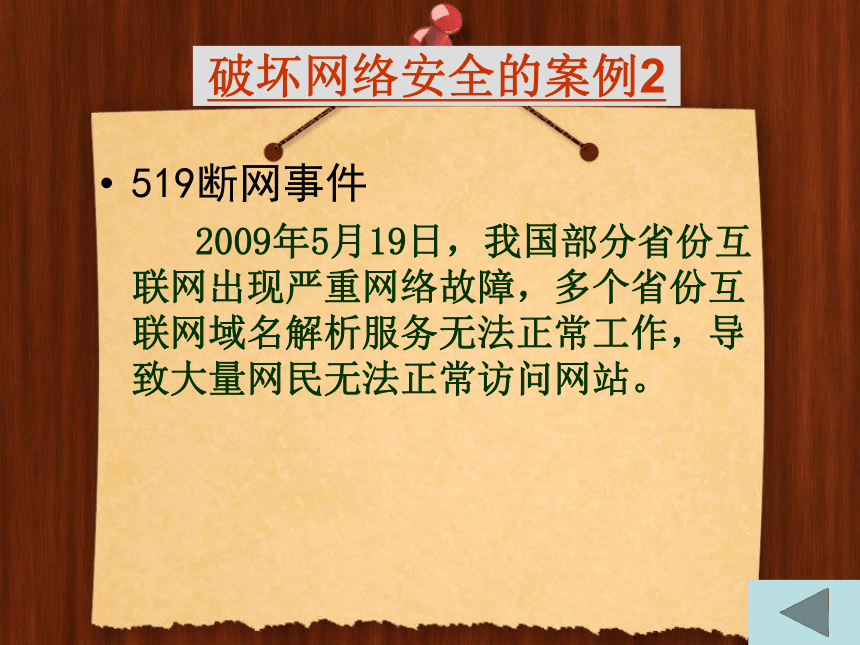

519断网事件

2009年5月19日,我国部分省份互联网出现严重网络故障,多个省份互联网域名解析服务无法正常工作,导致大量网民无法正常访问网站。

破坏网络安全的案例2

恶作剧

扬名

报复

无知

利益驱动

政治目的

计算机病毒

计算机病毒

人工编制的、有特定功能的

电脑程序。

计算机病毒是指编制或者

在计算机程序中插入的破坏计

算机功能或者毁坏数据,影响

计算机使用,并能自我复制的

一组计算机指令或者程序代码。

计算机病毒的特点

传染性

这是计算机病毒最重要的特征,

是判断一段程序代码是否为计算

机病毒的依据。病毒程序一旦侵

入计算机系统就开始搜索可以传

染的程序或者磁介质,然后通过

自我复制迅速传播。由于目前计

算机网络日益发达,计算机病毒

可以在极短的时间内,通过像

Internet这样的网络传遍世界。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的特点

寄生性

计算机病毒寄生在其他程序之中,

当执行这个程序时,病毒就起破坏

作用,而在未启动这个程序之前,

它是不易被人发觉的。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的特点

隐藏性

计算机病毒是一种具有很高编程

技巧、短小精悍的可执行程序。

它通常粘附在正常程序之中。病

毒想方设法隐藏自身,不到发作

时机,整个计算机系统看上去一

切正常。可想而知,这种特性使

得计算机用户对病毒丧失了应有

的警惕性。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的特点

潜伏性

计算机病毒具有依附于其他媒体而

寄生的能力,这种媒体我们称之为

计算机病毒的宿主。依靠病毒的寄

生能力,病毒传染合法的程序和系

统后,不立即发作,而是悄悄隐藏

起来,然后在用户不察觉的情况下

进行传染。这样,病毒的潜伏性越

好,它在系统中存在的时间也就越

长,病毒传染的范围也越广,其危

害性也越大。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

黑色星期五

计算机病毒的特点

破坏性

无论何种病毒程序一旦侵入系统都

会对操作系统的运行造成不同程度

的影响。即使不直接产生破坏作用

的病毒程序也要占用系统资源(如

占用内存空间,占用磁盘存储空间

以及系统运行时间等)。因此,病

毒程序的副作用轻者降低系统工作

效率,重者导致系统崩溃、数据丢

失。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的

分类:按攻击对象

引导区型病毒

文件型病毒

混合型病毒

宏病毒

网络病毒

分类:按破坏能力

无害型

无危险型

危险型

非常危险型

软 盘

光 盘

硬 盘

网 络

传播途径:

软盘 、光盘 、硬盘 、网络

病毒程序

蓝图

磁芯大战

第一个病毒

(1983)

你听说过哪些病毒?

熊猫烧香

Love bug

Melissa

CIH病毒

Elk Cloner

尼姆达(Nimda)

震荡波

木马下载器

鬼影病毒

黑色星期五

红色代码

CIH病毒

台湾陈盈豪编写,一般每月26日发作。

不仅破坏硬盘的引导扇区和分区表,还破坏系统Flash BIOS芯片中的系统程序,导致主板损坏。病毒长1KB,由于使用VXD技术,只感染32位Windows 系统可执行文件中的.PE格式文件。

修复硬盘分区表:信源公司()的免费软件VRVFIX.EXE;

CIH疫苗:CIH作者的Ant-CIHv1.0;

美国Symantec公司的Kill_CIH

熊猫烧香

熊猫烧香是一种经过多次变种的蠕虫病毒变种,2006年10月16日由25岁的中国湖北武汉新洲区人李俊编写,2007年1月初肆虐网络,它主要通过下载的档案传染。对计算机程序、系统破坏严重。

1.平时运行正常的计算机突然无缘无故地死机。

2. 操作系统无法正常启动。

3. 运行速度明显变慢。

4. 以前能正常运行的软件经常发生内存不足的错误。

5. 打印和通讯发生异常。

6. 无意中要求对软盘进行写操作。

7 以前能正常运行的应用程序经常发生死机或者非法错误。

8. 系统文件的时间、日期、大小发生变化。

9. 运行Word,打开Word文档后,该文件另存时只能以模板方式保存。

10. 磁盘空间迅速减少。

11. 网络驱动器卷或共享目录无法调用。

12. 基本内存发生变化。

13. 陌生人发来的电子函件。

1.提示一些不相干的话。

2.发出一段音乐。

3.产生特定图像。

4.硬盘灯不断闪烁。

5.进行游戏算法。

6.Windows桌面图标发生变化。

7.计算机突然死机或重启。

8.自动发送电子邮件。

9.鼠标指针自己在动。

台湾一号

杨基

浏阳河

“这个世界太黑暗了!”

克林顿病毒

1.硬盘无法启动,数据丢失。

2.系统文件丢失或被破坏

3.文件目录发生混乱

4.部分文档丢失或被破坏

5.部分文档自动加密

6.使部分BIOS程序混乱,主板被破坏

7.网络瘫痪,无法提供正常的服务。

8.计算机病毒给用户造成严重的心理压力

病毒的危害

全球重大电脑病毒感染及损失情况

年 份 攻击行为发起者 受害PC数目 损失金额 (美元)

2006 木马和恶意软件 不可估计 不可估计

2005 木马 不可估计 不可估计

2004 Worm_Sasser(震荡波) 不可估计 不可估计

2003 Worm_MSBLAST(冲击波) 超过140万台 不可估计

2002 Klez(求职信) 超过600万台 90亿

2001 NIMDA(尼姆达) 超过800万台 60亿

2000 Love Letter 不可估计 88亿

1999 CIH 超过6000万台 近100亿

木马

肉鸡

如何防治

防治病毒的危害,应该采取以下措施:

第一,安装杀毒软件和个人防火墙,并及时升级。

第二,把个人防火墙设置好安全等级,防止未知程序向外传送数据。

第三,可以考虑使用安全性比较好的浏览器和电子邮件客户端工具。

第四,如果使用IE浏览器,应该安装卡卡安全助手或360安全浏览器,防止恶意网站在自己电脑上安装不明软件和浏览器插件,以免被木马趁机侵入。

杀毒

人工杀毒

1.停止/禁止病毒所依附服务

2.关掉病毒进程

3.删除病毒感染文件

4.删除注册表中相关项(启动病毒项)

5.还原相关文件或系统

6.重新启动

利用反毒软件

国内

江民杀毒、金山毒霸、瑞星杀毒、360等

国外

诺顿、卡巴斯基等

如何防治

Melissa 病毒

Melissa 病毒是一种快速传播的能够感染那些使用MS Word 97 和 MS Office 2000 的计算机宏病毒。病毒自身以 Word 宏的方式执行。

Melissa病毒产生的邮件,有个一般的特征,在邮件标题中有 "Important Message From“,跟着是发件人的名字。在邮件体中包括 "Here is the message you asked for.... don't tell anyone else ;-)"。

“我爱你”病毒简介

5月4日,一种叫做“我爱你”的病毒是通过Microsoft Outook电子邮件系统传播的,邮件的主题为“I LOVE YOU”,并包含一个附件。一旦在Microsoft Outlook里打开这个邮件,系统就会自动复制并向地址簿中的所有邮件电址发送这个病毒。

用户机器染毒后,邮件系统将会变慢,并可能导致整个网络系统崩溃。

熊猫烧香

熊猫烧香是一种经过多次变种的蠕虫病毒变种,2006年10月16日由25岁的中国湖北武汉新洲区人李俊编写,2007年1月初肆虐网络,它主要通过下载的档案传染。对计算机程序、系统破坏严重。

病毒的传播途径

恶作剧

闲极无聊又具备一定的技能,总想访问所有感兴趣的站点

扬名

证明自己的实力,得到同类的尊敬与认可

报复

被停职,解雇,降职或不公正的待遇,进行报复,后果很可怕

无知

正在学习计算机和网络,无意中发现一个弱点漏洞可能导致数据摧毁

或执行误操作

利益驱动

为获巨额报酬受雇于人,帮人攻入目标系统盗窃或篡改信息

政治目的

破坏,窃取情报,信息战

蠕虫(Worm)

通过网络连接,将自身复制到其它计算机中,但不感染其它文件。

特洛伊木马(Trojan horse)

表面上看起来是无害的程序或数据,实际上内含恶意或有害的代码。窃取用户数据和系统控制权

最常见的两种病毒

现代病毒利用人性的弱点

隐蔽性更强

伪装成开玩笑的邮件

伪装求职

甚至伪装防病毒厂家的技术支持

附在图片上

很多时候用户被感染不知道

用一些很有吸引力的标题

— 如点击XX站点可以赚钱

— 打开邮件就会得到免费的礼物

震荡波

冲击波

红色代码

尼母达

求职信

常见计算机病毒介绍

震荡波

avserve.exe

avserve2.exe

该病毒利用WINDOWS平台的 Lsass 漏洞进行广泛传播,开启上百个线程不停攻击其它网上其它系统,堵塞网络。病毒的攻击行为可让系统不停的倒计时重启。 该病毒并不通过邮件传播,而是通过命令易受感染的机器下载特定文件并运行,来达到感染的目的 。

常见计算机病毒介绍(cont.)

冲击波

Worm.Blaster

该蠕虫病毒利用RPC的DCOM接口的漏洞,向远端系统上的RPC系统服务所监听的端口发送攻击代码,从而达到传播的目的。

主攻135 、139 、445三个端口。

使系统操作异常、不停重启、甚至导致系统崩溃 。

常见计算机病毒介绍(cont.)

红色代码

代号红色B(CodeRed B), 代号红色蠕虫的新变种。是一种能够破坏 WINDOWS200服务器安全体系的新的代号红色(CodeRed)蠕虫变种。

同原版代号红色(CodeRed)蠕虫不同, 新的蠕虫变种在WINDOWS系统中更改系统设置, 修改WINDOWS文件并放置特洛伊木马程序, 最终导致受感染系统后门大开, 丧失安全策略。

常见计算机病毒介绍(cont.)

尼母达

Win32.Nimda(又名W32/Nimda@MM)是一种利用已知Internet Explorer和IIS系统的漏洞来进行传播的Internet 蠕虫。它也象文件型病毒那样可以感染Win32可执行文件和以html, htm, asp 为扩展名的文件。

常见计算机病毒介绍(cont.)

求职信

Win32.Klez.H 是一个通过SMTP邮件群发及利用网络共享进行传播的新病毒。另外,当它入侵系统后,其自身可在系统目录中生成多变型的文件病毒。

通过邮件方式传播时,其带毒邮件中的信息是根据病毒内部的内容库取得,因此邮件内容及标题不是固定的。其中包的HTLML代码利用了IE浏览器及Outlook、Outlook Express的漏洞,如果用户使用的系统存在这种漏洞,则病毒所携带的病毒附件会在用户查看带毒邮件被自动打开。

常见计算机病毒介绍(cont.)

Happy 99 是一种自动通过EMAIL传播的病毒。如果你点击了它,就会出

现一幅五彩缤纷的图像,很多人误以为会是贺年之类的软件。

常见计算机病毒介绍(cont.)

网络攻击和入侵

HTTP

SMTP

TELNET

FTP

UDP

TCP

IP

ETHERNET

TCP/IP模型与攻击

应用程序攻击

拒绝服务攻击

数据监听和窃取

硬件设备破坏

杀毒

开发杀毒软件的厂商

常见的杀毒软件

计算机病毒的特点

可触发性

病毒因某个事件或数值的出现,诱

使病毒实施感染或进行攻击的特性

称为可触发性。为了隐蔽自己,病

毒必须潜伏,少做动作。如果完全

不动,一直潜伏的话,病毒既不能

感染也不能进行破坏,便失去了杀

伤力。病毒既要隐蔽又要维持杀伤

力,它必须具有可触发性。病毒的

触发机制就是用来控制感染和破坏

动作的频率的。病毒具有预定的触

发条件,这些条件可能是时间、日

期、文件类型或某些特定数据等。

病毒运行时,触发机制检查预定条

件是否满足,如果满足,启动感染

或破坏动作,使病毒进行感染或攻

击;如果不满足,使病毒继续潜伏。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性、可触发性

听说过计算机蠕虫吗?

计算机蠕虫是指通过计算机网络传播的病毒,泛滥时可以导致网络阻塞甚至瘫痪。

第一个Internet蠕虫是出现于1988年的Morris病毒

典型病毒

流氓软件

如何才能预防计算机病毒

(1)不要轻易使用来历不明的移动存储介质。

(2)使用正版软件。

(3)不要轻易在网上下载文件,下载文件时要先检查杀毒。

(4)由于新病毒层出不穷,最好将计算机中的重要文件备份。

个人的各种密码不要太简单。

不要在网上随便注册。

保护好个人信息,不要随便把自己的电话和电子邮箱写在网上。

对于突然跳出的窗口一定不要理会,直接关闭即可。

不要随便打开电子邮件的附件,应该先检查,再打开。

定期用最新的杀毒软件查杀病毒。

加强防范意识,拒绝黑客进攻

为偷钱上网 将奶奶砍死爷爷砍成重伤

17岁少年小新(化名)为了偷钱上网,竟然将奶奶当场砍死,将爷爷砍成重伤。事后,小新投案自首。

两年前,小新开始沉浸在网络里,学习成绩陡然下降。初中还没有毕业便辍学。因担心儿子整天沉迷于网吧,小新的妈妈让他照看家里的台球桌。小新把看台球桌挣的钱拿去上网。后来家里不再提供上网的钱,小新就想到了偷。今年6月上旬,小新偷了爸爸2000多元在网吧呆了一个星期。父亲的一顿打骂对小新来说已经起不到任何作用。仅仅几天后,上网的欲望又像虫子一样噬咬着他的心。

此时,爸爸月初给奶奶生活费时说的一番话浮现出来。“爸爸说爷爷那儿有4000多块钱,当时听了也没太注意,后来就想去偷爷爷的钱。6月15日中午我就去爷爷家,晚上,看爷爷奶奶都已经睡了,就去翻,可一想怕把奶奶吵醒了,就想用菜刀把奶奶砍伤了再翻。” 睡梦中的奶奶倒在了血泊中,响声惊动了爷爷。不顾一切的小新又将菜刀砍向了他。爷爷受伤后逃出家门。小新翻箱倒柜也没有找到那4000元钱,只在奶奶兜里找到了两元钱。事后,小新的爷爷说,那是奶奶为孙子准备的早点钱。小新捏着两元钱在村口的一个洞里躲了起来。思来想去,还是投案自首了。

小新告诉记者,奶奶从小最疼爱他,有什么好吃的都惦记着他。他在看守所里最想念的就是九泉之下的奶奶。“我当时只想着拿到钱后就去网吧,根本没想后果。如果让我在上网和奶奶之间重新选择,我肯定选择奶奶。”说到这里,他痛哭流涕起来 。

不良信息

各种类的视频、图片、文学等“低俗内容” ;

暴力、反社会

网络不良信息中还存在着赌博、造假、诈骗等各类违反法律和违反道德的内容。

破坏网络秩序的行为

捏造或歪曲事实,

散布谣言,

制造及散播病毒,

盗取QQ号

……

测一测

1、否是觉得上网已占据了你的身心?( )

2、是否觉得只有不断增加上网时间才能感到满足,从而使上网时间经常比预定时间长?( )

3、是否无法控制自己上网的冲动?( )

4、每当网络路故障或由于其他原因不能上网时,是否会感到烦躁不安或情绪低落?( )

5、是否将上网作为解脱痛苦的唯一办法?( )

6、是否对家人或亲友隐瞒迷恋因特网的程度?( )

7、是否因为迷恋因特网而面临失学、失业或失去朋友的危险? ( )

8、是否在支付高额上网费用时有所后悔,但第二天却仍然忍不住还要上网?( )

如果以上8个项目中有4个选择了(是),并持续了1年

以上,则你有可能染上了“网瘾” 。

我们要做到

上网时,我们应该要注意的事项:

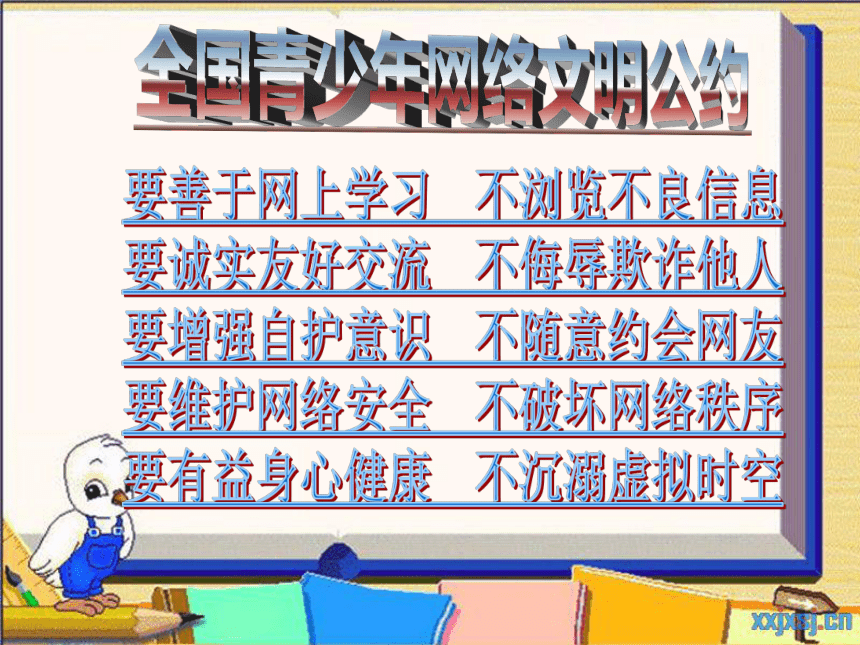

(一)文明上网,遵守网络道德,遵守《全国青少年网络文明公约》。

(二)不进营业性网吧。

(三)不沉迷网络游戏。

(四)正确把握上网时间和上网时段。

规则:以小组为单位闯关,积分最高小组的学生为本节课的“超级网民”。

看哪个小组提出的建议最多,一条建议加1分。

方案最高十分,依次递减,表现积极的加2分。

答对一题该小组加1分。

自助自救

问题:当你遇到以下情况,也许会陷于困境或将受到伤害,你会如何自救呢?

当你收到一位素未谋面的网友邀请到某地见面,你将怎么办?

当你考虑再三后,觉得还是要见他(她)一面,你会预先采取什么措施?

当你们见面后,他(她)以各种理由再次邀请你一起到外地游玩时,你该怎么做?

你最终还是去了,当你发现上当并且人身自由受到限制时,你能想到哪些自救办法?

出谋划策

案例:今年春节期间,新疆的一名重点中学的高中生寒假里因连续在网吧中度过20天,将家长给的600多元学费花得精光。北京市的一名初三学生,在去年至今的一年多时间里竟然四次离家出走,家人每次都是在网吧里将其找回,为他操碎了心。据孩子的父亲说,儿子出走的原因很简单,他一进网吧自己就控制不了自己,就是想玩游戏,最初不知不觉玩的时间长了,就在家门口的外边的蜷缩一夜,后来,由于害怕回家受责备,干脆连家也不回了,多给老板些钱,吃住都在网吧。

火眼金睛

问题一:什么是黑客?

问题二:什么是病毒?

问题三:你知道有哪些病毒?

问题四:说说常见的几种杀毒软件。

黑客与病毒的关系

一、黑客是人,病毒是程序。 二、黑客并不都是用病毒攻击的,有时只是用非法途径达到目的。

22岁黑客潜入银行装木马盗巨款 轻松偷遍19省市

长沙22岁的彭江明,系当地无业人员,虽只有初中文化,却轻松偷盗了19省市的300多个银行账户。据警方介绍,彭江明通过购买黑客软件,利用互联网侵入手段在银行大堂电脑及网站广泛种植“木马”,窃取银行客户的身份证号、银行账号和密码以及手机号码等个人信息,涉案金额达700余万元。

破坏网络安全的案例1

519断网事件

2009年5月19日,我国部分省份互联网出现严重网络故障,多个省份互联网域名解析服务无法正常工作,导致大量网民无法正常访问网站。

破坏网络安全的案例2

恶作剧

扬名

报复

无知

利益驱动

政治目的

计算机病毒

计算机病毒

人工编制的、有特定功能的

电脑程序。

计算机病毒是指编制或者

在计算机程序中插入的破坏计

算机功能或者毁坏数据,影响

计算机使用,并能自我复制的

一组计算机指令或者程序代码。

计算机病毒的特点

传染性

这是计算机病毒最重要的特征,

是判断一段程序代码是否为计算

机病毒的依据。病毒程序一旦侵

入计算机系统就开始搜索可以传

染的程序或者磁介质,然后通过

自我复制迅速传播。由于目前计

算机网络日益发达,计算机病毒

可以在极短的时间内,通过像

Internet这样的网络传遍世界。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的特点

寄生性

计算机病毒寄生在其他程序之中,

当执行这个程序时,病毒就起破坏

作用,而在未启动这个程序之前,

它是不易被人发觉的。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的特点

隐藏性

计算机病毒是一种具有很高编程

技巧、短小精悍的可执行程序。

它通常粘附在正常程序之中。病

毒想方设法隐藏自身,不到发作

时机,整个计算机系统看上去一

切正常。可想而知,这种特性使

得计算机用户对病毒丧失了应有

的警惕性。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的特点

潜伏性

计算机病毒具有依附于其他媒体而

寄生的能力,这种媒体我们称之为

计算机病毒的宿主。依靠病毒的寄

生能力,病毒传染合法的程序和系

统后,不立即发作,而是悄悄隐藏

起来,然后在用户不察觉的情况下

进行传染。这样,病毒的潜伏性越

好,它在系统中存在的时间也就越

长,病毒传染的范围也越广,其危

害性也越大。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

黑色星期五

计算机病毒的特点

破坏性

无论何种病毒程序一旦侵入系统都

会对操作系统的运行造成不同程度

的影响。即使不直接产生破坏作用

的病毒程序也要占用系统资源(如

占用内存空间,占用磁盘存储空间

以及系统运行时间等)。因此,病

毒程序的副作用轻者降低系统工作

效率,重者导致系统崩溃、数据丢

失。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性

计算机病毒的

分类:按攻击对象

引导区型病毒

文件型病毒

混合型病毒

宏病毒

网络病毒

分类:按破坏能力

无害型

无危险型

危险型

非常危险型

软 盘

光 盘

硬 盘

网 络

传播途径:

软盘 、光盘 、硬盘 、网络

病毒程序

蓝图

磁芯大战

第一个病毒

(1983)

你听说过哪些病毒?

熊猫烧香

Love bug

Melissa

CIH病毒

Elk Cloner

尼姆达(Nimda)

震荡波

木马下载器

鬼影病毒

黑色星期五

红色代码

CIH病毒

台湾陈盈豪编写,一般每月26日发作。

不仅破坏硬盘的引导扇区和分区表,还破坏系统Flash BIOS芯片中的系统程序,导致主板损坏。病毒长1KB,由于使用VXD技术,只感染32位Windows 系统可执行文件中的.PE格式文件。

修复硬盘分区表:信源公司()的免费软件VRVFIX.EXE;

CIH疫苗:CIH作者的Ant-CIHv1.0;

美国Symantec公司的Kill_CIH

熊猫烧香

熊猫烧香是一种经过多次变种的蠕虫病毒变种,2006年10月16日由25岁的中国湖北武汉新洲区人李俊编写,2007年1月初肆虐网络,它主要通过下载的档案传染。对计算机程序、系统破坏严重。

1.平时运行正常的计算机突然无缘无故地死机。

2. 操作系统无法正常启动。

3. 运行速度明显变慢。

4. 以前能正常运行的软件经常发生内存不足的错误。

5. 打印和通讯发生异常。

6. 无意中要求对软盘进行写操作。

7 以前能正常运行的应用程序经常发生死机或者非法错误。

8. 系统文件的时间、日期、大小发生变化。

9. 运行Word,打开Word文档后,该文件另存时只能以模板方式保存。

10. 磁盘空间迅速减少。

11. 网络驱动器卷或共享目录无法调用。

12. 基本内存发生变化。

13. 陌生人发来的电子函件。

1.提示一些不相干的话。

2.发出一段音乐。

3.产生特定图像。

4.硬盘灯不断闪烁。

5.进行游戏算法。

6.Windows桌面图标发生变化。

7.计算机突然死机或重启。

8.自动发送电子邮件。

9.鼠标指针自己在动。

台湾一号

杨基

浏阳河

“这个世界太黑暗了!”

克林顿病毒

1.硬盘无法启动,数据丢失。

2.系统文件丢失或被破坏

3.文件目录发生混乱

4.部分文档丢失或被破坏

5.部分文档自动加密

6.使部分BIOS程序混乱,主板被破坏

7.网络瘫痪,无法提供正常的服务。

8.计算机病毒给用户造成严重的心理压力

病毒的危害

全球重大电脑病毒感染及损失情况

年 份 攻击行为发起者 受害PC数目 损失金额 (美元)

2006 木马和恶意软件 不可估计 不可估计

2005 木马 不可估计 不可估计

2004 Worm_Sasser(震荡波) 不可估计 不可估计

2003 Worm_MSBLAST(冲击波) 超过140万台 不可估计

2002 Klez(求职信) 超过600万台 90亿

2001 NIMDA(尼姆达) 超过800万台 60亿

2000 Love Letter 不可估计 88亿

1999 CIH 超过6000万台 近100亿

木马

肉鸡

如何防治

防治病毒的危害,应该采取以下措施:

第一,安装杀毒软件和个人防火墙,并及时升级。

第二,把个人防火墙设置好安全等级,防止未知程序向外传送数据。

第三,可以考虑使用安全性比较好的浏览器和电子邮件客户端工具。

第四,如果使用IE浏览器,应该安装卡卡安全助手或360安全浏览器,防止恶意网站在自己电脑上安装不明软件和浏览器插件,以免被木马趁机侵入。

杀毒

人工杀毒

1.停止/禁止病毒所依附服务

2.关掉病毒进程

3.删除病毒感染文件

4.删除注册表中相关项(启动病毒项)

5.还原相关文件或系统

6.重新启动

利用反毒软件

国内

江民杀毒、金山毒霸、瑞星杀毒、360等

国外

诺顿、卡巴斯基等

如何防治

Melissa 病毒

Melissa 病毒是一种快速传播的能够感染那些使用MS Word 97 和 MS Office 2000 的计算机宏病毒。病毒自身以 Word 宏的方式执行。

Melissa病毒产生的邮件,有个一般的特征,在邮件标题中有 "Important Message From“,跟着是发件人的名字。在邮件体中包括 "Here is the message you asked for.... don't tell anyone else ;-)"。

“我爱你”病毒简介

5月4日,一种叫做“我爱你”的病毒是通过Microsoft Outook电子邮件系统传播的,邮件的主题为“I LOVE YOU”,并包含一个附件。一旦在Microsoft Outlook里打开这个邮件,系统就会自动复制并向地址簿中的所有邮件电址发送这个病毒。

用户机器染毒后,邮件系统将会变慢,并可能导致整个网络系统崩溃。

熊猫烧香

熊猫烧香是一种经过多次变种的蠕虫病毒变种,2006年10月16日由25岁的中国湖北武汉新洲区人李俊编写,2007年1月初肆虐网络,它主要通过下载的档案传染。对计算机程序、系统破坏严重。

病毒的传播途径

恶作剧

闲极无聊又具备一定的技能,总想访问所有感兴趣的站点

扬名

证明自己的实力,得到同类的尊敬与认可

报复

被停职,解雇,降职或不公正的待遇,进行报复,后果很可怕

无知

正在学习计算机和网络,无意中发现一个弱点漏洞可能导致数据摧毁

或执行误操作

利益驱动

为获巨额报酬受雇于人,帮人攻入目标系统盗窃或篡改信息

政治目的

破坏,窃取情报,信息战

蠕虫(Worm)

通过网络连接,将自身复制到其它计算机中,但不感染其它文件。

特洛伊木马(Trojan horse)

表面上看起来是无害的程序或数据,实际上内含恶意或有害的代码。窃取用户数据和系统控制权

最常见的两种病毒

现代病毒利用人性的弱点

隐蔽性更强

伪装成开玩笑的邮件

伪装求职

甚至伪装防病毒厂家的技术支持

附在图片上

很多时候用户被感染不知道

用一些很有吸引力的标题

— 如点击XX站点可以赚钱

— 打开邮件就会得到免费的礼物

震荡波

冲击波

红色代码

尼母达

求职信

常见计算机病毒介绍

震荡波

avserve.exe

avserve2.exe

该病毒利用WINDOWS平台的 Lsass 漏洞进行广泛传播,开启上百个线程不停攻击其它网上其它系统,堵塞网络。病毒的攻击行为可让系统不停的倒计时重启。 该病毒并不通过邮件传播,而是通过命令易受感染的机器下载特定文件并运行,来达到感染的目的 。

常见计算机病毒介绍(cont.)

冲击波

Worm.Blaster

该蠕虫病毒利用RPC的DCOM接口的漏洞,向远端系统上的RPC系统服务所监听的端口发送攻击代码,从而达到传播的目的。

主攻135 、139 、445三个端口。

使系统操作异常、不停重启、甚至导致系统崩溃 。

常见计算机病毒介绍(cont.)

红色代码

代号红色B(CodeRed B), 代号红色蠕虫的新变种。是一种能够破坏 WINDOWS200服务器安全体系的新的代号红色(CodeRed)蠕虫变种。

同原版代号红色(CodeRed)蠕虫不同, 新的蠕虫变种在WINDOWS系统中更改系统设置, 修改WINDOWS文件并放置特洛伊木马程序, 最终导致受感染系统后门大开, 丧失安全策略。

常见计算机病毒介绍(cont.)

尼母达

Win32.Nimda(又名W32/Nimda@MM)是一种利用已知Internet Explorer和IIS系统的漏洞来进行传播的Internet 蠕虫。它也象文件型病毒那样可以感染Win32可执行文件和以html, htm, asp 为扩展名的文件。

常见计算机病毒介绍(cont.)

求职信

Win32.Klez.H 是一个通过SMTP邮件群发及利用网络共享进行传播的新病毒。另外,当它入侵系统后,其自身可在系统目录中生成多变型的文件病毒。

通过邮件方式传播时,其带毒邮件中的信息是根据病毒内部的内容库取得,因此邮件内容及标题不是固定的。其中包的HTLML代码利用了IE浏览器及Outlook、Outlook Express的漏洞,如果用户使用的系统存在这种漏洞,则病毒所携带的病毒附件会在用户查看带毒邮件被自动打开。

常见计算机病毒介绍(cont.)

Happy 99 是一种自动通过EMAIL传播的病毒。如果你点击了它,就会出

现一幅五彩缤纷的图像,很多人误以为会是贺年之类的软件。

常见计算机病毒介绍(cont.)

网络攻击和入侵

HTTP

SMTP

TELNET

FTP

UDP

TCP

IP

ETHERNET

TCP/IP模型与攻击

应用程序攻击

拒绝服务攻击

数据监听和窃取

硬件设备破坏

杀毒

开发杀毒软件的厂商

常见的杀毒软件

计算机病毒的特点

可触发性

病毒因某个事件或数值的出现,诱

使病毒实施感染或进行攻击的特性

称为可触发性。为了隐蔽自己,病

毒必须潜伏,少做动作。如果完全

不动,一直潜伏的话,病毒既不能

感染也不能进行破坏,便失去了杀

伤力。病毒既要隐蔽又要维持杀伤

力,它必须具有可触发性。病毒的

触发机制就是用来控制感染和破坏

动作的频率的。病毒具有预定的触

发条件,这些条件可能是时间、日

期、文件类型或某些特定数据等。

病毒运行时,触发机制检查预定条

件是否满足,如果满足,启动感染

或破坏动作,使病毒进行感染或攻

击;如果不满足,使病毒继续潜伏。

特点:

传染性、寄生性、隐藏性、

潜伏性、破坏性、可触发性

听说过计算机蠕虫吗?

计算机蠕虫是指通过计算机网络传播的病毒,泛滥时可以导致网络阻塞甚至瘫痪。

第一个Internet蠕虫是出现于1988年的Morris病毒

典型病毒

流氓软件

如何才能预防计算机病毒

(1)不要轻易使用来历不明的移动存储介质。

(2)使用正版软件。

(3)不要轻易在网上下载文件,下载文件时要先检查杀毒。

(4)由于新病毒层出不穷,最好将计算机中的重要文件备份。

个人的各种密码不要太简单。

不要在网上随便注册。

保护好个人信息,不要随便把自己的电话和电子邮箱写在网上。

对于突然跳出的窗口一定不要理会,直接关闭即可。

不要随便打开电子邮件的附件,应该先检查,再打开。

定期用最新的杀毒软件查杀病毒。

加强防范意识,拒绝黑客进攻

为偷钱上网 将奶奶砍死爷爷砍成重伤

17岁少年小新(化名)为了偷钱上网,竟然将奶奶当场砍死,将爷爷砍成重伤。事后,小新投案自首。

两年前,小新开始沉浸在网络里,学习成绩陡然下降。初中还没有毕业便辍学。因担心儿子整天沉迷于网吧,小新的妈妈让他照看家里的台球桌。小新把看台球桌挣的钱拿去上网。后来家里不再提供上网的钱,小新就想到了偷。今年6月上旬,小新偷了爸爸2000多元在网吧呆了一个星期。父亲的一顿打骂对小新来说已经起不到任何作用。仅仅几天后,上网的欲望又像虫子一样噬咬着他的心。

此时,爸爸月初给奶奶生活费时说的一番话浮现出来。“爸爸说爷爷那儿有4000多块钱,当时听了也没太注意,后来就想去偷爷爷的钱。6月15日中午我就去爷爷家,晚上,看爷爷奶奶都已经睡了,就去翻,可一想怕把奶奶吵醒了,就想用菜刀把奶奶砍伤了再翻。” 睡梦中的奶奶倒在了血泊中,响声惊动了爷爷。不顾一切的小新又将菜刀砍向了他。爷爷受伤后逃出家门。小新翻箱倒柜也没有找到那4000元钱,只在奶奶兜里找到了两元钱。事后,小新的爷爷说,那是奶奶为孙子准备的早点钱。小新捏着两元钱在村口的一个洞里躲了起来。思来想去,还是投案自首了。

小新告诉记者,奶奶从小最疼爱他,有什么好吃的都惦记着他。他在看守所里最想念的就是九泉之下的奶奶。“我当时只想着拿到钱后就去网吧,根本没想后果。如果让我在上网和奶奶之间重新选择,我肯定选择奶奶。”说到这里,他痛哭流涕起来 。

不良信息

各种类的视频、图片、文学等“低俗内容” ;

暴力、反社会

网络不良信息中还存在着赌博、造假、诈骗等各类违反法律和违反道德的内容。

破坏网络秩序的行为

捏造或歪曲事实,

散布谣言,

制造及散播病毒,

盗取QQ号

……

测一测

1、否是觉得上网已占据了你的身心?( )

2、是否觉得只有不断增加上网时间才能感到满足,从而使上网时间经常比预定时间长?( )

3、是否无法控制自己上网的冲动?( )

4、每当网络路故障或由于其他原因不能上网时,是否会感到烦躁不安或情绪低落?( )

5、是否将上网作为解脱痛苦的唯一办法?( )

6、是否对家人或亲友隐瞒迷恋因特网的程度?( )

7、是否因为迷恋因特网而面临失学、失业或失去朋友的危险? ( )

8、是否在支付高额上网费用时有所后悔,但第二天却仍然忍不住还要上网?( )

如果以上8个项目中有4个选择了(是),并持续了1年

以上,则你有可能染上了“网瘾” 。

我们要做到

上网时,我们应该要注意的事项:

(一)文明上网,遵守网络道德,遵守《全国青少年网络文明公约》。

(二)不进营业性网吧。

(三)不沉迷网络游戏。

(四)正确把握上网时间和上网时段。

规则:以小组为单位闯关,积分最高小组的学生为本节课的“超级网民”。

看哪个小组提出的建议最多,一条建议加1分。

方案最高十分,依次递减,表现积极的加2分。

答对一题该小组加1分。

自助自救

问题:当你遇到以下情况,也许会陷于困境或将受到伤害,你会如何自救呢?

当你收到一位素未谋面的网友邀请到某地见面,你将怎么办?

当你考虑再三后,觉得还是要见他(她)一面,你会预先采取什么措施?

当你们见面后,他(她)以各种理由再次邀请你一起到外地游玩时,你该怎么做?

你最终还是去了,当你发现上当并且人身自由受到限制时,你能想到哪些自救办法?

出谋划策

案例:今年春节期间,新疆的一名重点中学的高中生寒假里因连续在网吧中度过20天,将家长给的600多元学费花得精光。北京市的一名初三学生,在去年至今的一年多时间里竟然四次离家出走,家人每次都是在网吧里将其找回,为他操碎了心。据孩子的父亲说,儿子出走的原因很简单,他一进网吧自己就控制不了自己,就是想玩游戏,最初不知不觉玩的时间长了,就在家门口的外边的蜷缩一夜,后来,由于害怕回家受责备,干脆连家也不回了,多给老板些钱,吃住都在网吧。

同课章节目录