3.2信息系统安全与防护 第一课时课件(共12张PPT)-2021-2022学年高中信息技术浙教版(2019)必修2信息系统与社会

文档属性

| 名称 | 3.2信息系统安全与防护 第一课时课件(共12张PPT)-2021-2022学年高中信息技术浙教版(2019)必修2信息系统与社会 |

|

|

| 格式 | pptx | ||

| 文件大小 | 1.7MB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 浙教版(2019) | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2021-12-21 00:00:00 | ||

图片预览

文档简介

(共12张PPT)

2.2信息系统安全与防护

(第一课时)

年 级:一年级 学 科:信息技术(浙教版)

学习目标

1 了解信息系统中存在的安全问题

了解在进行信息系统应用过程中,数据面临着一系列安全问题,能描述数据存在的安全问题

3 掌握计算机病毒防治与漏洞防护的常用技术

通过分析典型信息系统,理解病毒防治、漏洞防护的重要性,掌握计算机病毒防治与漏洞防护的常用技术。

2 掌握数据加、解密程序的设计

通过加、解密实践与体验,理解常用的加密算法,初步学会用学过的程序设计语言进行数据加、解密程序的设计。

情境导入

2014年12月25日,国内最大的漏洞发布平台乌云网今天上午出现了一则关于12306的漏洞报告,危害等级显示为“高”,漏洞类型则是“用户资料大量泄漏”。具体来说,这个漏洞会导致12306用户的账号、明文密码、身份证、邮箱等敏感信息泄露,而泄漏的途径还不知道。

乌云报告

乌云网报告显示,此漏洞已交由cncert国家互联网应急中心处理。乌云网漏洞报告者称,数据只是在传播售卖,无法确认是12306官方还是第三方抢票平台泄漏。不过一些内部人士表示,称12306本身是加密存的密码,应该是第三方抢票软件泄露的。大家也别把 12306 冤枉了,坐等结果,但是改个密码还是很有必要的。

官方提醒

12306网站提醒广大旅客,为保障广大用户的信息安全,请通过12306官方网站购票,不要使用第三方抢票软件购票,或委托第三方网站购票,以防止您的个人身份信息外泄。同时,提醒广大旅客,部分第三方网站开发的抢票神器中,有捆绑式销售保险功能,请广大旅客注意。

问题求解

根据以上材料试着讨论:

1.用户数据是如何被泄露的?用户如何规避这种泄露风险?

2.非明文密码对数据安全起到怎样的作用?

从防与攻两个方面考虑

防:密码,认证

攻:漏洞,病毒

探究一:密码与密钥

公元前405年,古希腊雅典和斯巴达之间的伯罗奔尼撒战争已进入尾声。斯巴达军队逐渐占据了优势地位,准备对雅典发动最后一击。这时,原来站在斯巴达一边的波斯帝国突然改变态度,停止了对斯巴达的援助,意图使雅典和斯巴达在持续的战争中两败俱伤,以便从中渔利。在这种情况下,斯巴达急需摸清波斯帝国的具体行动计划,以便采取新的战略方针。正在这时,斯巴达军队捕获了一名从波斯帝国回雅典送信的雅典信使。斯巴达士兵仔细搜查这名信使,可搜查了好大一阵,除了从他身上搜出一条布满杂乱无章的希腊字母的普通腰带外,别无他获。情报究竟藏在什么地方呢?斯巴达军队统帅莱桑德把注意力集中到了那条腰带上,情报一定就在那些杂乱的字母之中。他反复琢磨研究这些天书似的文字,把腰带上的字母用各种方法重新排列组合,怎么也解不出来。最后,莱桑德失去了信心,他一边摆弄着那条腰带,一边思考着弄到情报的其他途径。

世界上最早的密码情报,具体运用方法是,通信双方首先约定密码解读规则,然后通信—方将腰带(或羊皮等其他东西)缠绕在约定长度和粗细的木棍上书写。收信—方接到后,如不把腰带缠绕在同样长度和粗细的木棍上,就只能看到一些毫无规则的字母。

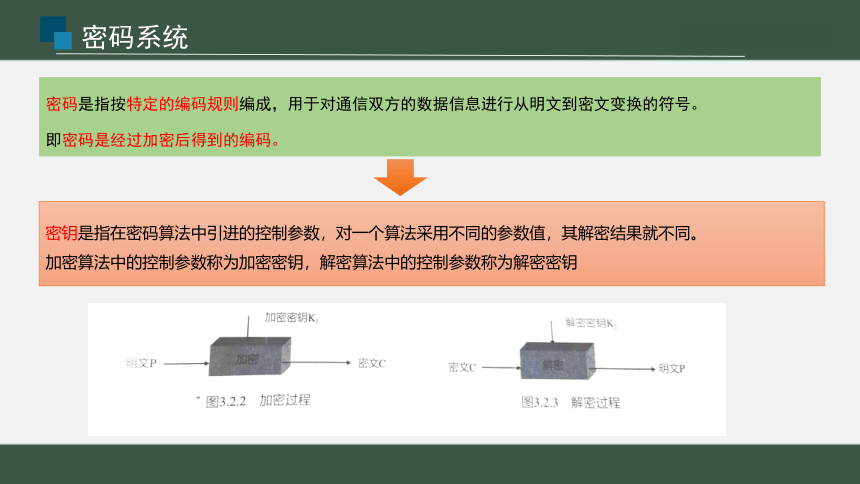

密码系统

密码是指按特定的编码规则编成,用于对通信双方的数据信息进行从明文到密文变换的符号。

即密码是经过加密后得到的编码。

密钥是指在密码算法中引进的控制参数,对一个算法采用不同的参数值,其解密结果就不同。

加密算法中的控制参数称为加密密钥,解密算法中的控制参数称为解密密钥

常见的加密算法

思考:对于密码系统的设置,是不是可以就保证用户的安全?

置换密码、换位密码、简单异或

2.换位密码

将明文中的字母按照一定的规则重新排列,最简单的就是逆序法

明文:How are you

密文: uoy era woH

3.简单异或

将明文转为二进制,按位进行异或运算

明文(P):01001000(H)

密钥(K):01010101

密文(C):00011101

探究二:身份验证与安全

信息系统登录时需要对访问者进行身份认证

1.检验访问者身份合法性

2.控制用户可以获取资源的类别

用户名+口令的认证技术

依靠生物特征识别的认证技术

USB Key认证技术

访问控制要解决的是用户对数据操作的权限。

用户被授权后的权限包括:读取、写入、执行、删除、追加等存取方式。

不同权限的用户,访问数据时能执行的操作是不同的

计算机病毒是指人为编制的,具有破环计算机功能,或者毁坏数据、影响计算机系统使用,并能够自我复制的一组计算机指令或程序代码

探究三:病毒及其防治

注意:

坚持预防为主、查杀为辅

1.安装并开启防火墙

2.安装应用系统补丁

3.安装防病毒软件

4.对重要数据进行备份

隐蔽性

传染性

潜伏性

破坏性

寄生性

可触发性

病毒特征

手机中毒防治

1.收到乱码信息,及时删除

2.不接受陌生请求

3.保证下载内容的安全性

4.不随意连接公共场合的WiFi

计算机漏洞是指在系统或软件开发时由于各种原因而留下的隐患,这些隐患可能会被利用,对信息系统造成威胁。如系统攻击,信息泄露,数据被篡改等。

后门:漏洞中的一种, 开发过程中为了方便调试和测试而留的特权。

漏洞的防护

1.利用防火墙,防治外部网络对内部网络未经授权的访问

2.通过检测工具和发现漏洞或薄弱环节,及时打补丁

3.使用反侦察手段抓住入侵者

探究四:漏洞及其防护

防火墙,控制站点的

访问,保护内网安全

防火墙的端口,

防火墙的端口可

能不止一个

防火墙的放行规则,符合规则则放行,否则拒绝。每个端口都有放行的规则

我是否应该放他进去呢

让我先根据规则比较一下

【1】1.下列选项中不属于计算机病毒特征的是( )

A. 破坏性

B. 传染性

C. 免疫性

D. 潜伏性

【2】 计算机病毒是( )

A.一种有破坏性的程序

B.使用计算机时容易感染的一种疾病

C.一种计算机硬件系统故障

D.计算机软件系统故障

课堂练习

课堂练习

3. 身份鉴别是安全服务中的重要一环,以下不属于身份鉴别的方式的是( )

A. 用户名+口令 B.生物特征识别 C.控制策略 D.USB Key

4. 张先生在异地出差,有紧急事情需要电子转账,从身份认证风险的角度思考,以下途径中不建议选择( )

A.支付宝转账 B.使用网吧电脑登录网上银行 C. 手机银行 D.微信转账

5.小王是学校网络访问控制系统管理员,以下他对权限分配不合理的是( )

A. 学校停车管理处人员获得查看学生住宿寝室号的权限

B. 食堂管理员获得饭卡余额充值权限

C. 班主任获得查看到本班学生家庭住址、父母姓名等信息的权限

D. 教师上传所授班级学生成绩到学校档案数据库中的权限

2.2信息系统安全与防护

(第一课时)

年 级:一年级 学 科:信息技术(浙教版)

学习目标

1 了解信息系统中存在的安全问题

了解在进行信息系统应用过程中,数据面临着一系列安全问题,能描述数据存在的安全问题

3 掌握计算机病毒防治与漏洞防护的常用技术

通过分析典型信息系统,理解病毒防治、漏洞防护的重要性,掌握计算机病毒防治与漏洞防护的常用技术。

2 掌握数据加、解密程序的设计

通过加、解密实践与体验,理解常用的加密算法,初步学会用学过的程序设计语言进行数据加、解密程序的设计。

情境导入

2014年12月25日,国内最大的漏洞发布平台乌云网今天上午出现了一则关于12306的漏洞报告,危害等级显示为“高”,漏洞类型则是“用户资料大量泄漏”。具体来说,这个漏洞会导致12306用户的账号、明文密码、身份证、邮箱等敏感信息泄露,而泄漏的途径还不知道。

乌云报告

乌云网报告显示,此漏洞已交由cncert国家互联网应急中心处理。乌云网漏洞报告者称,数据只是在传播售卖,无法确认是12306官方还是第三方抢票平台泄漏。不过一些内部人士表示,称12306本身是加密存的密码,应该是第三方抢票软件泄露的。大家也别把 12306 冤枉了,坐等结果,但是改个密码还是很有必要的。

官方提醒

12306网站提醒广大旅客,为保障广大用户的信息安全,请通过12306官方网站购票,不要使用第三方抢票软件购票,或委托第三方网站购票,以防止您的个人身份信息外泄。同时,提醒广大旅客,部分第三方网站开发的抢票神器中,有捆绑式销售保险功能,请广大旅客注意。

问题求解

根据以上材料试着讨论:

1.用户数据是如何被泄露的?用户如何规避这种泄露风险?

2.非明文密码对数据安全起到怎样的作用?

从防与攻两个方面考虑

防:密码,认证

攻:漏洞,病毒

探究一:密码与密钥

公元前405年,古希腊雅典和斯巴达之间的伯罗奔尼撒战争已进入尾声。斯巴达军队逐渐占据了优势地位,准备对雅典发动最后一击。这时,原来站在斯巴达一边的波斯帝国突然改变态度,停止了对斯巴达的援助,意图使雅典和斯巴达在持续的战争中两败俱伤,以便从中渔利。在这种情况下,斯巴达急需摸清波斯帝国的具体行动计划,以便采取新的战略方针。正在这时,斯巴达军队捕获了一名从波斯帝国回雅典送信的雅典信使。斯巴达士兵仔细搜查这名信使,可搜查了好大一阵,除了从他身上搜出一条布满杂乱无章的希腊字母的普通腰带外,别无他获。情报究竟藏在什么地方呢?斯巴达军队统帅莱桑德把注意力集中到了那条腰带上,情报一定就在那些杂乱的字母之中。他反复琢磨研究这些天书似的文字,把腰带上的字母用各种方法重新排列组合,怎么也解不出来。最后,莱桑德失去了信心,他一边摆弄着那条腰带,一边思考着弄到情报的其他途径。

世界上最早的密码情报,具体运用方法是,通信双方首先约定密码解读规则,然后通信—方将腰带(或羊皮等其他东西)缠绕在约定长度和粗细的木棍上书写。收信—方接到后,如不把腰带缠绕在同样长度和粗细的木棍上,就只能看到一些毫无规则的字母。

密码系统

密码是指按特定的编码规则编成,用于对通信双方的数据信息进行从明文到密文变换的符号。

即密码是经过加密后得到的编码。

密钥是指在密码算法中引进的控制参数,对一个算法采用不同的参数值,其解密结果就不同。

加密算法中的控制参数称为加密密钥,解密算法中的控制参数称为解密密钥

常见的加密算法

思考:对于密码系统的设置,是不是可以就保证用户的安全?

置换密码、换位密码、简单异或

2.换位密码

将明文中的字母按照一定的规则重新排列,最简单的就是逆序法

明文:How are you

密文: uoy era woH

3.简单异或

将明文转为二进制,按位进行异或运算

明文(P):01001000(H)

密钥(K):01010101

密文(C):00011101

探究二:身份验证与安全

信息系统登录时需要对访问者进行身份认证

1.检验访问者身份合法性

2.控制用户可以获取资源的类别

用户名+口令的认证技术

依靠生物特征识别的认证技术

USB Key认证技术

访问控制要解决的是用户对数据操作的权限。

用户被授权后的权限包括:读取、写入、执行、删除、追加等存取方式。

不同权限的用户,访问数据时能执行的操作是不同的

计算机病毒是指人为编制的,具有破环计算机功能,或者毁坏数据、影响计算机系统使用,并能够自我复制的一组计算机指令或程序代码

探究三:病毒及其防治

注意:

坚持预防为主、查杀为辅

1.安装并开启防火墙

2.安装应用系统补丁

3.安装防病毒软件

4.对重要数据进行备份

隐蔽性

传染性

潜伏性

破坏性

寄生性

可触发性

病毒特征

手机中毒防治

1.收到乱码信息,及时删除

2.不接受陌生请求

3.保证下载内容的安全性

4.不随意连接公共场合的WiFi

计算机漏洞是指在系统或软件开发时由于各种原因而留下的隐患,这些隐患可能会被利用,对信息系统造成威胁。如系统攻击,信息泄露,数据被篡改等。

后门:漏洞中的一种, 开发过程中为了方便调试和测试而留的特权。

漏洞的防护

1.利用防火墙,防治外部网络对内部网络未经授权的访问

2.通过检测工具和发现漏洞或薄弱环节,及时打补丁

3.使用反侦察手段抓住入侵者

探究四:漏洞及其防护

防火墙,控制站点的

访问,保护内网安全

防火墙的端口,

防火墙的端口可

能不止一个

防火墙的放行规则,符合规则则放行,否则拒绝。每个端口都有放行的规则

我是否应该放他进去呢

让我先根据规则比较一下

【1】1.下列选项中不属于计算机病毒特征的是( )

A. 破坏性

B. 传染性

C. 免疫性

D. 潜伏性

【2】 计算机病毒是( )

A.一种有破坏性的程序

B.使用计算机时容易感染的一种疾病

C.一种计算机硬件系统故障

D.计算机软件系统故障

课堂练习

课堂练习

3. 身份鉴别是安全服务中的重要一环,以下不属于身份鉴别的方式的是( )

A. 用户名+口令 B.生物特征识别 C.控制策略 D.USB Key

4. 张先生在异地出差,有紧急事情需要电子转账,从身份认证风险的角度思考,以下途径中不建议选择( )

A.支付宝转账 B.使用网吧电脑登录网上银行 C. 手机银行 D.微信转账

5.小王是学校网络访问控制系统管理员,以下他对权限分配不合理的是( )

A. 学校停车管理处人员获得查看学生住宿寝室号的权限

B. 食堂管理员获得饭卡余额充值权限

C. 班主任获得查看到本班学生家庭住址、父母姓名等信息的权限

D. 教师上传所授班级学生成绩到学校档案数据库中的权限