3.2 信息系统安全与防护 课件(34张PPT)

文档属性

| 名称 | 3.2 信息系统安全与防护 课件(34张PPT) |

|

|

| 格式 | pptx | ||

| 文件大小 | 6.5MB | ||

| 资源类型 | 教案 | ||

| 版本资源 | 浙教版(2019) | ||

| 科目 | 信息技术(信息科技) | ||

| 更新时间 | 2021-06-04 10:13:29 | ||

图片预览

文档简介

(共34张PPT)

第三章

信息系统安全

1、信息安全与保护

2、信息系统安全与防护

学习目标:

1、了解数据加密的重要性和必要性,理解常用加密算法和密码体制。

2、知道常见的身份认证方式,根据信息系统需要,选用合适的认证方式。

3、通过分析典型信息系统,理解病毒防治、漏洞防护的重要性。

4、掌握计算机病毒防治与漏洞防护的常用技术。

5、能表述手机病毒与计算机病毒的异同点。

数据加密与安全

由于Internet的快速发展,网络安全问题日益受到人们的重视。面对计算机网络存在的潜在威胁与攻击,一个计算机网络安全管理者要为自己所管辖的网络建造强大、安全的保护手段。通过加密措施保护信息的保密性,采用数字签名保护信息的不可否认性。P104

口令与密码

密码

密码

密码

密码

密码

密码

密码

密码

密码通常是指按特定编码规则,对通信双方的数据信息进行从明文到密文变换的一种技术方法。

密码

口令

登录各种系统输入的密码,用于认证用户身份。

密码

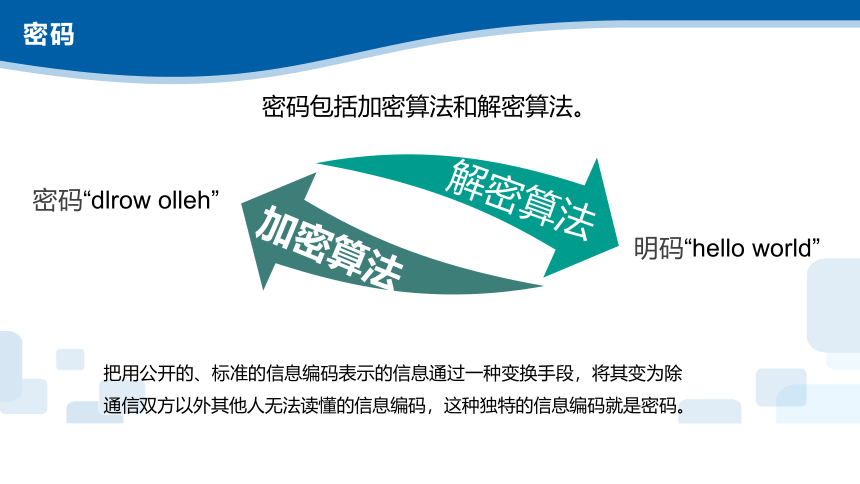

解密算法

加密算法

密码“dlrow olleh”

明码“hello world”

把用公开的、标准的信息编码表示的信息通过一种变换手段,将其变为除通信双方以外其他人无法读懂的信息编码,这种独特的信息编码就是密码。

密码包括加密算法和解密算法。

密钥

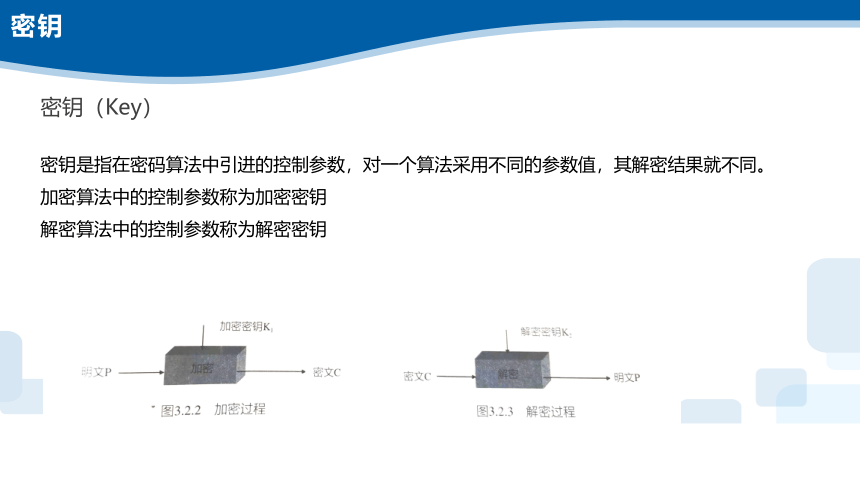

密钥是指在密码算法中引进的控制参数,对一个算法采用不同的参数值,其解密结果就不同。

加密算法中的控制参数称为加密密钥

解密算法中的控制参数称为解密密钥

密钥(Key)

换位密码

换位密码的基本思想就是将明文中的字母位置通过一定的规则重新排列。最简单的换位就是逆序法,即将明文中的字母倒过来输出。

例如:

明文:how are you!

密文:!uoy era woh

简单加密算法有换位密码法、替代加密法、简单异或法

身份认证与安全

身份认证的范围较广,没有统一的分类方法,根据身份认证的发展情况和认证技术的不同可以大致分为三类:

用户名+口令的认证技术

依靠生物特征识别的认证技术

USB Key认证技术

身份认证是用户在进入系统或访问受限数据资源时,系统对用户身份的鉴别过程。

访问控制

不同权限的用户,访问数据时能执行的操作是不同的

身份认证要解决的问题是用户是否有权限进入系统使用数据资源,

而访问控制要解决的是用户对数据操作的权限。

用户被授权后的权限包括:读取、写入、执行、删除、追加等存取方式

访问控制的概述

访问控制一般是指系统对用户身份及其所属的预先定义的策略组,用以限制其使用数据资源的手段。

访问控制三要素:主体(提出访问资源的具体请求或发起者)

客体(被访问的资源)

控制策略(也称为授权,允许对资源执行的 具体

操作,读、写、删除、拒绝访问 等)

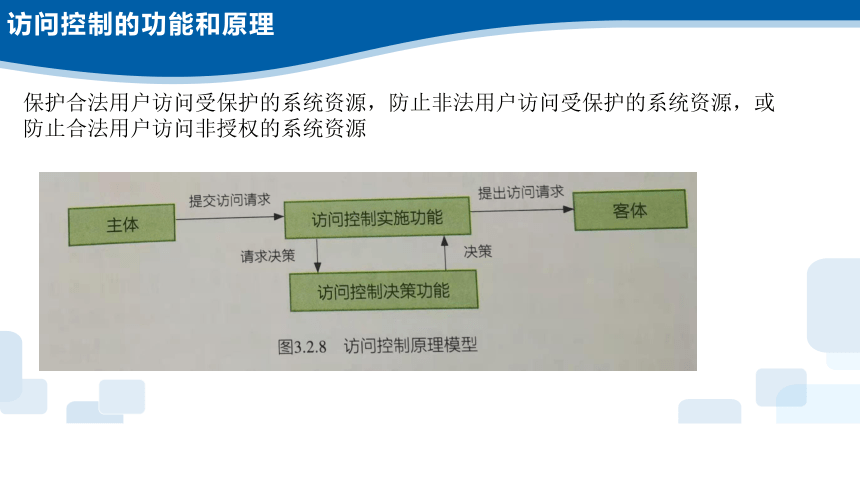

访问控制的功能和原理

保护合法用户访问受保护的系统资源,防止非法用户访问受保护的系统资源,或防止合法用户访问非授权的系统资源

用户账户管理

用户权限授予策略P111

2.系统管理员授予用户的身份应具有唯一性,不允许多人共享一个账户。

3.对系统中任何用户的登录都应进行身份识别。

4.保证有足够的口令强度和防攻击能力,确保核心数据的访问安全。

1.系统管理员应根据各部门不同用户业务的实际需求,对访问系统的用户分别建立账户或者组策略,分别施行授予或撤销管理措施和执行过程。

2006年年尾,“熊猫烧香”事件轰动全国,因为熊猫烧香是看得见的病毒,会感染磁盘所有EXE,每个被感染的EXE都有典型的图标——熊猫举着三根香的模样,场面颇为震撼。病毒作者及其朋友被抓到时,全部非法所得不过几十万元,但该病毒感染传播快速,严重时导致网络瘫痪,国内民众第一次对计算机病毒的危害有了真实的感受。

病毒及其防治

(1)计算机病毒

病毒概述

隐蔽性

传染性

潜伏性

破坏性

寄生性

可触发性

病毒特征

计算机病毒是指人为编制的具有破坏计算机功能或者毁坏数据,影响计算机系统的使用并能自我复制的一组计算机指令或者程序代码。

(2)手机病毒

病毒概述

手机病毒具有计算机病毒的特征,是一种手机程序。通过发短信、微信、彩信及无线上网等方式进行传播。中毒后导致个人资料被删、隐私泄露、自动拨打电话和发信息等以致恶意扣费,甚至会损坏SIM卡、芯片等硬件,无法使用手机

(3)病毒的危害

病毒概述

计算机系统中毒

1.系统运行速度减慢

2.系统经常无故发生死机

3.文件长度发生变化

4.计算机存储的容量异常减少

5.系统引导速度减慢的文件丢失或损坏

6.计算机屏幕上出现异常

7.显示计算机系统的蜂鸣器出现异常声响

8.磁盘卷标发生变化和系统不识别硬盘。

手机中毒

1.背景光不停闪烁

2.持续发出警告声

3.屏幕乱码

4.按键操作失效

5.用户信息被修改

6.自动向他人发送大量短信

7.死机或自动关机

8.资料丢失和通信网络瘫痪

病毒防治

坚持预防为主、查杀为辅

1.安装并开启防火墙

2.安装应用系统补丁

3.安装防病毒软件

4.对重要数据进行备份

金山毒霸 360安全卫士 腾讯电脑管家 瑞星杀毒软件

病毒防治

手机中毒防治

1.收到乱码信息,及时删除

2.不接受陌生请求

3.保证下载内容的安全性

4.不随意连接公共场合的WiFi

漏洞及其修护

(1)漏洞的概述

漏洞是指一个系统存在的弱点或缺陷

漏洞可能来自应用软件或操作系统,由于设计时的缺陷或编码时的错误而产生,也可能来自逻辑流程上的不合理或程序员为了某种方便而留下的隐患

(2)后门

后门是漏洞的一种,为了方便进行某些调试和测试而预留的一些特权,通过这些预设的特权,可以不经过安全检查而获得访问权,有些则是入侵者在完成入侵后,为了能够继续保持对系统的访问特权而预留的权限。

漏洞及其修护

(3)漏洞的防护

常用的漏洞扫描软件:X-scan、Namp、X-way

1.使用防火墙

2.经常使用安全监测与扫描工具发现安全漏洞及薄弱环节

3.使用有效的控制手段抓住入侵者

4.经常备份系统

黑客及其防范

1.黑客

一般是指热衷于计算机技术或解决难题、突破限制的高手。

漏洞及其修护

网络防火墙原理

防火墙,控制站点的

访问,保护内网安全

防火墙的端口,

防火墙的端口可

能不止一个

防火墙的放行规则,符合规则则放行,否则拒绝。每个端口都有放行的规则

我是否应该放他进去呢

让我先根据规则比较一下

(2)防火墙技术

防火墙一般是由硬件和软件组合而成的复杂系统,也可以只是软件系统,如Windows系统自带的防火墙。

漏洞及其修护

(2)防火墙技术

防火墙可以有效地挡住外来攻击,对进出的数据进行监视,并能自动统计、分析通过防火墙的各种连接数据,探测出攻击者,立即断开与该主机的任何连接,保护内部网络资源的安全

课堂练习

1.下列选项中不属于计算机病毒特征的是( )

A. 破坏性

B. 传染性

C. 免疫性

D. 潜伏性

C

课堂练习

2.计算机病毒是( )

A.一种有破坏性的程序

B.使用计算机时容易感染的一种疾病

C.一种计算机硬件系统故障

D.计算机软件系统故障

A

课堂练习

3.下列关于计算机病毒的叙述中,正确的是( )

A.反病毒软件可以查杀任何种类的病毒

B.计算机病毒是一种被破坏了的程序

C.反病毒软件必须随着新病毒的出现而升级,提高查杀病毒的能力

D.感染过计算机病毒的计算机具有对该病毒的免疫性

C

课堂练习

4.下列关于信息安全的说法,正确的是( )

A. 针对计算机病毒,应该坚持以查杀为主,预防为辅的原则

B. 安装系统补丁有助于防范计算机黑客的入侵

C. 防火墙只能是是软件,不能是硬件

D. 连接到公共场合的Wi-Fi,不会对安全性有影响

B

课堂练习

4.下列说法错误的是( )

A. 防火墙可以有效阻挡来自外部的攻击

B. 后门也是漏洞的一种

C. 漏洞是计算机系统的弱点或缺陷

D. 计算机黑客的技术很高超,可以随意进入别人的系统,故应该向他们学习

D

5. 身份鉴别是安全服务中的重要一环,以下不属于身份鉴别的方式的是( )

A. 用户名+口令

B.生物特征识别

C.控制策略

D.USB Key

课堂练习

C

课堂练习

6. 张先生在异地出差,有紧急事情需要电子转账,从身份认证风险的角度思考,以下途径中不建议选择( )

A.支付宝转账

B.使用网吧电脑登录网上银行

C. 手机银行

D.微信转账

B

课堂练习

7.小王是学校网络访问控制系统管理员,以下他对权限分配不合理的是( )

A. 学校停车管理处人员获得查看学生住宿寝室号的权限

B. 食堂管理员获得饭卡余额充值权限

C. 班主任获得查看到本班学生家庭住址、父母姓名等信息的权限

D. 教师上传所授班级学生成绩到学校档案数据库中的权限

A

课堂练习

8.(开放题)检查你的电脑安装使用的杀毒软件名称,如何提高计算机系统的安全性,具体有哪些做法。

提高信息安全性的具体办法有:做好重要数据的备份工作,及时更新病毒库,安装补丁,经常用杀毒软件检查你的计算机系统,开启防火墙以防范计算机黑客入侵。

课堂练习

9.(开放题)随着信息技术的发展,应用到生活中的生物识别技术越来越普及,查阅书籍和网上资料,整理一篇介绍生物识别技术的文档。

常用的生物识别技术有以下几种:

指纹身份认证技术。指纹认证是目前国内最为成熟的生物认证技术,该技术通过分析指纹的全局或者局部特征来确认身份。指纹是一种精细的拓扑图形,如图所示,通常指人的手指末端正面皮肤上凸凹不平产生的纹线图形。英国学者高尔顿提出指纹特征参数组合的数量达到640亿种,并且它从胎儿4个月时长成后终生保持不变。

每一种知识都需要努力,

都需要付出,感谢你们!

第三章

信息系统安全

1、信息安全与保护

2、信息系统安全与防护

学习目标:

1、了解数据加密的重要性和必要性,理解常用加密算法和密码体制。

2、知道常见的身份认证方式,根据信息系统需要,选用合适的认证方式。

3、通过分析典型信息系统,理解病毒防治、漏洞防护的重要性。

4、掌握计算机病毒防治与漏洞防护的常用技术。

5、能表述手机病毒与计算机病毒的异同点。

数据加密与安全

由于Internet的快速发展,网络安全问题日益受到人们的重视。面对计算机网络存在的潜在威胁与攻击,一个计算机网络安全管理者要为自己所管辖的网络建造强大、安全的保护手段。通过加密措施保护信息的保密性,采用数字签名保护信息的不可否认性。P104

口令与密码

密码

密码

密码

密码

密码

密码

密码

密码

密码通常是指按特定编码规则,对通信双方的数据信息进行从明文到密文变换的一种技术方法。

密码

口令

登录各种系统输入的密码,用于认证用户身份。

密码

解密算法

加密算法

密码“dlrow olleh”

明码“hello world”

把用公开的、标准的信息编码表示的信息通过一种变换手段,将其变为除通信双方以外其他人无法读懂的信息编码,这种独特的信息编码就是密码。

密码包括加密算法和解密算法。

密钥

密钥是指在密码算法中引进的控制参数,对一个算法采用不同的参数值,其解密结果就不同。

加密算法中的控制参数称为加密密钥

解密算法中的控制参数称为解密密钥

密钥(Key)

换位密码

换位密码的基本思想就是将明文中的字母位置通过一定的规则重新排列。最简单的换位就是逆序法,即将明文中的字母倒过来输出。

例如:

明文:how are you!

密文:!uoy era woh

简单加密算法有换位密码法、替代加密法、简单异或法

身份认证与安全

身份认证的范围较广,没有统一的分类方法,根据身份认证的发展情况和认证技术的不同可以大致分为三类:

用户名+口令的认证技术

依靠生物特征识别的认证技术

USB Key认证技术

身份认证是用户在进入系统或访问受限数据资源时,系统对用户身份的鉴别过程。

访问控制

不同权限的用户,访问数据时能执行的操作是不同的

身份认证要解决的问题是用户是否有权限进入系统使用数据资源,

而访问控制要解决的是用户对数据操作的权限。

用户被授权后的权限包括:读取、写入、执行、删除、追加等存取方式

访问控制的概述

访问控制一般是指系统对用户身份及其所属的预先定义的策略组,用以限制其使用数据资源的手段。

访问控制三要素:主体(提出访问资源的具体请求或发起者)

客体(被访问的资源)

控制策略(也称为授权,允许对资源执行的 具体

操作,读、写、删除、拒绝访问 等)

访问控制的功能和原理

保护合法用户访问受保护的系统资源,防止非法用户访问受保护的系统资源,或防止合法用户访问非授权的系统资源

用户账户管理

用户权限授予策略P111

2.系统管理员授予用户的身份应具有唯一性,不允许多人共享一个账户。

3.对系统中任何用户的登录都应进行身份识别。

4.保证有足够的口令强度和防攻击能力,确保核心数据的访问安全。

1.系统管理员应根据各部门不同用户业务的实际需求,对访问系统的用户分别建立账户或者组策略,分别施行授予或撤销管理措施和执行过程。

2006年年尾,“熊猫烧香”事件轰动全国,因为熊猫烧香是看得见的病毒,会感染磁盘所有EXE,每个被感染的EXE都有典型的图标——熊猫举着三根香的模样,场面颇为震撼。病毒作者及其朋友被抓到时,全部非法所得不过几十万元,但该病毒感染传播快速,严重时导致网络瘫痪,国内民众第一次对计算机病毒的危害有了真实的感受。

病毒及其防治

(1)计算机病毒

病毒概述

隐蔽性

传染性

潜伏性

破坏性

寄生性

可触发性

病毒特征

计算机病毒是指人为编制的具有破坏计算机功能或者毁坏数据,影响计算机系统的使用并能自我复制的一组计算机指令或者程序代码。

(2)手机病毒

病毒概述

手机病毒具有计算机病毒的特征,是一种手机程序。通过发短信、微信、彩信及无线上网等方式进行传播。中毒后导致个人资料被删、隐私泄露、自动拨打电话和发信息等以致恶意扣费,甚至会损坏SIM卡、芯片等硬件,无法使用手机

(3)病毒的危害

病毒概述

计算机系统中毒

1.系统运行速度减慢

2.系统经常无故发生死机

3.文件长度发生变化

4.计算机存储的容量异常减少

5.系统引导速度减慢的文件丢失或损坏

6.计算机屏幕上出现异常

7.显示计算机系统的蜂鸣器出现异常声响

8.磁盘卷标发生变化和系统不识别硬盘。

手机中毒

1.背景光不停闪烁

2.持续发出警告声

3.屏幕乱码

4.按键操作失效

5.用户信息被修改

6.自动向他人发送大量短信

7.死机或自动关机

8.资料丢失和通信网络瘫痪

病毒防治

坚持预防为主、查杀为辅

1.安装并开启防火墙

2.安装应用系统补丁

3.安装防病毒软件

4.对重要数据进行备份

金山毒霸 360安全卫士 腾讯电脑管家 瑞星杀毒软件

病毒防治

手机中毒防治

1.收到乱码信息,及时删除

2.不接受陌生请求

3.保证下载内容的安全性

4.不随意连接公共场合的WiFi

漏洞及其修护

(1)漏洞的概述

漏洞是指一个系统存在的弱点或缺陷

漏洞可能来自应用软件或操作系统,由于设计时的缺陷或编码时的错误而产生,也可能来自逻辑流程上的不合理或程序员为了某种方便而留下的隐患

(2)后门

后门是漏洞的一种,为了方便进行某些调试和测试而预留的一些特权,通过这些预设的特权,可以不经过安全检查而获得访问权,有些则是入侵者在完成入侵后,为了能够继续保持对系统的访问特权而预留的权限。

漏洞及其修护

(3)漏洞的防护

常用的漏洞扫描软件:X-scan、Namp、X-way

1.使用防火墙

2.经常使用安全监测与扫描工具发现安全漏洞及薄弱环节

3.使用有效的控制手段抓住入侵者

4.经常备份系统

黑客及其防范

1.黑客

一般是指热衷于计算机技术或解决难题、突破限制的高手。

漏洞及其修护

网络防火墙原理

防火墙,控制站点的

访问,保护内网安全

防火墙的端口,

防火墙的端口可

能不止一个

防火墙的放行规则,符合规则则放行,否则拒绝。每个端口都有放行的规则

我是否应该放他进去呢

让我先根据规则比较一下

(2)防火墙技术

防火墙一般是由硬件和软件组合而成的复杂系统,也可以只是软件系统,如Windows系统自带的防火墙。

漏洞及其修护

(2)防火墙技术

防火墙可以有效地挡住外来攻击,对进出的数据进行监视,并能自动统计、分析通过防火墙的各种连接数据,探测出攻击者,立即断开与该主机的任何连接,保护内部网络资源的安全

课堂练习

1.下列选项中不属于计算机病毒特征的是( )

A. 破坏性

B. 传染性

C. 免疫性

D. 潜伏性

C

课堂练习

2.计算机病毒是( )

A.一种有破坏性的程序

B.使用计算机时容易感染的一种疾病

C.一种计算机硬件系统故障

D.计算机软件系统故障

A

课堂练习

3.下列关于计算机病毒的叙述中,正确的是( )

A.反病毒软件可以查杀任何种类的病毒

B.计算机病毒是一种被破坏了的程序

C.反病毒软件必须随着新病毒的出现而升级,提高查杀病毒的能力

D.感染过计算机病毒的计算机具有对该病毒的免疫性

C

课堂练习

4.下列关于信息安全的说法,正确的是( )

A. 针对计算机病毒,应该坚持以查杀为主,预防为辅的原则

B. 安装系统补丁有助于防范计算机黑客的入侵

C. 防火墙只能是是软件,不能是硬件

D. 连接到公共场合的Wi-Fi,不会对安全性有影响

B

课堂练习

4.下列说法错误的是( )

A. 防火墙可以有效阻挡来自外部的攻击

B. 后门也是漏洞的一种

C. 漏洞是计算机系统的弱点或缺陷

D. 计算机黑客的技术很高超,可以随意进入别人的系统,故应该向他们学习

D

5. 身份鉴别是安全服务中的重要一环,以下不属于身份鉴别的方式的是( )

A. 用户名+口令

B.生物特征识别

C.控制策略

D.USB Key

课堂练习

C

课堂练习

6. 张先生在异地出差,有紧急事情需要电子转账,从身份认证风险的角度思考,以下途径中不建议选择( )

A.支付宝转账

B.使用网吧电脑登录网上银行

C. 手机银行

D.微信转账

B

课堂练习

7.小王是学校网络访问控制系统管理员,以下他对权限分配不合理的是( )

A. 学校停车管理处人员获得查看学生住宿寝室号的权限

B. 食堂管理员获得饭卡余额充值权限

C. 班主任获得查看到本班学生家庭住址、父母姓名等信息的权限

D. 教师上传所授班级学生成绩到学校档案数据库中的权限

A

课堂练习

8.(开放题)检查你的电脑安装使用的杀毒软件名称,如何提高计算机系统的安全性,具体有哪些做法。

提高信息安全性的具体办法有:做好重要数据的备份工作,及时更新病毒库,安装补丁,经常用杀毒软件检查你的计算机系统,开启防火墙以防范计算机黑客入侵。

课堂练习

9.(开放题)随着信息技术的发展,应用到生活中的生物识别技术越来越普及,查阅书籍和网上资料,整理一篇介绍生物识别技术的文档。

常用的生物识别技术有以下几种:

指纹身份认证技术。指纹认证是目前国内最为成熟的生物认证技术,该技术通过分析指纹的全局或者局部特征来确认身份。指纹是一种精细的拓扑图形,如图所示,通常指人的手指末端正面皮肤上凸凹不平产生的纹线图形。英国学者高尔顿提出指纹特征参数组合的数量达到640亿种,并且它从胎儿4个月时长成后终生保持不变。

每一种知识都需要努力,

都需要付出,感谢你们!